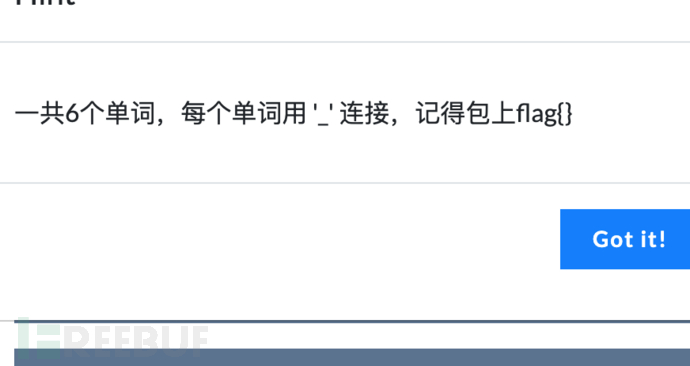

题目以及两个Hint:

题目文件下载完后就是一个单纯的rar:

有兴趣可留个言。

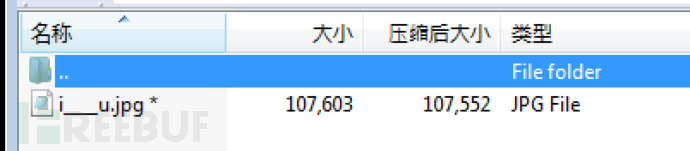

使用winrar打开rar包,发现需要密码。题目提示密码为6为小写字母,同时有如图信息:

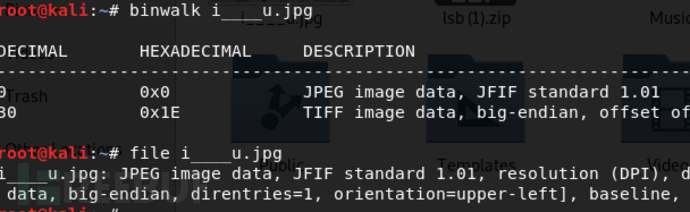

盲猜密码是 iloveu ,结果是对的,得到一个图片。misc常考在图片中隐藏信息。使用binwalk等工具分析一下且结合图片大小,发现存在异常。

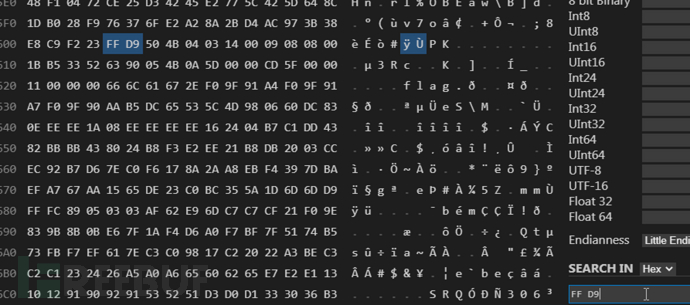

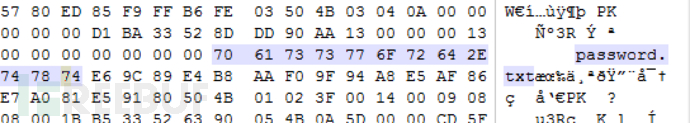

查看图片的二进制文件发现,找到jpg的文件头与文件尾。(jpg文件头:FFD8FF 文件尾:FF D9)关键点:

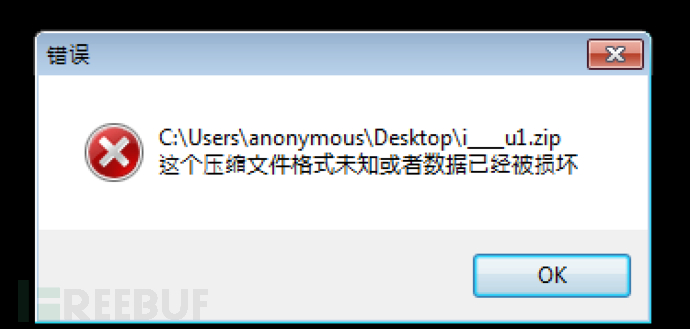

图片后面可能接了一个zip压缩包。手动将FF D9后的数据保存为一个新的zip包。尝试解压,发现报错。

分析一下zip文件。发现zip文件头全部被更改,更改全部的标识,保存为新的文件。

错误的

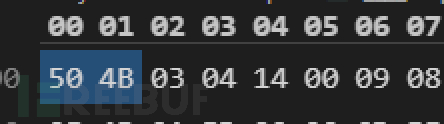

正确的:

解压,依然报错。

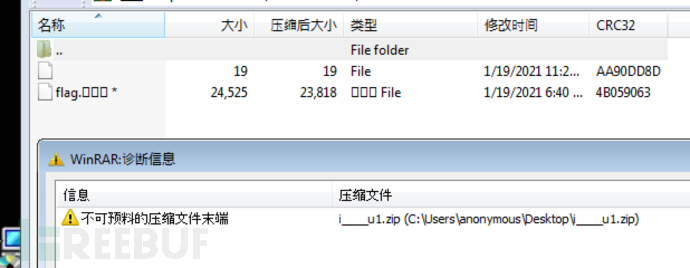

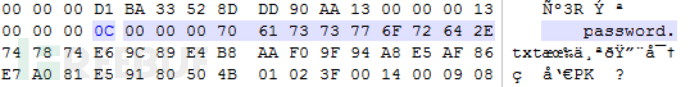

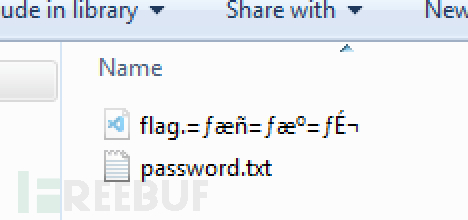

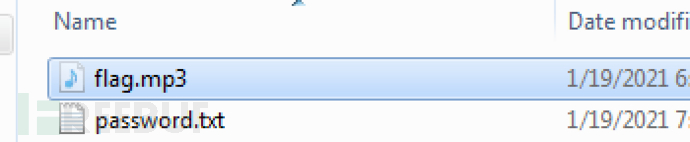

再次分析zip包:同时结合下图,表明zip中存在一个password.txt文件。了解到zip文件字段中存在表示文件名长度的字段。结合分析发现出题人改了相关的长度字段,改回原值。(其他字段,可能涉及修改时间,crc-32校验码 文件大小等!不好操作--)

改回后:

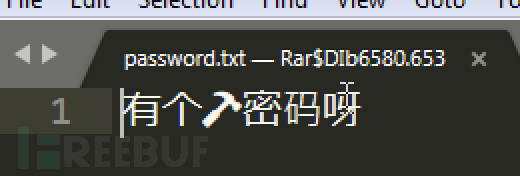

重新保存。解压,得到一个txt以及一个需要密码解压的文件。txt文件内容是:

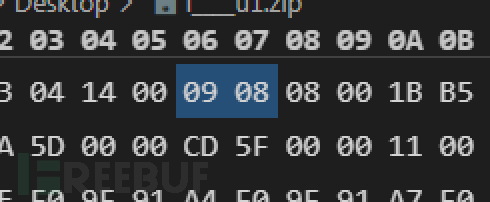

猜测zip被伪加密了。再分析文件,发现对应的通用比特标志位为:

改00 00 后顺利解压!

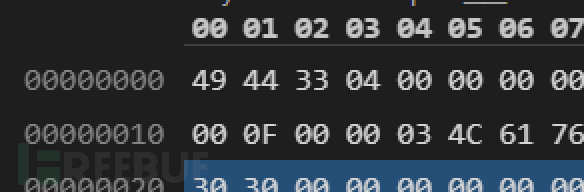

分析这个flag..... 发现二进制文件头为:

分析得为一个mp3文件。

顺利播放。

踩坑!!!

根据题目提示flag是6个单词,然后使用听歌识曲,正好识别为这个歌曲名为“This is how we do it”。 最后发现这个不对。

对曲子降噪,慢慢品这个上头的音乐。听到了flag!

踩坑:这样的音乐中听flag强烈建议戴耳机!

相关操作工具:audacity、binwalk、file、foremost、winhex、vscode

相关知识链接:

感谢