本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

系列文章

简介

渗透测试-地基篇

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

PrintSpoofer是一款在Windows 10 和 Windows Service 2016/2019 环境下将低权限提升为SYSTEM权限的工具,在红队工具仓库工具之一,360会自动查杀该工具。

目前免杀主流的方法是利用脚本、加密工具进行套一层壳,利用.ps1脚本和套壳引用工具打开PrintSpoofer从而起到一个躲避杀软静态查杀达到免杀的效果,都是依赖于工具和脚本,如果工具和脚本失效了将无法进行免杀了...该工具的是非常主流的,往后会有更多的杀软会对其进行拦截查杀,今天就带大家利用Visual Studio 2019查看PrintSpoofer底层信息,如何进行免杀的过程。

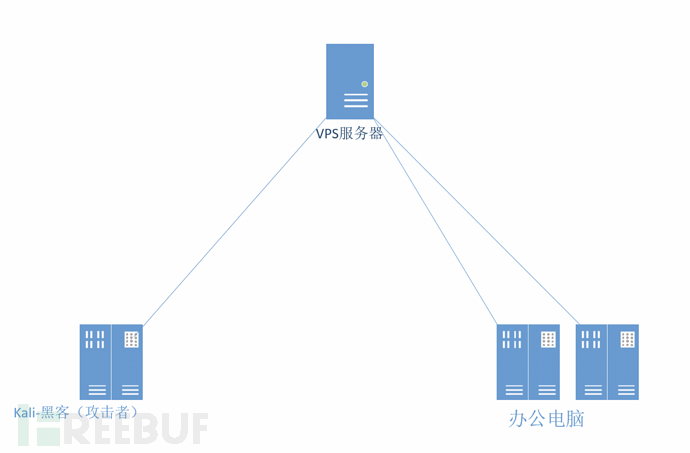

二、环境介绍

黑客(攻击者):

IP:192.168.175.145

系统:kali.2020.4

windows 2019系统是黑客用于制作免杀PrintSpoofer的系统。

VPS服务器:

此次模拟环境将直接越过VPS平台,已经通过钓鱼拿到对方的shell过程!!

办公区域:

系统:windwos 10

IP:192.168.2.142

存在:360、360杀毒、火绒、deferencer

目前黑客通过kali系统进行攻击行为,发现漏洞后获得了windows 10 办公区域系统的权限,然后发现对方电脑上存在360、火绒、deferencer需要获取对方密码明文等信息,将演示PrintSpoofer工具底层源码如何修改过360、360杀毒、火绒、deferencer等杀软的思路。

三、环境部署

攻击者windwos server 2019 :

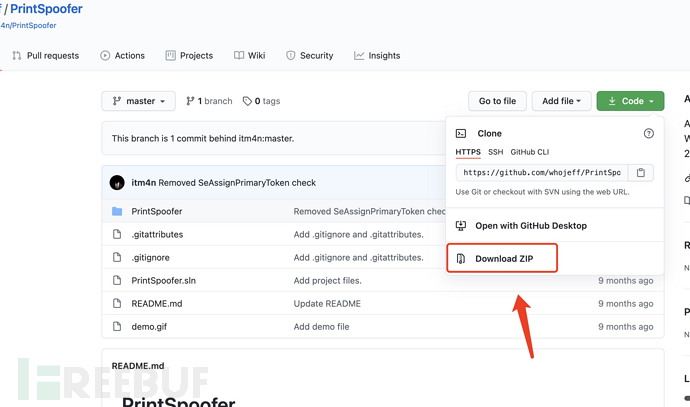

1、下载PrintSpoofer源代码

https://github.com/whojeff/PrintSpoofer

2、安装Visual Studio 2019

下载网盘:

链接: https://pan.baidu.com/s/1rB-L_otR6Fy508ePz9Ourg 密码: kr7a

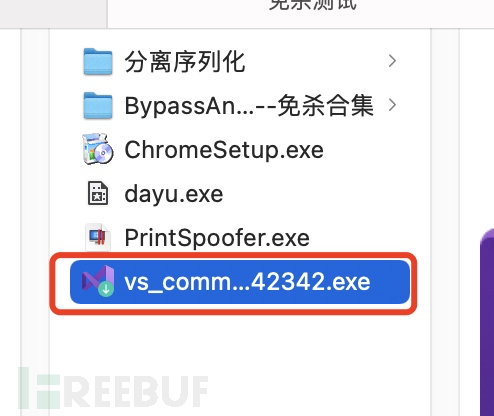

下载后运行vs_community__1205974387.1594742342.exe:

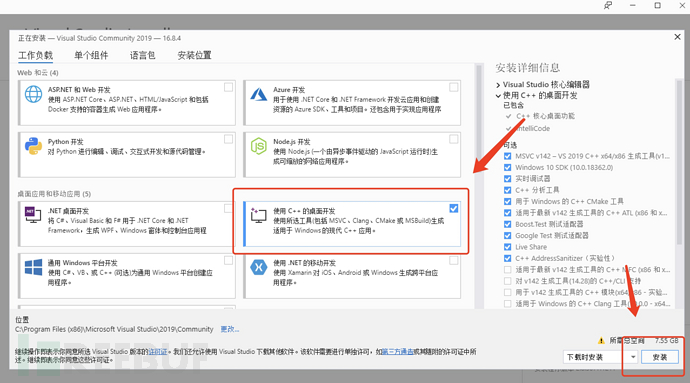

选择使用C ++ 的桌面开发安装:

安装成功!

安装成功!

三、PrintSpoofer源码免杀

源码免杀能了解PrintSpoofer底层的代码原理,只需要定位源码中的特征代码进行修改就可以达到免杀效果,接下来将演示如何定位到PrintSpoofer源代码、字符串,输入表上进行代码修改达到免杀360、360杀毒、火绒、deferencer等杀软效果。

1、PrintSpoofer前期免杀率

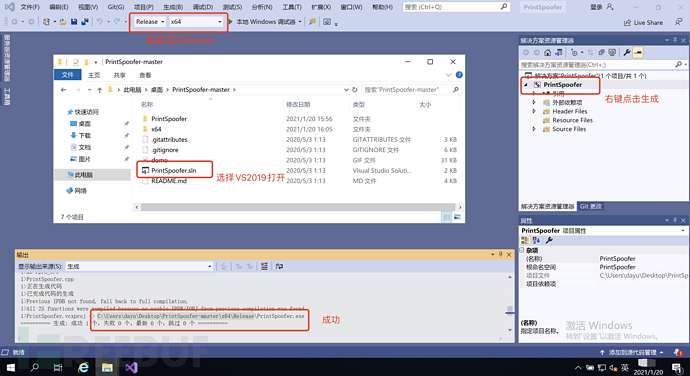

使用Visual Studio 2019打开PrintSpoofer.sln,然后右键点击PrintSpoofer项目选择生成,可看到成功生成未免杀状态下的PrintSpoofer.exe。

使用Visual Studio 2019打开PrintSpoofer.sln,然后右键点击PrintSpoofer项目选择生成,可看到成功生成未免杀状态下的PrintSpoofer.exe。

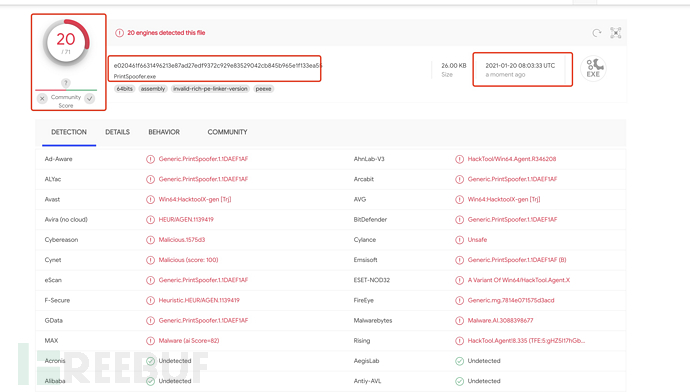

virustotal全球杀软平台,20/71的免杀率,目视有10款杀软查杀该工具。

virustotal全球杀软平台,20/71的免杀率,目视有10款杀软查杀该工具。

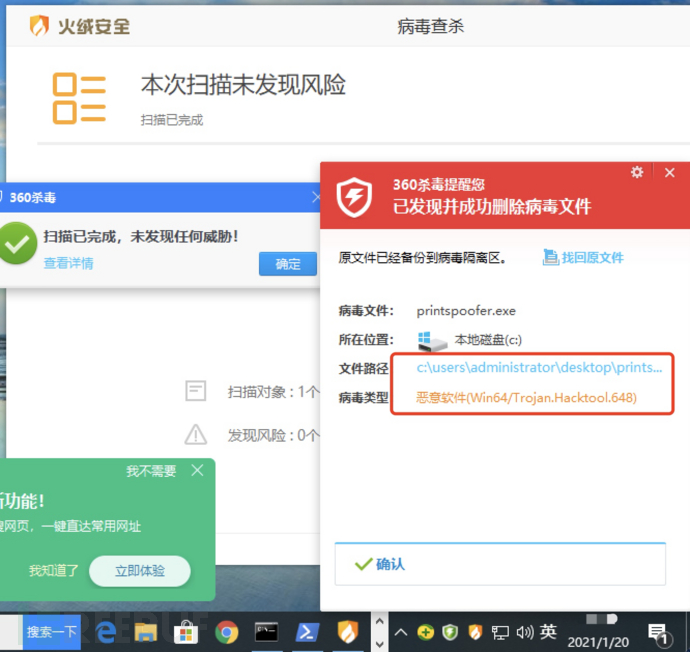

那么使用国内主流三件套查杀情况,360、deferencer和360杀毒也是查杀不到的,但360安全卫士直接秒杀了PrintSpoofer.exe。

那么使用国内主流三件套查杀情况,360、deferencer和360杀毒也是查杀不到的,但360安全卫士直接秒杀了PrintSpoofer.exe。

2、修改源码

1)PrintSpoofer替换为dayu

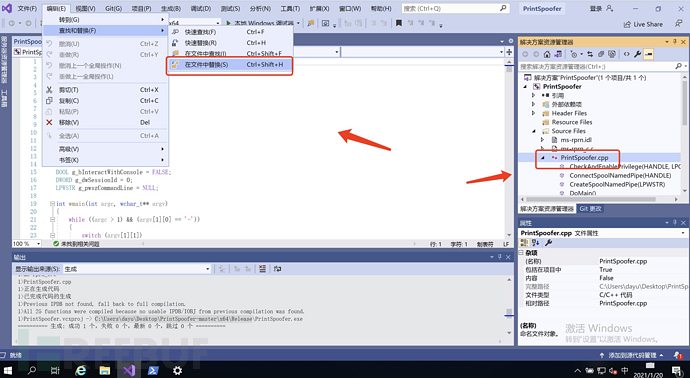

可看到PrintSpoofer源码的主程序是PrintSpoofer.cpp内容,这选择PrintSpoofer.cpp在文件中替换。

可看到PrintSpoofer源码的主程序是PrintSpoofer.cpp内容,这选择PrintSpoofer.cpp在文件中替换。

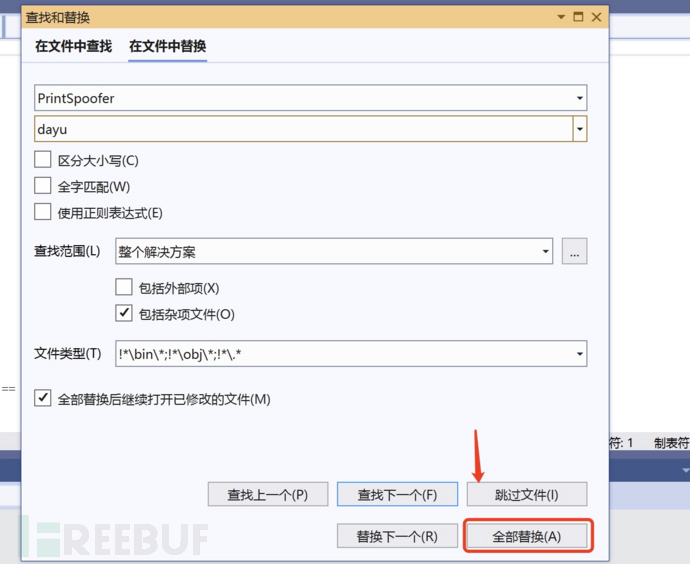

将PrintSpoofer替换为dayu,点击全部替换。

将PrintSpoofer替换为dayu,点击全部替换。

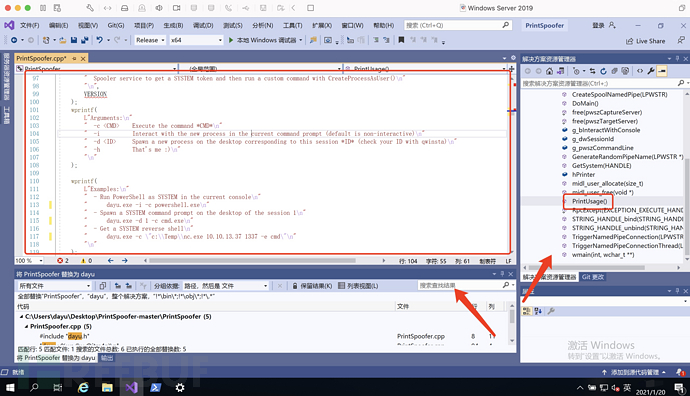

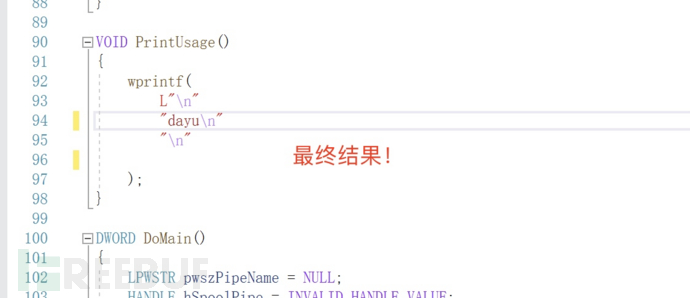

2)删除PrintSpoofer高危代码 杀软主要查杀的是PrintUsage()里的内容,看到图中右边Arguments和Examples两大块信息。

杀软主要查杀的是PrintUsage()里的内容,看到图中右边Arguments和Examples两大块信息。

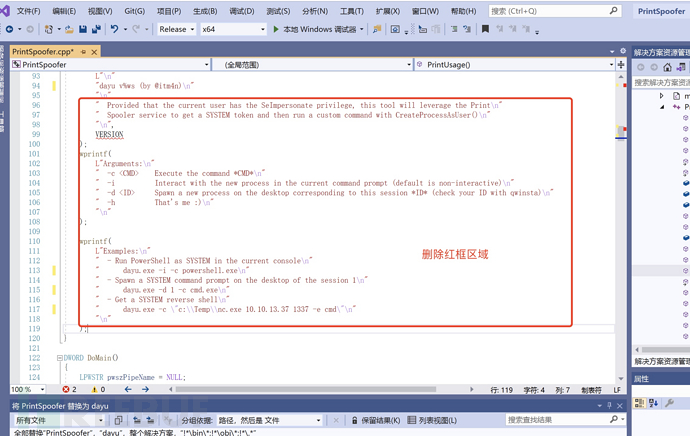

这里将红框中的信息全删了。

这里将红框中的信息全删了。

最终留下dayu信息即可,这些都是高危代码,杀软已盯上。

最终留下dayu信息即可,这些都是高危代码,杀软已盯上。

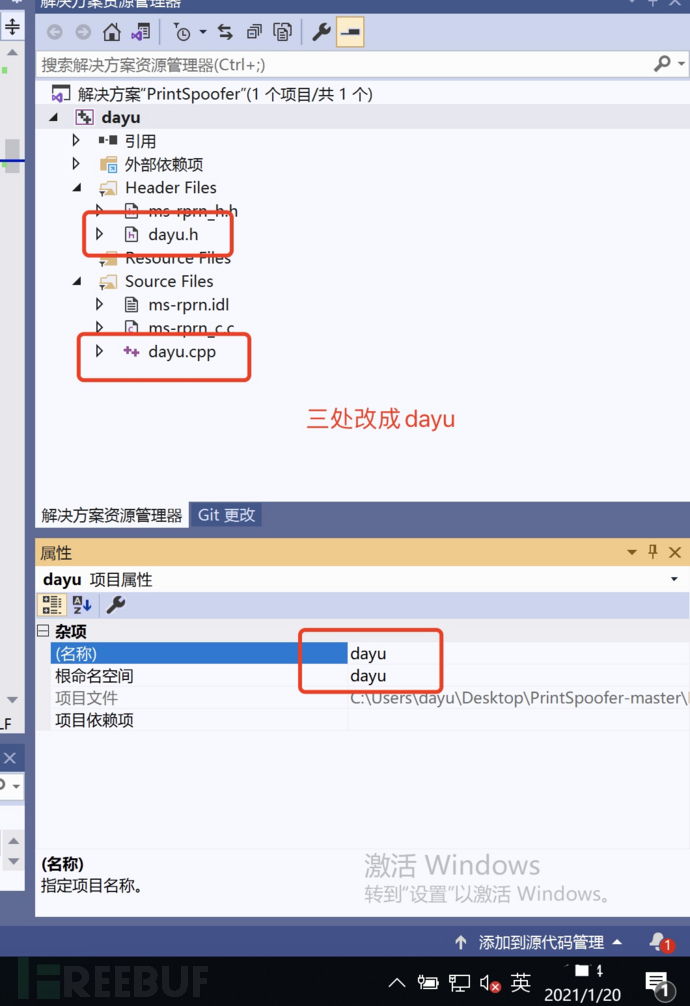

3)修改名称 将PrintSpoofer.cpp和PrintSpoofer头部名称都修改为dayu。

将PrintSpoofer.cpp和PrintSpoofer头部名称都修改为dayu。

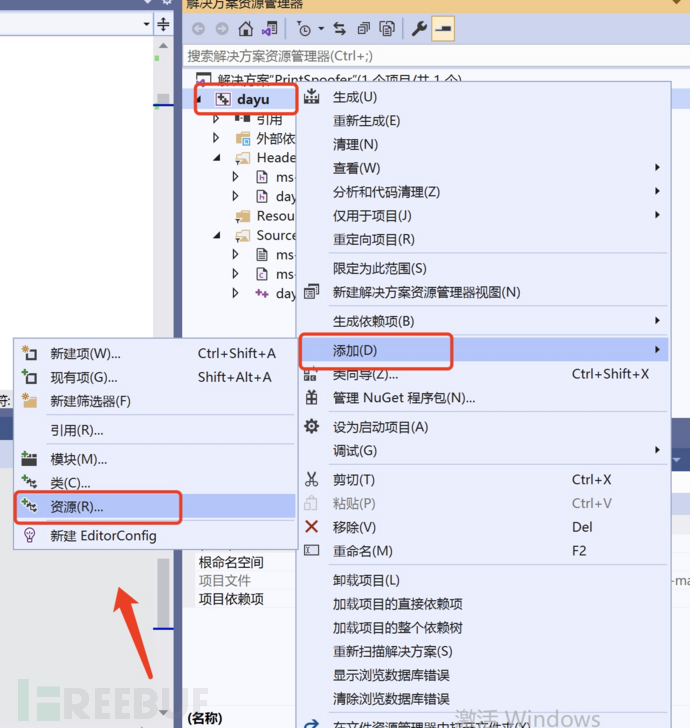

4)修改图标

选择dayu总项目右键添加-资源。

图标是Icon,选择并点击导入,将自己的图标进行导入即可。

图标是Icon,选择并点击导入,将自己的图标进行导入即可。

https://www.easyicon.net/iconsearch/音乐ico/

http://www.bitbug.net/在线制作ico图标

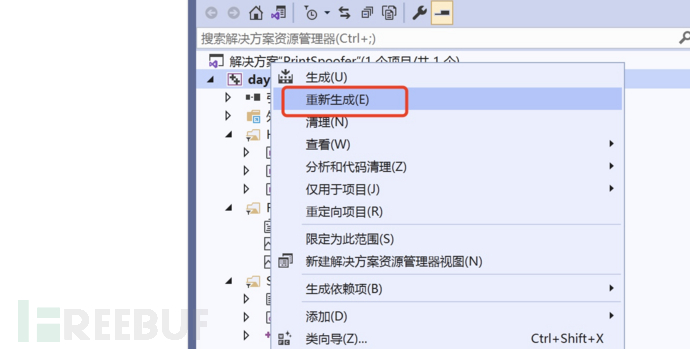

3、免杀

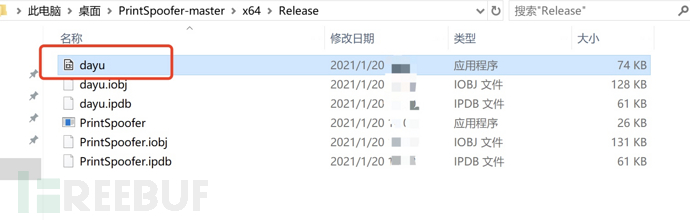

经过以上步骤,重新生成。

经过以上步骤,重新生成。 可看到生成dayu.exe类型的PrintSpoofer功能工具。

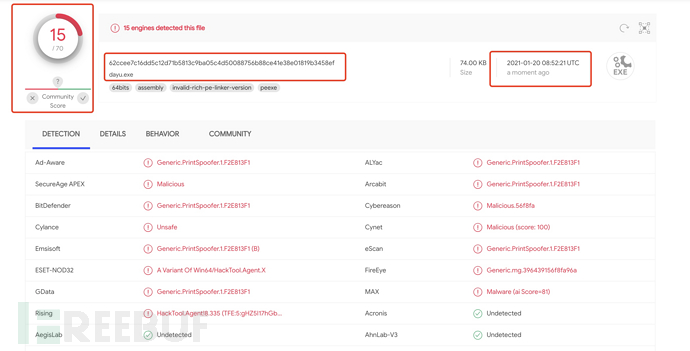

可看到生成dayu.exe类型的PrintSpoofer功能工具。 可看到virustotal全球杀软平台,15/70的免杀率,比之前提升了,之前360安全卫士是秒杀的,在来测试下。

可看到virustotal全球杀软平台,15/70的免杀率,比之前提升了,之前360安全卫士是秒杀的,在来测试下。

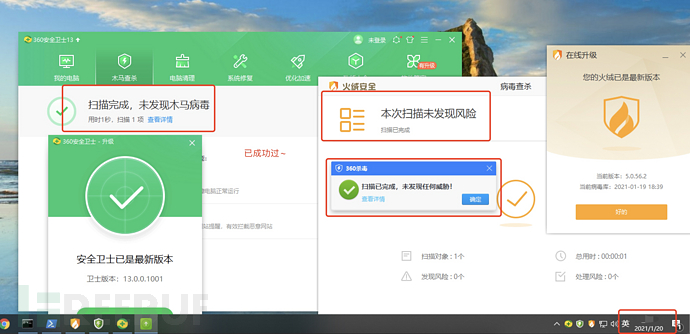

经过1月20号最新的病毒库,360、360杀毒、火绒都免杀过了!

经过1月20号最新的病毒库,360、360杀毒、火绒都免杀过了!

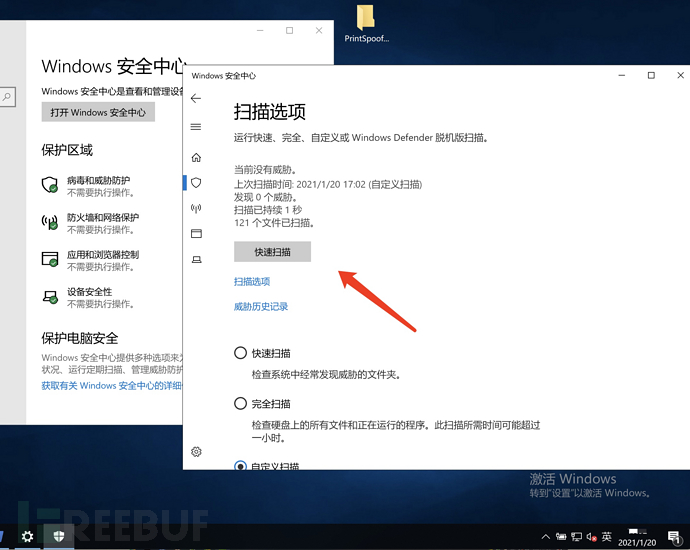

deferencer检测也是免杀过了。

deferencer检测也是免杀过了。

五、总结

目前网络基本很少很少PrintSpoofer的免杀思路,该工具在Windows 10 and Server 2016/2019上效果非常的好,在红队渗透工具箱中必备工具。

这里我写出来的目的是,知道如何进行利用开源Visual Studio 2019逐步进行PrintSpoofer源代码分析和修改测试免杀的过程,知道底层的信息后更好的理解如何修改免杀,这里主要讲解的是思路,其次是方法!

当然在此基础上,可以更深入的去了解底层源码的同时,查看源码了解工具是如何通过SeImpersonatePrivilege在win10、2019、2016下提权限到system的,然后在查看源码的同时可以对源码进行二次修改,这样免杀率会更高。

希望大家提高安全意识,没有网络安全就没有国家安全!

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

作者:大余