本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、缘起

前面写了一系列关于应急响应的文章,好久没有更新了,欠了一些文章,准备这段时间来补一个系列的文章。那么就从这篇文章开始吧,这篇文章大概两年前就写好了,但是因为某些原因一直没有发出来。正好这段时间进行完善并作为这一系列文章的开篇。

二、DDOS

关于DDOS攻击,大家在日常的安全工作中肯定会多多少少遇到过一些。关于DDOS相关的技术,网络有大佬的总结,对于DDOS不太了解的童鞋,大家可以从网上找找相关系列文章自己学习学习。关于DDOS攻击主要有以下几种方式:

2.1 以量取胜

这个很好理解,你的带宽为500Mbps,攻击者打个600Mbps的量,肯定你的出口都拥堵了,这种攻击需要手上有各种肉鸡资源,这些对于专业的DDOS团伙来说都不是事。各种Iot设备、云平台,一个漏洞就很多资源上线。网上看到1Tbps的攻击量都有。常见的攻击技术有UDP Flood

2.2 以巧取胜

比较典型的就是慢速攻击,如Slowloris攻击、Hash冲突攻击等,需要特定环境机缘巧合下才能出现。

2.3 混合攻击

这种攻击一方面利用协议、系统和设备的漏洞与缺陷,另一方面以具备海量的流量,比较典型的攻击方式有DNS Query Flood攻击。

三、实战

3.1 第一波攻击

当时用户第一次遇到的时候,刚开始很慌,网站被打的几乎是瘫痪状态。通过日志和流量来看,的确很猛。一图胜千言,大家感受一下。入网流量3.49Mbps,出网流量5643Mbps。

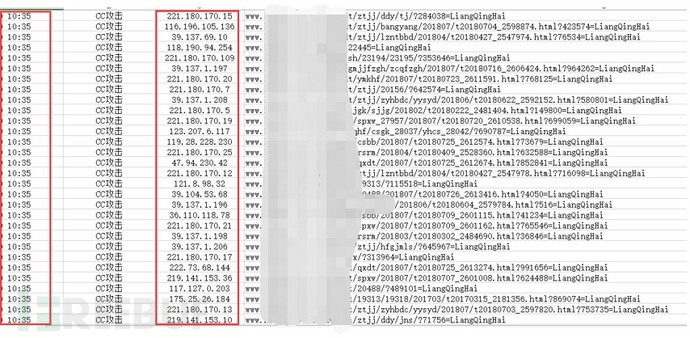

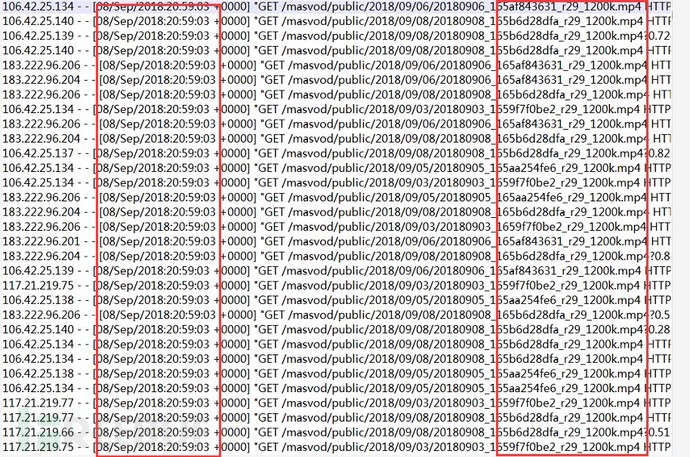

看一下日志,访问了哪些资源。

主要访问了mp4、zip、doc等大流量的资源,怪不得出网流量这么大。

看了一下,访问都是相关的zip文件名,不过后面还有?随机数字,看来攻击者还是很聪明的,加个?随机数据来强制刷新缓存。这样的话即使访问的是同一个zip文件,加个?随机数字以后还是会强制从源服务器取数据,以达到DDOS最大化的效果。

攻击IP和频率看了一下,一是攻击源很多是同一IP,二是其访问很高的。用户那边由于前期部署了云防护产品,临时开个抗DDOS,本地还有硬件抗DDOS,云端和本地策略调整一段时间,封了大量IP,最终效果还不错,流量基本上下来了。

3.2 第二波攻击

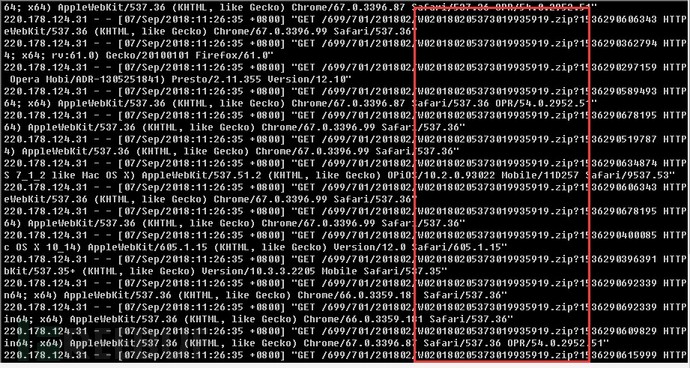

本来以为这样就结束了。没想到安静不到几天,用户又反馈攻击流量又上来了,网站基本上又瘫痪状态了。难道是云防护没有生效,当时看了一下流量,下行流量的确很大,通过平台看了一下日志,这个时候攻击者不像前面那样,一个IP地址访问大量的资源了,这个时候的攻击者改变了攻击方式,同一个IP每次仅攻击1-2次,然后就不攻击了。并且IP的地理位置没有任何规律、国内外,各个国家和省份都有。