安全狗4.0版本SQL注入绕过一点小技巧,最新2020-10-27官网版本可用

0x00 前言

安全狗的安装和环境的搭建过程就不在此赘述了,安全狗的版本是此文章撰写当天官网下载安装的,注入环境采用的是老生常谈的Sqlilabs的第一关。文中手法可能已经有大佬搞过了,甚至写过文章了,请大佬手下留情。废话不多说,上菜。

0x01 注入点检测绕过

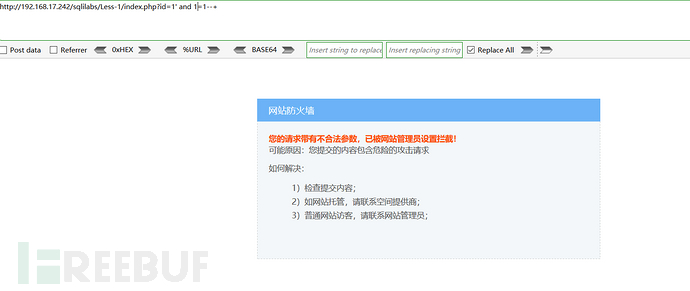

先上一张没有绕过的图

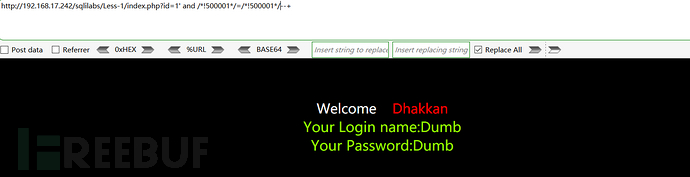

经过测试and不会拦截,但是加数字就会拦截,因此,在数字上动手脚,使用/*!500001*/测试绕过,具体操作如图

经过测试and不会拦截,但是加数字就会拦截,因此,在数字上动手脚,使用/*!500001*/测试绕过,具体操作如图

再改/*!500001*/=/*!500002*/,发现存在注入

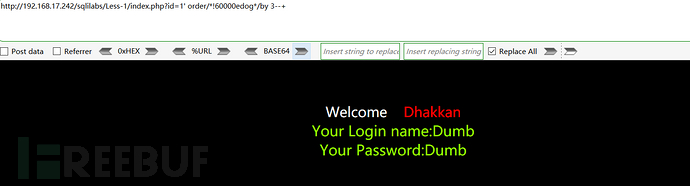

0x02 查字段

后续查字段数,由于已经知道是3个字段,因此直接上手测试,一开始用的是/*!50000edog*/,发现数据库报错,但是确实绕过了,只不过没能成功回显数据,看了看以往大佬的手法后,果断增加数值,最终发现只要版本数值大于5即可

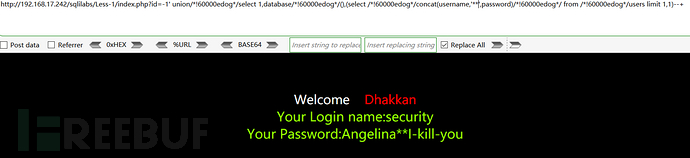

0x03 爆库

最后爆部分字段值,爆字段值的时候发现select,from等字符之间都得穿插/*!60000edog*/才能成功绕过,其中爆库名只需在database和()之间加入/*!60000edog*/即可

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐