作者在测试Facebook某子域名网站时,发现正常访问该网站的某些目录时,服务端总会延迟响应返回403状态,之后,作者通过发送大量请求,以这种间接的“竞争条件”方式,迫使Facebook服务端响应了完整的可访问目录列表。一起来看看。

作者在测试Facebook某子域名网站时,发现正常访问该网站的某些目录时,服务端总会延迟响应返回403状态,之后,作者通过发送大量请求,以这种间接的“竞争条件”方式,迫使Facebook服务端响应了完整的可访问目录列表。一起来看看。

漏洞发现

在做Facebook的子域名发现时,其中一个子域名网站引起了我的注意:https://legal.tapprd.thefacebook.com/,因为我想这种带“legal needs”(法律需求)字眼的网站好像都会包含重要或公司内部的数据内容。

之后,我在谷歌进行了搜索,发现该网站的以下可访问路径:

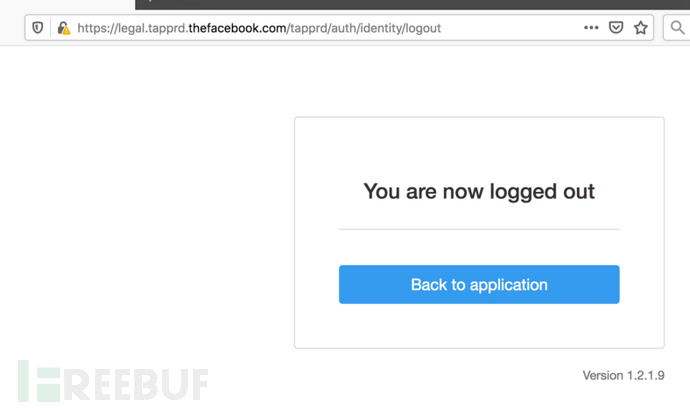

https://legal.tapprd.thefacebook.com/tapprd/auth/identity/logout

这就是一条线索!

这就是一条线索!

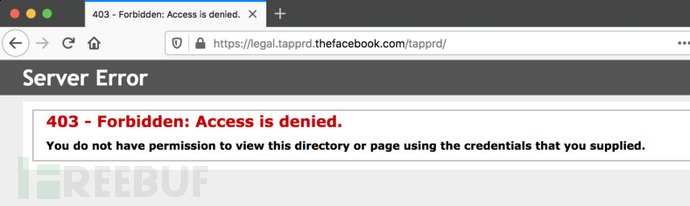

接下来我尝试了目录探测,发现在对一些特定目录访问时,该网站总会延迟几秒响应出以下错误提示:“403 Forbidden : Access is Denied.”

不同凡想

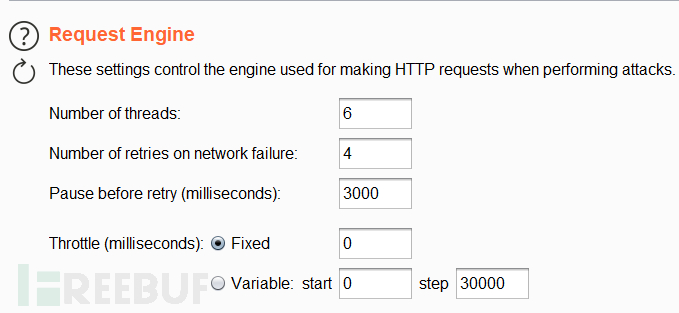

基于上述目标网站的响应,我想如果我构造200个不带payload的http请求,发向https://legal.tapprd.thefacebook.com/tapprd/,看看其服务端会是什么反应?

这里我用到了Burp的Intruder模块,做出以下配置:

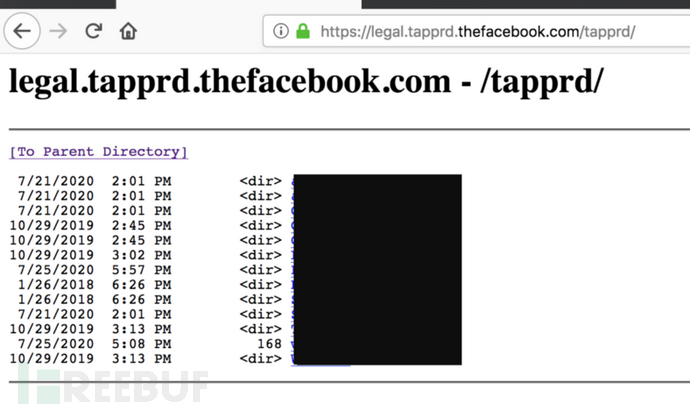

请求发起后大约半小时,其服务端的响应结果着实惊到我了。这些针对/tapprd/目录的请求,有些竟然绕过了服务端的403权限限制,让服务端响应出了一个完整的可访问目录列表!

经过研究我发现:如果对https://legal.tapprd.thefacebook.com/网站特定目录发起同时的大量请求,会导致其泄露出一些相关内容。

为此,我再用Burp的Intruder模块对目录https://legal.tapprd.thefacebook.com/tapprd/发起了大量请求,同时,我又用Firefox访问了https://legal.tapprd.thefacebook.com/tapprd/,竟然再也没有出现上述服务端响应的403权限限制了,展示在我面前的即是/tapprd/的完全目录信息,这个场景简直比欣赏日落美景还让人心旷神怡:

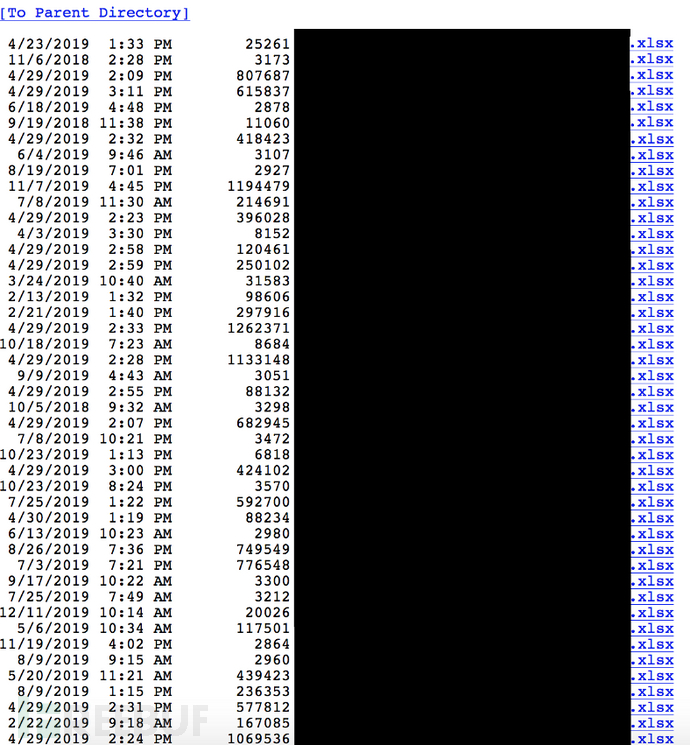

通过该目录列表路径,我发现了其中一个上传目录,它里面包含了很多有意思的XLSX文件:

通过该目录列表路径,我发现了其中一个上传目录,它里面包含了很多有意思的XLSX文件:

我尝试着打开了其中的一些文件,发现这竟然是Facebook公司法律团队的内部文件,里面包含了其内部的一些机密商务和个人信息,那就浅尝辄止吧。之后,我录了一个简单的POC视频报送给了Facebook安全团队。

漏洞报送和处理进程

2020.7.27 漏洞报送/分类

2020.7.31 Facebook修复漏洞

2020.8.12 Facebook对漏洞披露策略出现分歧,我做出了澄清

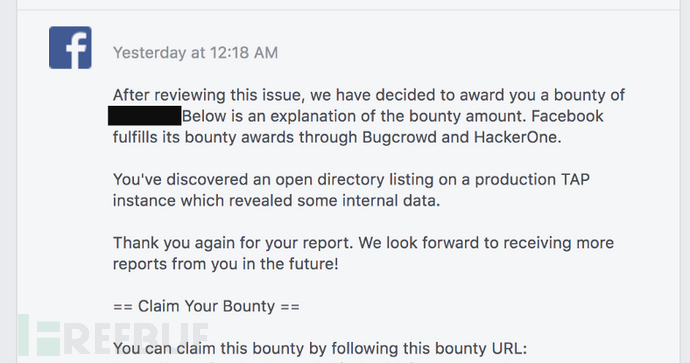

2020.9.21 Facebook决定给予漏洞奖励

2020.9.28 Facebook发放漏洞奖励

总结

要留意一些小细节;

要不拘一格地去考虑问题;

遇到问题时候来点啤酒总是好的;

请遵守漏洞披露策略;

多点耐心。

参考来源: