Nmap之运营

目录

背景

随着安全行业的发展,国家的高度重视。各行业遭受着各种各样的威胁,甲方的一些企业自己没有相关的安全部门或者安全能力比较薄弱,就会聘请乙方的安全人员进行运营服务。那么乙方的安全工程师则需要帮助客户去处理一些业务运行过程当中出现的安全事件,比如:出现某个漏洞后需要我们安全工程师去检测一下其他的业务系统是否出现该漏洞,是否需要及时修复。还有去输出一些结果方便客户汇报,以及如何提高工作效率等等。

高效扫描

常见参数选项回顾

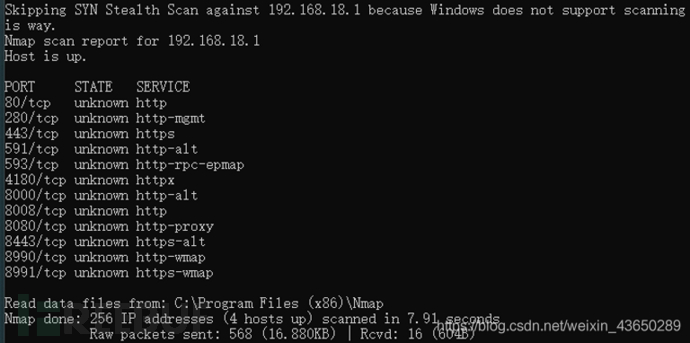

快速存活扫描

nmap -T4 -n -V –sn -iL ip.txt -oN live_host.txt

提示:-sn参数也是ping 扫描,不进行端口扫描。Sn扫描 和sp 扫描的区别是:sp扫描无法扫描出防火墙禁ping 的存活主机;而sn扫描。防火墙在禁ping状态下,防火墙把icmp包都丢弃了,依然能检测到存活的主机 -P0.-PS,-PA,-PU 扫描会进行端口开放扫描,而-Sp ,-sn 扫描则不会进行端口开放扫描

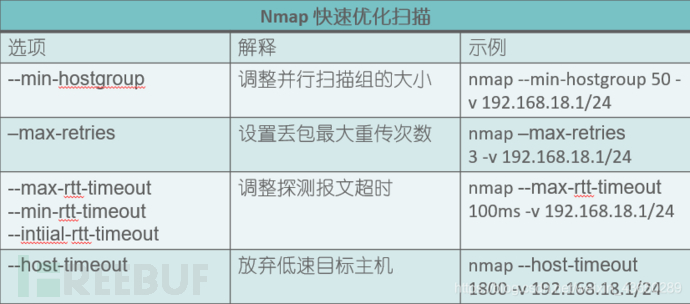

优化扫描

nmap -T4 -n –v --top-ports “1000” –max-retries 3 --min-hostgroup 100 --host-timeout 18000ms --max-rtt-timeout 500ms --open -iL ip.txt -oA openport_result 提示:--max-rrt-timeout, --host-timeout 在旧版本的nmap 中,默认单位为毫秒,在新版nmap7.80版本中,默认的单位是秒,如果想要设置毫秒单位,记得在数字后面加ms ,例如:

指定服务类型扫描

仅扫描开放HTTP服务的端口

nmap -T4 –n –v –p http* --max-retries 3 –min-hostgroup 30 –host-timeout 18000ms –open –iL ip.txt –oA httpport_result

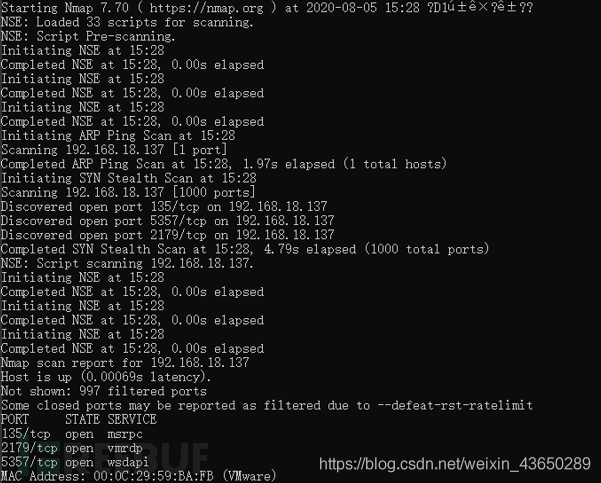

漏洞综合扫描命令:

nmap -v -n -Pn --script=vuln -T4 --open -M 5 -iL ip.txt -oN vuln_scan_result.txt

指定漏洞类型扫描——SMB

nmap -T4 -n -v –script=smb* --max-retries 3 --open -iL ip.txt -oA smbvuln_result

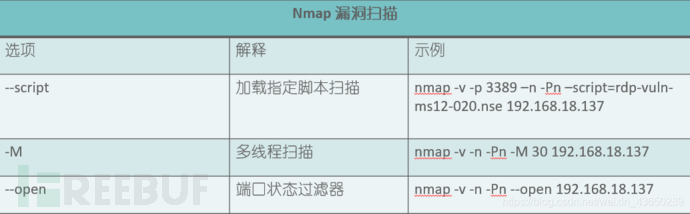

常用扫描选择项

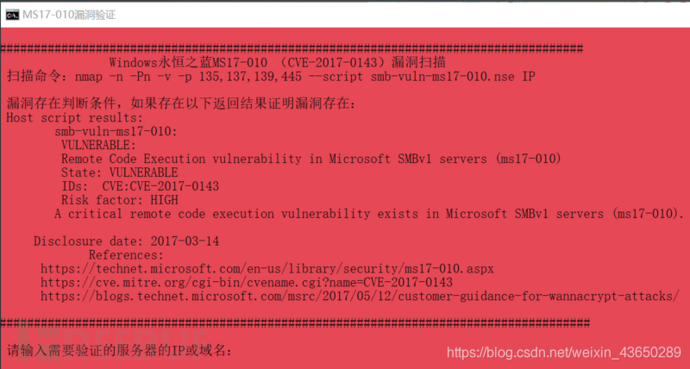

漏洞POC验证

可以使用批量处理脚本编写Nmap 的漏洞POC一键验证脚本工具,简单好用

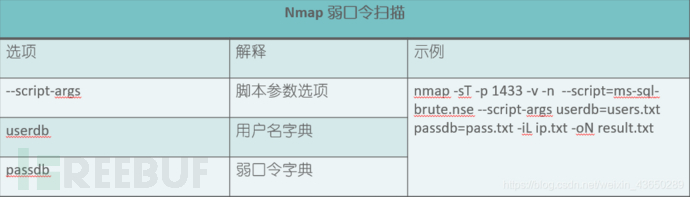

弱口令检测

命令如下: Nmap -sT -p 目标应用端口 -v -n -Pn --script = 弱口令扫描脚本 --script-args userdb=用户名字典,passdb=弱口令字典 -iL ip.txt -oN result.txt

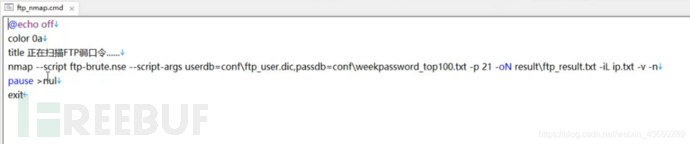

ftp弱口令 脚本命令的编写

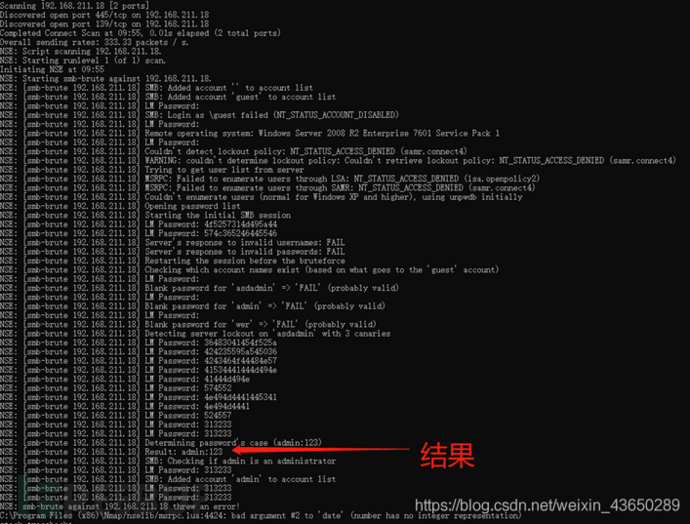

Windows SMB弱口扫描

nmap -v -n -sT -d --script=smb-brute.nse --script-args userdb=smb_user.dic,passdb=week.txt -p 445,139 -oN res.txt -iL ip.txt

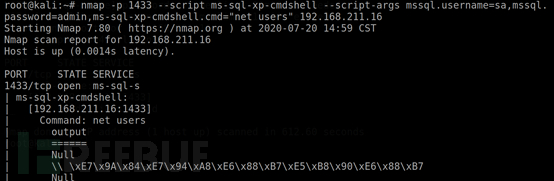

SQL Server 弱口令扫描

nmap –v –n -sT –script ms-sql-brute.nse –script-args userdb= conf\mssql_user.dic,passdb=conf\weekpassword.txt -p 1433 -oN result\mssql_result.txt -iL ip.txt

执行 ms-sql-xp-cmdshell.cmd=“net users” IP

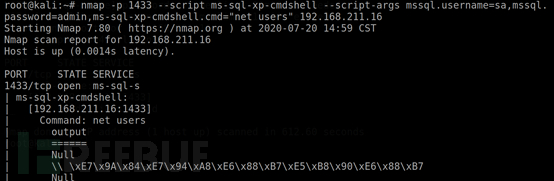

详细whois解析

nmap --script external www.baidu.com

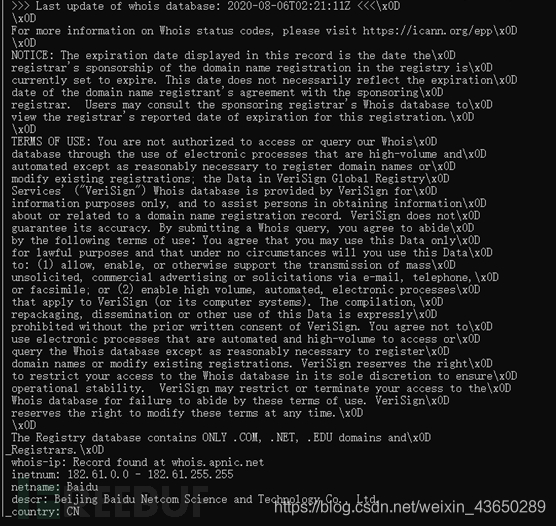

扫描web目录

nmap -p 80,443 --script=http-enum.nse www.baidu.com

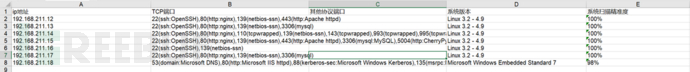

扫描整理结果

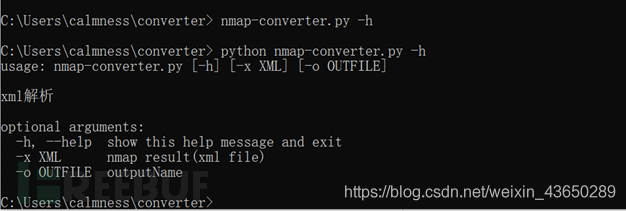

https://github.com/mrschyte/nmap-converter 或者 nmaptocsv

pip install XlsxWriter pip install python-libnmap

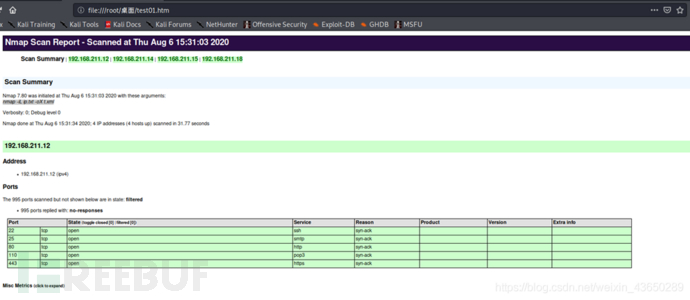

将xml 文档转换为HTML

安装 xsltproc xsltproc -o test01.htm t.xml

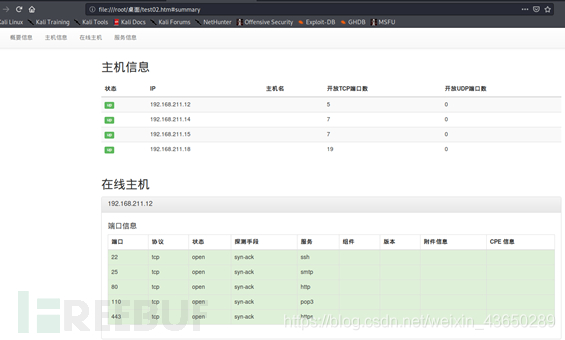

使用修改的模板输出htm文件:

xsltproc -o test02.htm xslt模板.xsl test01.xml

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐