Palo Alto Networks披露了一个超危漏洞,该漏洞存在于其所有的下一代防火墙的操作系统(PAN-OS)中,未经身份认证的攻击者可利用该漏洞绕过身份认证。

根据该公司网站上的信息,PAN-OS是一个运行在PaloAlto Networks防火墙和企业VPN设备上的操作系统。

该公司在安全公告中写道,“当启用安全断言标记语言(SAML)身份认证并禁用‘Validate Identity ProviderCertificate’选项时(未勾选),错误验证PAN-OS SAML身份认证中的签名允许未经身份认证的攻击者访问受保护的资源。”

Rapid7的BobRudis发现,虽然一般不应该禁用‘Validate Identity Provider Certificate’选项,但这却是Microsoft、Okta、Ping Identity、Duo和SecureAuth提供的官方部署指南中的推荐选择。

Rudis还说,“我们没有对GlobalProtectPAN-OS设备进行专门的声纳研究,但我们的综合通用研究发现超过69,000个节点,其中28,188个(40.6%)位于美国。”

美国网战司令部也在Twitter上告警,外国APT团伙可能企图利用未修复该漏洞的Palo Alto防火墙。

仅影响启用SAML身份认证的设备

该漏洞编号为CVE-2020-2021,CVSS 3.x基础评分为10,严重等级被评为超危。

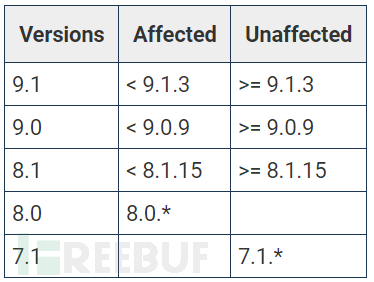

下表中列出了受影响的PAN-OS版本和Palo Alto Networks为了防御针对利用CVE-2020-2021的潜在攻击已修复的版本(该漏洞在PAN-OS 8.1.15,PAN-OS 9.0.9,PAN-OS 9.1.3和所有之后版本中已得到修复。)

Palo Alto Networks解释道,“在GlobalProtect Gateways,GlobalProtect Portal,Clientless VPN,Captive Portal和Prisma Access的情况中,如果配置的身份认证和安全策略允许,未经身份认证的攻击者如可通过网络访问受影响的服务器,则可获取受保护的资源的访问权限。”

“网关、门户平台或VPN服务器的完整性和可用性未受影响。攻击者无法查看或篡改普通用户的会话。”

“在PAN-OS和Panorama web接口的情况下,可通过网络访问PAN-OS或Panorama web接口且未经身份认证的攻击者可利用该漏洞以管理员身份登录并执行管理操作。”

第二个基础评分为10的超危漏洞

Palo Alto Networks已发布如何检查暴露需要的配置和如何缓解漏洞影响的详细指导。

想要在应用缓解措施或补丁之前查看入侵迹象的客户可以检查身份认证日志,User-ID日志,ACC Network Activity Source /Destination Regions(利用Global Filter功能),Custom Reports(Monitor> Report),和GlobalProtect日志(PAN-OS 9.1.0及之后版本)。

根据安全公告,这些日志和报告中发现的任何不寻常的用户名或源IP地址都是感染指标。

Palo Alto Networks表示,直到该安全公告发布之时,尚未检测到利用CVE-2020-2021漏洞的恶意企图。

该漏洞是由Cyber Risk and Resilience Team的Salman Khan和蒙纳士大学Identity Services Team的Cameron Duck向Palo Alto Networks报告的。

根据该公司的安全公告页面信息,这是自2012年4月27日以来,Palo Alto Networks披露的,获得CVSS 3.x基础评分10的第二个漏洞。

另一个基础评分得到10的超危漏洞为CVE-2019-17440,该漏洞源于对PA-7000系列设备上的Log Forwarding Card(LFC)通信限制错误,攻击者可利用该漏洞获取PAN-OS的root访问权限。

本文源自Bleeping Computer;转载请注明出处。