Apple公司近日支付印度漏洞研究人员Bhavuk Jain 10万美金漏洞赏金,奖励该名研究人员报告了一个非常严重的安全漏洞,该漏洞影响其‘Sign in with Apple’系统。

该漏洞现已修复。如用户使用‘Sign in with Apple’选项注册第三方服务和应用,远程攻击者可利用该漏洞绕过身份认证,并接管该服务和应用上的目标用户的账户。

‘Sign in with Apple’特性发布于去年的Apple WWDC大会,作为一个保护隐私的登录机制被介绍给全世界,该登录机制允许用户在不透露他们实际的电子邮件地址(该地址也用作Apple ID)的情况下登录第三方应用账户。

在The Hacker News对其的采访中,Bhavuk Jain揭露,在用户从Apple的身份认证服务器发起请求之前,Apple对客户端上的用户的验证方式存在错误。

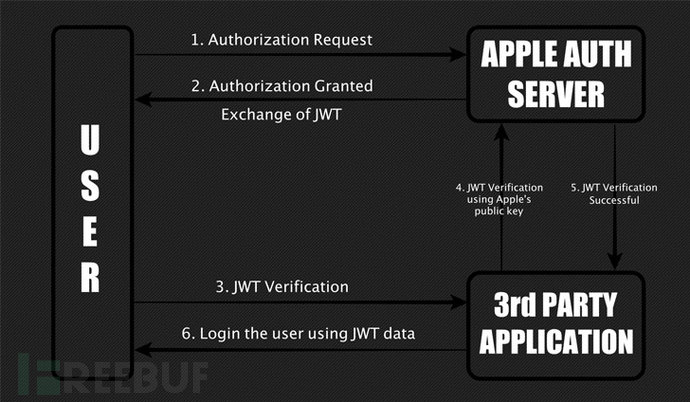

在对使用‘Sign in with Apple’的用户进行身份认证之时,该服务器生成包含秘密信息的JSON Web Token(JWT),第三方应用使用该秘密信息确认登录用户的身份。

Bhavuk发现,虽然Apple要求用户在发起请求之前登录Apple账户,但它并没有验证是否同一个用户在下一步中从其身份认证服务器请求JSON Web Token(JWT)。

因此,该部分缺少的验证可允许攻击者提供另外一个属于受害者的Apple ID诱骗Apple服务器生成JWT payload,该payload合法,可被用于以受害者的身份登录第三方服务。

Bhavuk说,“我发现我可以从Apple请求任意Email ID的JWT,当使用Apple的公钥验证这些令牌的签名时,它们显示为合法。这表示攻击者可以通过关联任意Email ID伪造JWT,获取对受害者的账户的访问权限。”

该名研究人员向The Hacker News确认,即便用户选择对第三方服务隐藏Email ID,该漏洞仍可起作用,攻击者还可利用该漏洞以受害者的Apple ID登录新的账户。

Bhavuk补充表示,“该漏洞的影响非常严重,因为它可导致完全接管账户。由于‘Sign in with Apple’对支持其他社交登录的应用程序是强制性的,许多开发人员已将该特性集成到应用中。举几个使用了‘Sign in with Apple’的例子,Dropbox,Spotify,Airbnb,Giphy (现已被Facebook收购)。”

虽然该漏洞存在于Apple的代码中,但是该名研究人员表示,一些向用户提供‘Sign in with Apple’特性的服务和应用有可能已经使用双因素身份认证,该认证机制可缓解该漏洞对用户造成的影响。

Bhavuk四月份的时候负责任地向Apple安全团队报告了该漏洞,Apple现已修复了该漏洞。

除了向该名研究人员支付漏洞赏金,在回复中,该公司还确认,在调查服务器日志后,没有发现该漏洞被用于入侵任何账户。

本文源自The Hacker News;转载请注明出处。