数百万iPhone和iPad上预装的默认邮件应用程序被曝存在两个超危漏洞。黑客正在利用这两个漏洞,至少在过去两年就开始利用它们暗中监视知名受害者。

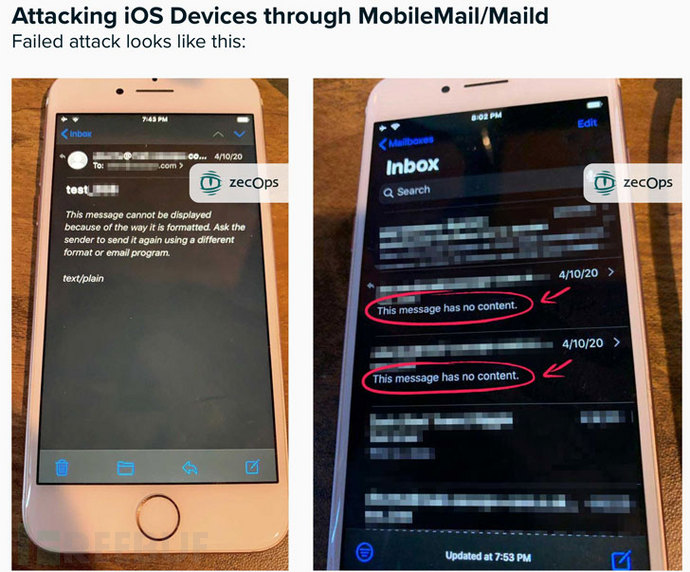

只要用户在该脆弱的应用程序上登录了邮件账户,远程攻击者通过向目标用户发送一封电子邮件就可以利用漏洞秘密控制苹果设备。

ZecOps公司的网络安全研究人员表示,这两个漏洞都存在于苹果的邮件应用程序的MIME库中,第一个是越界写入漏洞,第二个是堆溢出漏洞,都可造成远程代码执行。

虽然在处理邮件内容的过程中都可触发这两个漏洞,但是第二个漏洞更危险,因为它是个‘零点击’漏洞,不需要目标收件人的交互。

根据研究人员的说法,这两个漏洞在多款iPhone和iPad型号中已存在了八年之久,影响了iOS 6版本至当前的iOS13.4.1版本,常规版本尚未有可用的补丁更新。

更令人担忧的是,这两个0-day漏洞遭到利用至少已有两年时间。多个黑客团体利用它们攻击来自各种行业和组织的用户、来自沙地***和以色列的托管安全服务提供商、和欧洲的新闻记者。

研究人员表示,已发现至少有六家组织受到该漏洞的影响,滥用该漏洞的全面影响范围是极大的。

“虽然ZecOps没有将这些攻击归因于某个特定的威胁行为体,但是我们发现至少一个“黑客雇佣”组织正在售卖将邮件地址做为主要标识符的漏洞Exploit。”

研究人员表示,由于攻击者在获得对用户设备的远程访问权限后会立即删除恶意邮件,苹果用户难以察觉是否自己被当成这些网络攻击的目标。

研究人员说,“值得注意的是,虽然数据确认受害者的iOS设备收到并处理了exploit邮件,但是本应被接收和存储在邮件服务器上的相应邮件却不见了。因此,我们推断,做为攻击操作安全清理措施的一部分,这些邮件是被有意删除的。”

“除了移动邮件应用程序运行暂时变慢,用户不会观察到任何其他异常的行为。”

一旦成功利用该漏洞,攻击者就可以在MobileMail或Maild应用程序的上下文中运行恶意代码,从而泄露、修改和删除邮件。

然而,要完全实现远程控制设备,攻击者需要组合使用另一个内核漏洞。

虽然ZecOps没有提到攻击者用来攻击用户的恶意软件类型的详细信息,但该公司认为攻击者组合利用了这两个漏洞和其他内核漏洞成功暗中监视受害者。

研究人员大概在两个月前发现这些攻击和相关的漏洞,并报告了苹果安全团队。

目前只有上周发布的iOS beta13.4.5版本含有这两个0-day漏洞的安全补丁。

对于数百万iPhone和iPad用户,即将发布的iOS更新将会包含可用的软件补丁。

同时,强烈建议苹果用户不要使用手机内置的邮件应用程序,可以临时转为使用Outlook或Gmail应用程序。

本文摘自The Hacker News;转载请注明出处。