一名网络安全研究人员24日公开了影响OpenWrt的一个严重远程代码执行漏洞的技术详情和PoC。OpenWrt是一款用于路由器、住宅网关和其他发送网络流量的嵌入式设备的操作系统,该系统基于Linux,使用广泛。

该漏洞编号为CVE-2020-7982,存在于OpenWrt的OPKG数据包管理器,源于其使用嵌入在签名存储库索引中的SHA-256checksums对下载的数据包执行完整性检查的方式出错。

当在受害者系统上调用一条‘opkginstall’指令时,发动中间人攻击的远程攻击者可通过诱使该系统在没有验证的情况下安装恶意数据包或软件更新劫持目标设备的通信,以执行任意代码。

如成功利用该漏洞,远程攻击者可完全控制目标OpenWrt网络设备,随后,控制该设备管理的网络流量。

该漏洞已存在三年之久。今年年初,ForAllSecure软件公司的GuidoVranken发现了该漏洞,并将漏洞报告给了OpenWrt开发团队。

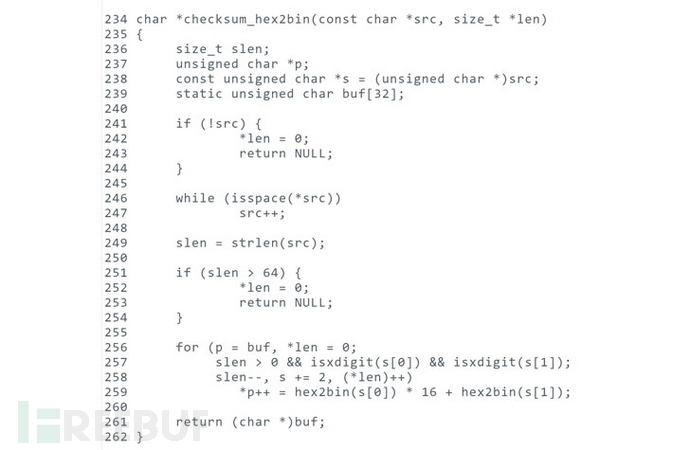

Vranken在一篇博客文章中解释到,当一个checksum包含任意前导空格时,OpenWrt脆弱版本中的OPKG跳过检查所下载的数据包的完整性,并继续安装任务。

OpenWrt团队表示,“由于OpenWrt中的opkg以root身份运行,且对整个文件系统都具有写入权限,攻击者借助恶意payload和特制的.ipk数据包可注入任意代码。”

由于基于Linux的软件安装机制的完整性依赖于数字签名文件,如果通过不安全的HTTP连接下载文件,则远程利用该漏洞是可能的。

除此之外,要利用该漏洞,攻击者还需要提交恶意的数据包,该数据包的大小须与downloads.openwrt.org上的数据包列表指定的大小一致。

根据OpenWrt项目团队发布的信息,OpenWrt 8.06.0版本至18.06.6版本和19.07.0版本,以及LEDE17.01.0版本至17.01.7版本受到影响。

Vranken表示,在他报告该漏洞后不久,作为一个临时应急措施,OpenWrt从数据包列表移除了SHA256sum中的空格。然而,这并不是一个充分的长期解决方案,因为攻击者可以提供由OpenWrt维护者签名的旧数据包列表。

要修复该漏洞,建议受影响的用户将设备固件升级到上个月发布的最新OpenWrt版本18.06.7和19.07.1。

本文源自The Hacker News;转载请注明出处。