背景

360威胁情报中心近期发现一例针对韩国手机银行用户的黑产活动,其最早活动可能从2018年12月22日起持续至今,并且截至文档完成时,攻击活动依然活跃,结合木马程序和控制后台均为韩语显示,我们有理由认为其是由韩国的黑产团伙实施。

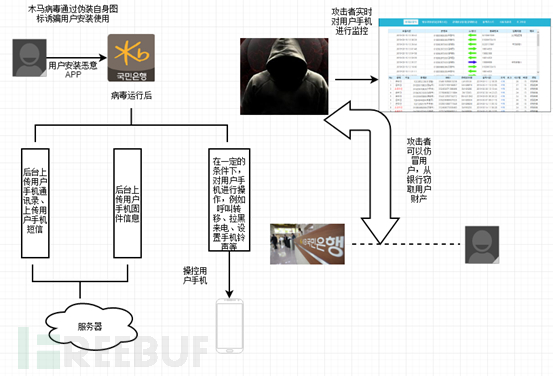

其攻击平台主要为Android,攻击目标锁定为韩国银行APP使用者,攻击手段为通过仿冒多款韩国银行APP,在诱骗用户安装成功并运行的前提下,窃取用户个人信息,并远程控制用户手机,以便跳过用户直接与银行连线验证,从而窃取用户个人财产。

截至目前,360威胁情报中心一共捕获了55种的同家族Android木马,在野样本数量高达118个,并且经过关联分析,我们还发现,该黑产团伙使用了300多个用于存放用户信息的服务器。

由于我们初始捕获的样本中,上传信息的URL包含有一个字段:KBStar,而KB也表示为korean bank的缩写,基于此进行联想,我们认为该团伙实乃韩国银行的克星,即Buster,因此我们将该黑产团伙命名为KBuster。

下面为分析过程。

诱饵分析

在捕获到一批伪造成韩国银行APP的诱饵后,我们首先对APP的图标以及伪造的APP名称进行归类,以便对这个针对安卓手机用户的团伙进行一个目标画像。

主要伪造的韩国银行为以下几家:

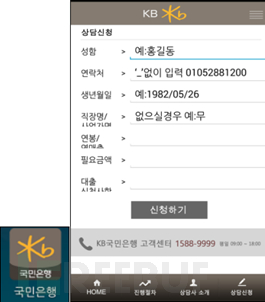

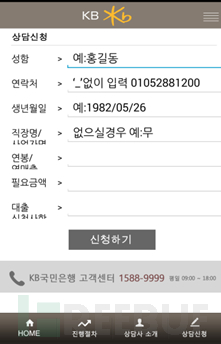

而当打开其中一个仿照的银行APP后(国民银行),可见界面如下所示:

点击指定页面会显示出对应的营业员照片。

框架分析

由于捕获的安卓样本均使用一套框架,并且变种之间均改动不大,因此我们将其中一个典型样本进行剖析,并总结出KBuster家族APP的具体特征。

样本信息

| 文件名称 | 국민은행.apk |

|---|---|

| 软件名称 | 국민은행(翻译:国民银行) |

| 软件包名 | com.kbsoft8.activity20190313a |

| MD5 | 2FE9716DCAD75333993D61CAF5220295 |

| 样本图标 |  |

样本执行流程图如下所示。

该木马运行以后会弹出仿冒为“国民银行”的钓鱼页面,并诱骗用户填写个人信息;

而此时,木马会在后台获取用户通讯录、短信内容并上传至固定服务器,并会在服务器对用户手机进行监控,每隔5秒对用户手机当前状态进行刷新,从而达到实时监控

除此之外,该木马会对用户手机进行远控操作,并可对韩国相关银行等金融行业的369个电话号码进行呼叫转移操作从而绕过银行双因素认证,还可以监听手机通话、修改来电铃声、私自挂断用户来电并拉黑来电号码等操作。

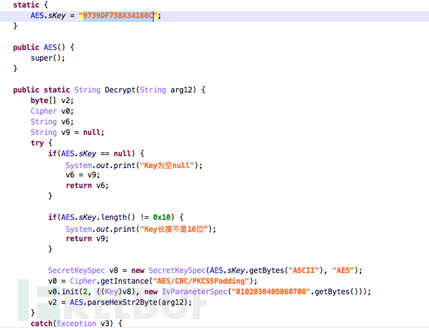

代码分析

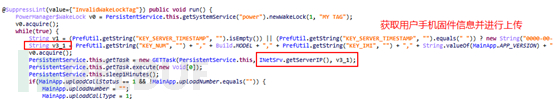

一、获取用户手机通讯录、短信并上传到服务器。

获取用户通讯录:

获取用户短信:

将获取到的用户信息上传到服务器:

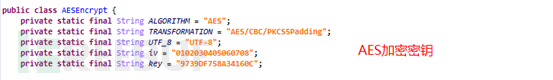

服务器配置信息:

上传获取到的用户信息:

二、对用户手机进行远程控制

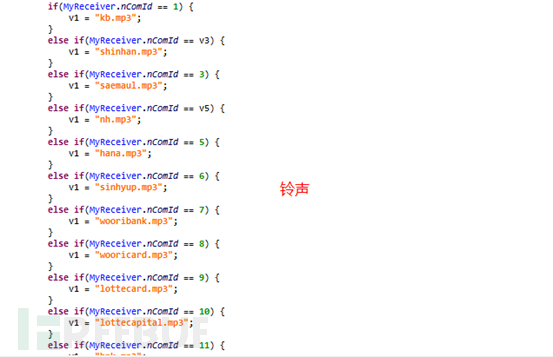

更该用户手机铃声:

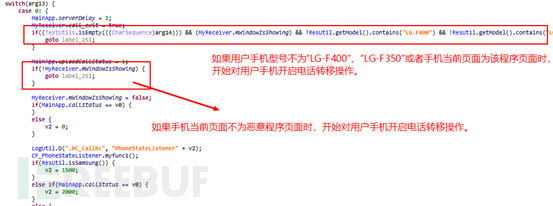

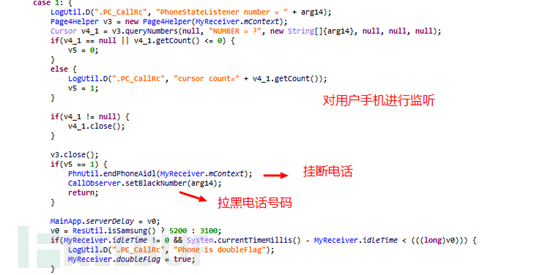

对用户手机进行来电转移操作,当来电号码已经存在,在所窃取的号码中时,挂断电话并拉黑该号码:

其他该家族的木马与上述代码几乎一致,更改的部分较少,因此可以确定为同家族木马。

溯源分析

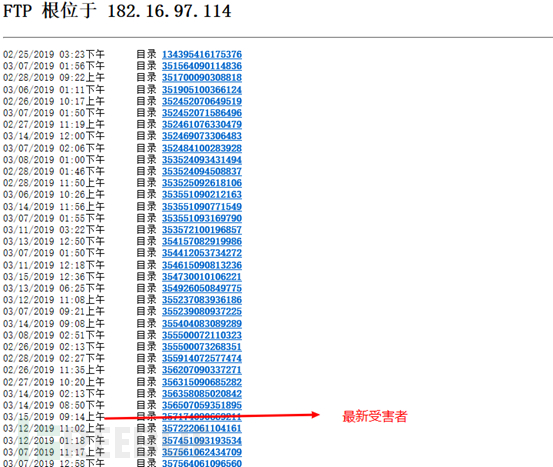

通过分析木马程序,我们可以获取到,用于储存用户数据的FTP服务器的账号、密码,服务器截图如下:

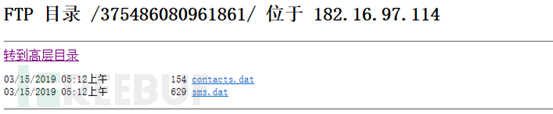

其中一个受害者的被加密后的短信、通讯录文件:

解密后的数据:

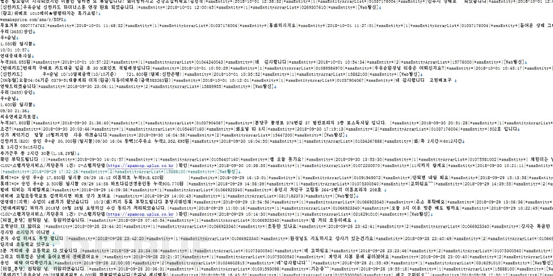

此外,我们通过一些特殊手段获取到用于监控的服务器账号和密码,下图为远控服务器显示页面。

原始韩文页面显示:

翻译为中文页面显示:

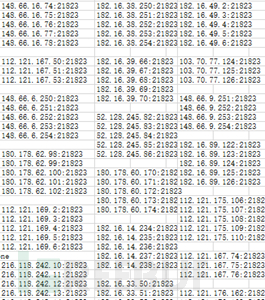

呼叫转移设置,可以呼叫转移369个韩国银行及金融机构的电话:

这里我们可以看到,呼叫转移设置中的强制接收和强制传出的电话号码主要为韩国银行的电话号码,我们对其作用做出几点推测:

1. 通过设置银行号码的呼叫转移可以将用户和银行的呼叫直接转移到攻击者的手机中,并且由于受害者的短信也可以被攻击者实时获取,因此可以绕过银行在进行财产交易的短信验证码或语音验证码的双印子认证方式。

2. 拦截银行号码也可用于在银行方面发现用户账户异常行为并进行电话确认过程,这样用户无法正常接收到银行来源的相关通知。

拉黑用户手机电话号码页面:

在对捕获到的所有KBuster团伙的APK样本进行分析后,我们发现使用300多个服务器从事黑产业务,且IP基本为连号设置,从上面的分析可以得知,其会随机选择一个服务器进行信息上传。可见其团伙幕后财力深厚。

除此之外,我们在对所有受害者的用户数据大小进行初步统计后,发现收集的信息量高达3个G,并且目前该APP仍在上传信息,并且家族变种每日都会有新增,活动异常活跃。

并且,我们通过样本中一个密钥进行关联搜索后,关联到同样是伪装成韩国银行的木马样本,并且其木马代码中的注释信息同样为中文。

从木马的功能来看,其主要对中马用户手机的诸如短信、通讯录等信息进行收集和回传,其功能和国内在过去几年的“短信拦截马”的功能和意图相似。

由于我们通过加密密钥关联到包含中文信息的类似功能的木马程序,结合过去国内“短信拦截马”类黑产组织的特点和模式,我们推测该类木马程序的早期版本也有可能是由国内黑产人员参与开发制作,并被韩国马仔等使用来针对韩国银行手机用户的攻击。

基于此,从攻击目标和远控后台所使用语言,我们认为KBuster团伙是一个疑似来自韩国的黑产团伙,其幕后财力深厚,并且不排除与国内黑产团伙存在联系,

总结

KBuster为2019年发现的最活跃的伪造银行类APK的黑产团伙,其使用300多个服务器从事黑产业务,并使用了绕过银行双因子认证的手法进行用户财产窃取的手法,无不透露了该组织的专业性。

由于目前无法统计受害者的经济损失,并且APP仍然在窃取用户财产,因此我们披露了此次行动,希望韩国警方可以尽快处理,也希望其他用户在使用手机的过程中,切莫安装未知来源的手机应用,尽可能的在正规的第三方应用市场进行应用下载,防止被不法分子窃取隐私和个人财产。

*本文作者:360天眼实验室,转载请注明来自FreeBuf.COM