本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

*本文原创作者:白帽子111,本文属FreeBuf原创奖励计划,未经许可禁止转载

短信是公众接收信息的重要途径,也是网站登录页面识别用户本人的一个有效手段。网站通过用户手机号及对应手机号接收到的短信验证码,来识别一个有效用户,用户则通过官方短信验证码登录进网站。此外,短信还可以用来传播链接用于便捷操作。正是由于短信的重要性与便捷性才越来越受到攻击者的关注,短信攻击案例很多,本文主要从短信嗅探、短信轰炸、钓鱼短信、短信盗取四方面来总结基于移动终端短信的安全问题,针对每种攻击方式的实际案例、攻击分析、防范方法进行解析。

一、短信嗅探

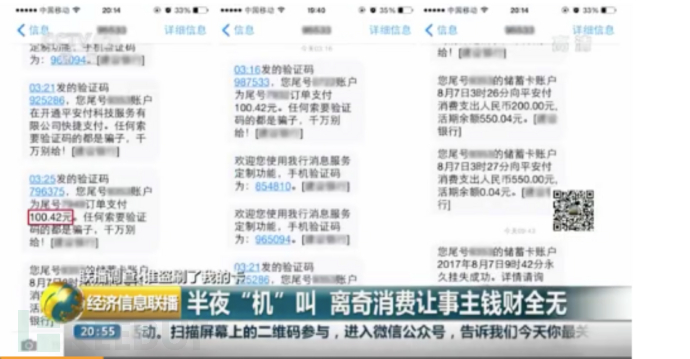

1. 通过嗅探短信验证码,获得重要账户登录权限

CCTV2采访了几位经受短信嗅探的被攻击者,被攻击者一般都是夜里收到一系列手机验证码,因为凌晨是1-4点的时间,被攻击者一般没在意,之后早上醒来发现银行账户有消费,或者利用个人名义进行借贷行为。如下视频截图所示,图1.3中的设备就是利用改装的手机制作成的嗅探设备,攻击者嗅探指定手机号的验证码,通过社会工程得到用户的私人信息包括银行卡号、身份证号等,后利用验证码登录进指定手机号机主的银行账户,后开通小众快捷支付平台,然后开始消费操作,转账过程中的验证码也通过嗅探得到。 图1.1:CCTV2经济信息联播节目截图1(展示被攻击者手机截屏)

图1.1:CCTV2经济信息联播节目截图1(展示被攻击者手机截屏)

图1.2:CCTV2经济信息联播节目截图2(采访被攻击者)

图1.2:CCTV2经济信息联播节目截图2(采访被攻击者)

图1.3:CCTV2经济信息联播节目截图2(展示短信嗅探设备)

2. 攻击分析

该攻击通过靠近受害者,在基站通信范围内,利用GSM制式2G的漏洞,嗅探受害者手机号的GSM短信,得到短信验证码,而后社会工程得到的该手机号对应的个人信息,包括银行卡等信息,试图登录进含有资金或隐私等有利益的账号,进行资金转移或者隐私盗取等攻击活动。

该手段利用的漏洞处于2G阶段,但是现在4G普及,按理说不容易利用,所以高级一些的攻击手法是干扰3G/4G,使得手机降级到2G,随后发起攻击。随着运营商技术提升,攻击者的手段也在升级,攻坚战一直在持续。

3. 防范建议

保护私人信息:身份证号、手机号、银行卡号、各种平台的账号都是个人敏感信息,注意一切需要获取这些信息的合法性,登录网站平台的时候注意是否官网,尽量不要点击非官方的链接,而是手动输入官网地址。

睡前关机:这样短信验证码就无法被嗅探得到,但是这种方式不可取,因为关机也同样阻断了其他正常通信,比如家人的紧急联系等。

换电信卡:在以往警方协办的案例中,未发现电信用户遭受该类攻击的情况,电信2G采用的不是GSM制式,而是安全一些的CDMA制式,所以,换电信卡,在一定程度上,可以避免一部分的短信嗅探。

及时处理:发现手机出现大量非本人得到的验证码,尤其是银行账户的登录验证码后,及时查看账号资金信息或冻结账户,若符合短信嗅探的特征,及时报警,因为攻击者离得位置很近,早报警可以增加抓获的可能性。

二、短信轰炸

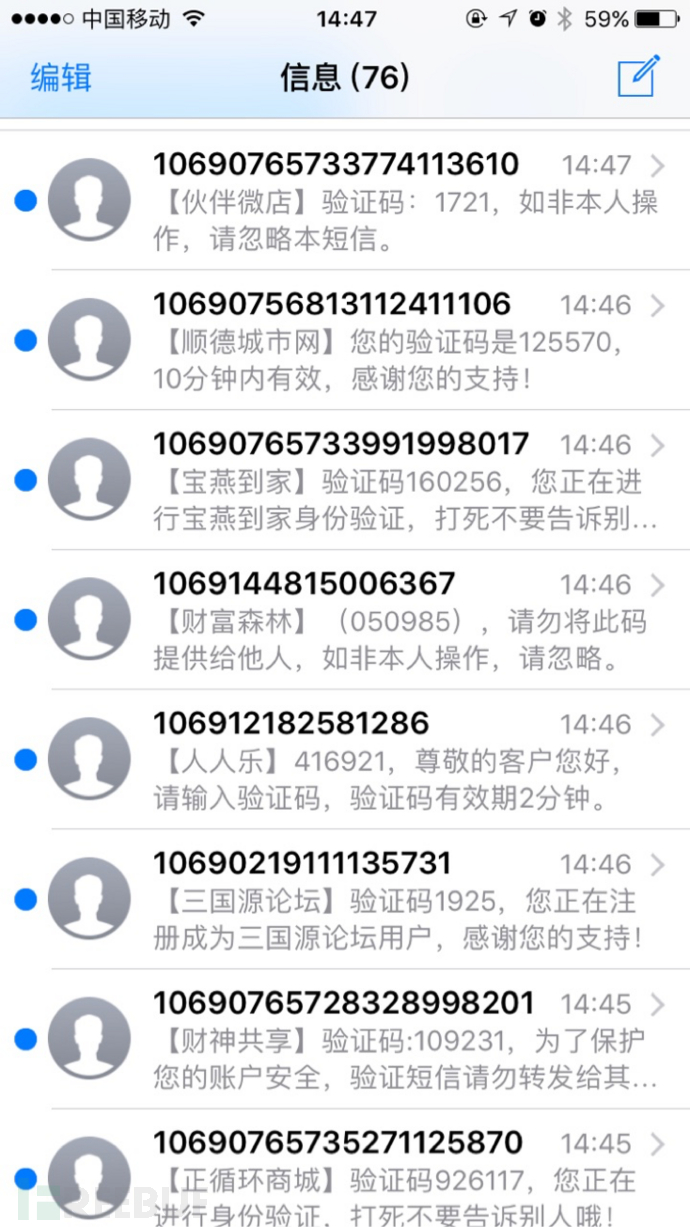

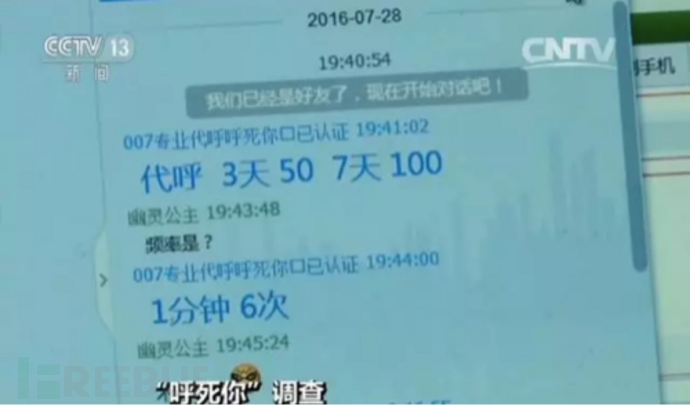

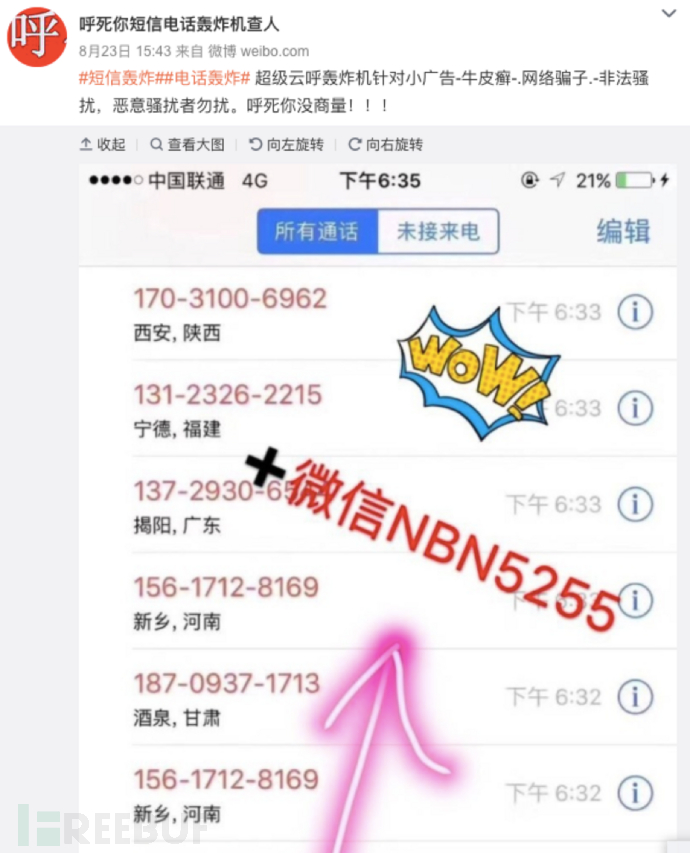

1. 轰炸机泛滥,获取便捷

短信轰炸因获得方便,使得网上一直存在此类攻击。某论坛的账号为江阴某的用户,在论坛发帖贴出被轰炸的证据,如图2.1所示。CCTV针对此类案件也有相应的报道,名为“呼死你”的短信轰炸机,以一定的价格贩卖轰炸行为,微博搜索“短信轰炸机”竟然出现专门从事此类行径的账号,且配置类似“买家秀”的图片。

图2.1:短信轰炸截图(来自某论坛发帖)

图2.1:短信轰炸截图(来自某论坛发帖)

图2.2:“呼死你”调查(来自CCTV13新闻报道)

图2.2:“呼死你”调查(来自CCTV13新闻报道)

图2.3:账号为“呼死你短信电话轰炸机器人”的公开微博信息(来自微博截图)

图2.3:账号为“呼死你短信电话轰炸机器人”的公开微博信息(来自微博截图)

2. 攻击分析

此类攻击使得受害者在短时间内收到大量骚扰短信,手机因为一直在接收短信、电话,故而无法正常接收其他非攻击者的短信、电话,影响手机的正常使用。一种是收了甲方的钱之后骚扰受害者,一种是攻击者主动攻击受害者,并索要一定金额以免除轰炸。

此类攻击不易防范,因为手机设置黑名单比较有针对性,而短信轰炸机的来电手机号或者发送短信的手机号一直在变化且多样。一种短信轰炸机利用大量的手机号码对受害者进行攻击,一种则使用互联网第三方接口发送垃圾短信轰炸,不会泄露自己手机号码。

3. 防范建议

网站方面:建议网站的登录页面部门,在点击获取验证码环节增加图片验证码的步骤,可以过滤掉机器自动化点击网站验证码的部分。另外:在网页登录页面的获取验证码部分,增加时间限制,1分钟内或者5分钟内就发一次验证码,可以防止网站被轰炸机利用,给用户不好的用户体验。

受害者方面:在接收到短信轰炸的时候,尤其是被勒索缴纳一定金额以免除攻击的时候,一定留存证据,然后向相关部门反映,如12321网络不良与垃圾信息举报受理中心(网址:https://www.12321.cn,电话010-12321,微信微博账号"12321举报中心"),如若出现严重情况,如诈骗等,建议尽快报警处理。此外,手机也经过一定处理:设置黑名单、设置拦截陌生来电、安装第三方拦截软件、启用语音信箱等。

图2.4:https://www.12321.cn官网首页

图2.4:https://www.12321.cn官网首页

三、钓鱼短信

1. 短信中夹带的虚假链接,诱骗点击

短信是主要的与外界沟通的窗口,尤其在用于确认、登录等方面,这就让攻击者钻了空子。一种案例是,苹果手机用户在手机被偷盗后,一般会开启丢失模式以锁住手机,后在官网操作一番寻求定位丢失手机,犯罪分子不知道账号密码无法刷机。这时候,犯罪分子给丢失手机的用户发送如图3.1所示的一条短信,短信中夹带着一条虚假链接,苹果用户因焦急或不懂苹果找回的确切流程,误认为是官方短信,点击链接输入进自己的账号(AppleID)和密码,让犯罪分子得到账号和密码,进而解锁机器,方便的进行刷机操作。

图3.1:丢失设备定位消息(来自微博截图)

图3.1:丢失设备定位消息(来自微博截图)

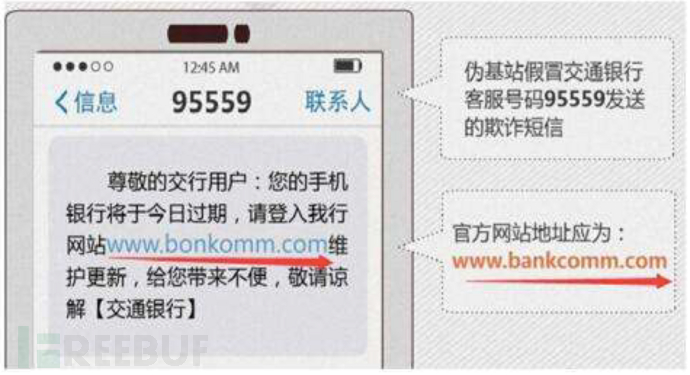

另一种案例是,攻击者利用伪基站,假冒官方号码,如某某银行,发送一条带有虚假链接的短信,如图3.2所示的一条短信,短信中的网址仿照正确网址,在被攻击者点击后输入正确的信息,攻击者就可以获得账号、密码等被攻击者填写的正确信息,进而登录进被攻击者的银行账号等进行资金消费等操作。

图3.2:伪基站假冒官方短信(来自百度图片)

图3.2:伪基站假冒官方短信(来自百度图片)

2. 攻击分析

此类攻击利用了一部分社会工程的方法,诱导用户相信短信内容,如果用户识别出端倪,不点击短信中的链接,或者直接到官网去进行操作,那么后续的欺诈过程就会中断,用户不会受到其他损失,无非收到个垃圾短信而已。

伪基站仿冒官方短信防不胜防,所以请大家务必提高警惕,所有操作都从官方平台入口登录,就可以保护自己的财产。

3. 防范建议

识别发送端(不保险):若发送端是私人号码,而发送的消息是官方的,可以判断定有问题,以此提高安全意识,忽略短信中的提醒,拒绝点击短信链接。

官方平台操作:光识别发送端是不保险的,因为伪基站可以伪造官方号码,所以如果短信说的是银行卡等官方的内容,可以从官网网站登录银行账户查看余额,拒绝点击短信链接。

四、短信盗取

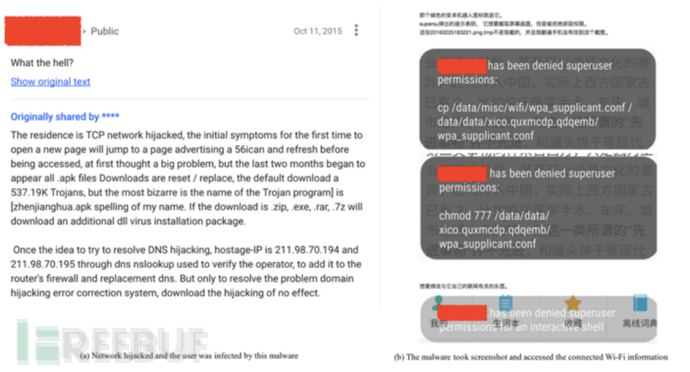

1. 恶意软件盗取短信

安卓手机因安卓系统的开放性一直是黑客的重点关注对象,很多恶意软件自带很高的权限,可以直接读取短信、通讯录等个人信息,而且不容易删除掉,一旦下载就对攻击者敞开了信息流通的大门,freebuf针对SpyDealer进行过深度剖析(http://www.freebuf.com/news/140059.html),该恶意软件可窃取多种多样的信息,包括短信、微信等,且早在2015年10月和2016年2月,就已有受感染用户对该恶意软件发起了一些讨论。下图左右示例分别为英文和中文社区讨论截图:

图4.1: 英文和中文社区讨论截图(来自freebuf截图)

图4.1: 英文和中文社区讨论截图(来自freebuf截图)

2. 攻击分析

安卓系统开放性较好,也带来了相应的弱点,各种提权的漏洞很容易被恶意软件利用以提高软件针对系统的权利,继而侦听各种信息,影响用户隐私安全。恶意软件通过识别软件权限,若非root权限,则下载相应文件,进行提权操作,防不胜防。

3. 防范建议

用户方面:谨慎下载应用,尽量从官方应用下载平台下载应用,保证应用经过一定的审核流程后才上架,可以减少一些插件的困扰。

应用平台方面:增加应用审核,出台相关政策,约束软件上架。

五、总结

本文所述的关于移动终端的短信安全不一定完全全面,但是可以给广大用户一些启发,短信作为重要的信息验证手段,需要得到足够的安全重视。在用户方面,需要重视个人信息的保密,不在非官方网站输入自己的账号和密码,尤其是提防长得像的链接;需要了解诈骗原理,理解套路,遇到资金安全要及时官方求助或冻结或追溯,及时保留证据进行举报,严重则报警;如果是安卓用户,下载需谨慎,尽量官方下载或者权威应用平台下载;非电信卡用户可以试着换到电信卡以避免一定程度的短信嗅探。

在非用户方面,网页平台尤其是有资金操作的平台,应在登录及转账等操作步骤增加多因子认证和重复操作的时间限制,尤其是涉及资金转账的步骤,尽量采用密码与验证码结合的方式;应用平台应增加审核条件,增加APP权限限制,识别插件是否有害如挖矿,出台一定的惩罚措施以提高安全基线,尤其是安卓应用类平台。

针对安全的研究机构、企业应及时关注安全问题,提出安全建议,为社会维护安全稳定。

*本文原创作者:白帽子111,本文属FreeBuf原创奖励计划,未经许可禁止转载