一、概述

我们生活在移动数据的时代,手机已经伴随着我们生活的方方面面,而手机端应用迅速占据市场,成为人们手机中的掌上玩物,让人爱不释手,可是,在大量应用井喷式的增长过程中,导致市场大量应用堆积,种类繁多,鱼目混杂,这些应用良莠不齐,甚至有些为恶意应用。由于使用人数较多,伴随着越来越多的仿冒应用参杂其中,给用户群体造成损失也是巨大的。

近期暗影安全实验室发现一款仿迅雷图标的应用,该应用利用仿冒迅雷的图标,诱惑用户下载使用,运行后疯狂发送扣费短信,获取用户隐私。

二、恶意程序样本分析

2.1 样本概述

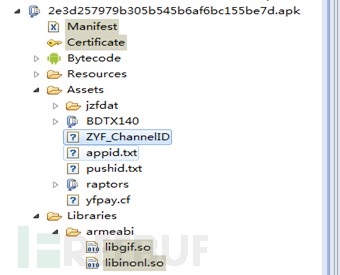

文件结构:

图2-1 样本结构目录

恶意行为描述:

1、该程序是一款仿造迅雷图标的移动应用,该应用程序安装运行后可以使用观看或下载视频等功能。

2、该应用程序运行后,后台获取用户短信信息以及联系人号码信息,私自获取手机号以及IMEI、IMSI等信息,发送到指定url,造成用户这些隐私数据泄露风险。

3、访问指定服务器,获取订购SP信息,在用户不知情或未授权的情况下,私自发送扣费短信,造成用户经济损失。

4、该应用在用户后台私自访问网络加载广告信息,造成用户流量消耗。

2.2 程序启动流程

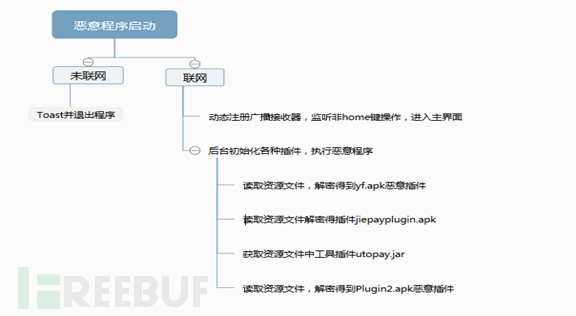

2.2.1 恶意程序启动流程图

程序启动流程导图,如图2-2

图2-2 恶意程序执行流程

2.2.2 运行界面

程序安装后的桌面图标以及运行后的首界面,如图2-3:

图2-3 程序图标及首界面

2.2.3 恶意程序运行结构代码

1. 病毒启动后检查网络确认是否连接网络,如果没网络,则会提示退出,否则会继续执行,动态注册广播,并监听非home键广播,显示正常界面,如图2-4:

图2-4 联网启动主界面

图2-4 联网启动主界面

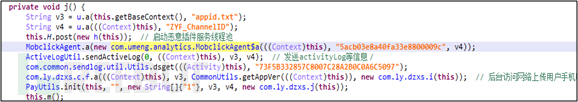

同时,在用户未知情的情况下,启动恶意程序,如图2-5:

图2-5 加载并启动恶意程序代码

图2-5 加载并启动恶意程序代码

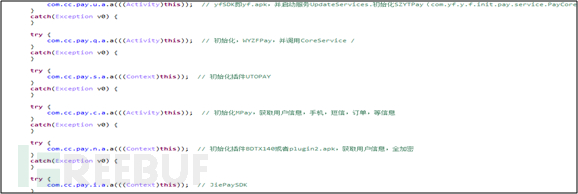

启动线程池,读取本地资源文件,初始化并调用各种插件,执行恶意操作,如图2-6:

图2-6 启动恶意程序线程池

2.3 隐私窃取分析

病毒在用户不知情的情况下私自获取用户短信信息,私自获取手机号以及IMEI、IMSI等信息,并保存到日志中,上传服务器,然后删除具有隐私窃取属性。

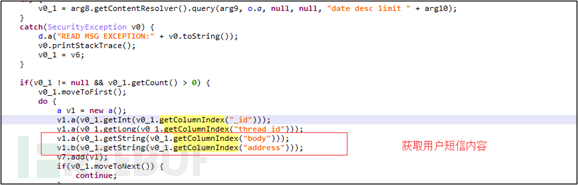

应用启动后,后台获取用户短信信息,如图2-7:

图2-7 获取用短信

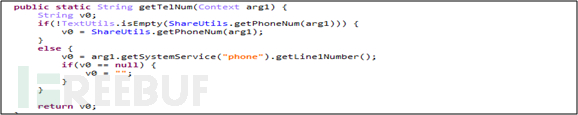

获取用户手机号码以及设备硬件等信息,如图2-8,图 2-9:

图2-8 获取用户手机号码

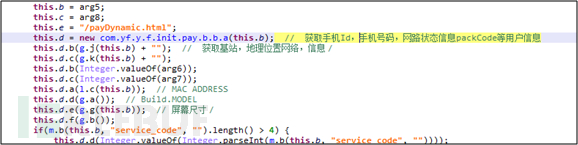

图2-9 获取用户手机设备ID以及位置等信息

图2-9 获取用户手机设备ID以及位置等信息

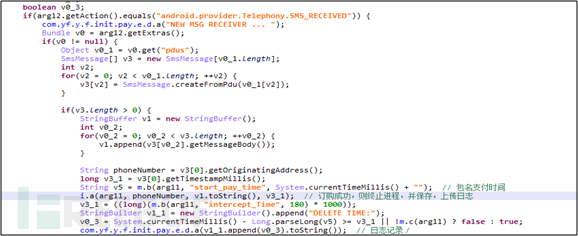

同时,监听手机广播获取用户短信信息,并记录保存到日志,上传服务器,并删除短信,如图2-10:

图2-10 获取用户短信记录到日志并删除

图2-10 获取用户短信记录到日志并删除

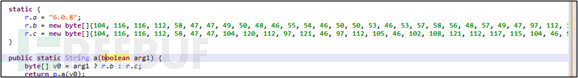

根据版本不同上传到不同服务器,解密后得到:

http://******.225.59:8091/*****

http://******ypush.com******

解密之前地址为,如图2-11:

图2-11 解密前的网址

2.4 恶意扣费分析

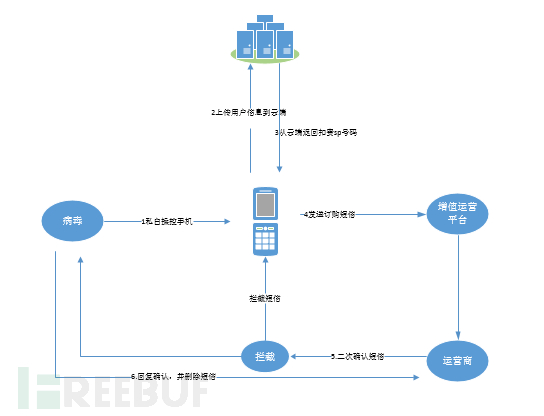

2.4.1 恶意程序扣费流程

通过以上源码分析,我们梳理出恶意应用程序的扣费流程导图,如图2-12:

图2-12 恶意程序执行扣费原理:

2.4.2 扣费流程源码分析

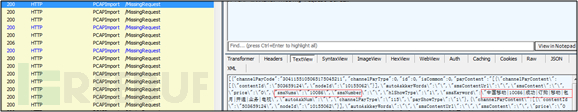

程序运行后,从服务器获取所需要的信息,在后台执行发送短信操作,如图2-13:

图2-13 从服务器获取sp号码等信息

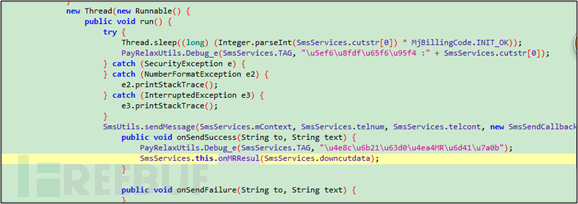

后台发送短信执行扣费操作,如图2-14:

图2-14 发送短信

部分SP扣费短信截图,如图2-15:

图2-15 发送短信

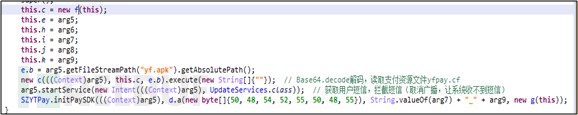

该应用程序加载了本地文件yfpay.cf,读取后得到插件yf.apk,并启动恶意程序updateServices服务,如图2-16:

图2-16 启动恶意服务updateServices

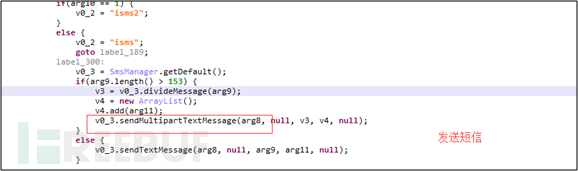

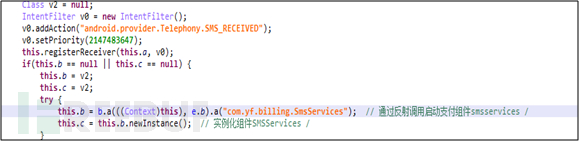

在恶意服务中,动态注册广播,时刻监听用户手机短信接收,并用反射调用fy.apk里面的恶意代码实现用户短信截取,如图2-17:

图2-17 调用插件中的恶意程序

图2-17 调用插件中的恶意程序

yf.apk插件分析:恶意程序调用该插件中的方法,主要实现了后台静默订购的功能。

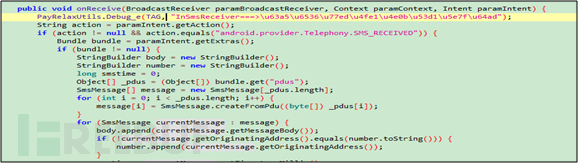

运行插件yf.apk中的方法,拦截用户短信,如图2-18:

图2-18 获取短信并实现短信拦截

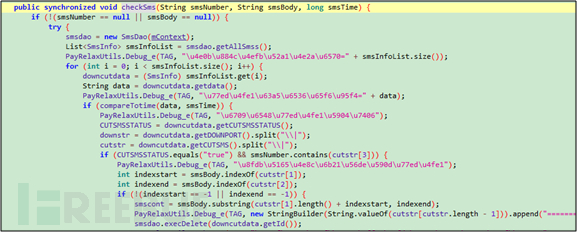

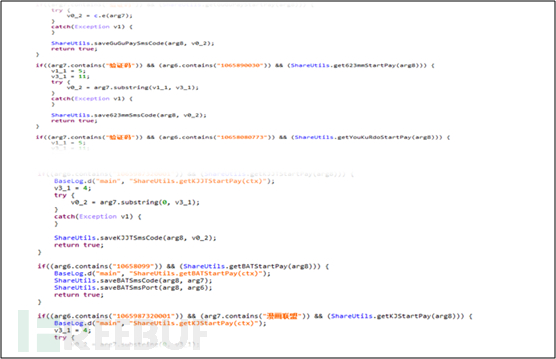

在恶意插件yf.apk中实现MR校验,即对短信做有效处理,实现订购,如图2-19:

图2-19 对有效短信做二次回复确认

并后台联网将用户信息上传到服务器,如图2-20:http://******zou.com:8080/******

图2-20 联网上传短信信息

最后消除订购痕迹,如图2-21:

图2-21 删除订购信息

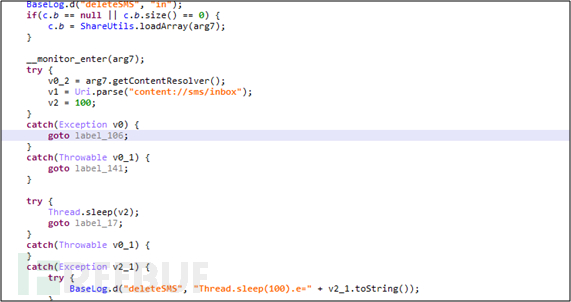

程序中涉及到的本地文件utopay.jar和BDTX140解密后得到插件Plugin2.apk以及本地文件jzfdat解密获得的插件jiepayplugin.apk等均执行了类似操作,故不作源码分析。最后该恶意程序启动该应用中的恶意代码类SS.class类,再次获取用户收件箱短信内容,以确保确认监听到用户手机中的恶意短信并拦截删除,不被用户发现,达到静默扣费的目的,如图2-22:

图2-22 再次获取设备收件箱短信

并对短信进行筛选,实现指定短信删除,如图2-23:

图2-23 筛选包含指定信息的短信

获取最新的短信记录并指定删除,达到静默订购的目的,如图2-24:

图2-24 删除短信

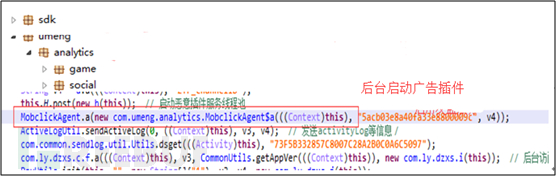

此外,该应用还包含广告插件,在后台加载广告等信息,如图2-25:

图2-25 后台启动广告插件

三、同特征样本统计

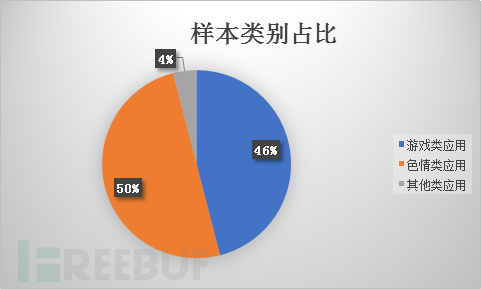

通过分析、提取恶意特征,利用暗影安全实验室的现有数据资源查找到与此仿冒样本拥有共同恶意特征的样本达到1000+个,通过抽样测试,可以确定都为同一类型样本,且大部分为游戏破解类软件和色情类软件,占比分别达到46%和50%,其余类型样本则不足4%,应用类型占比如下图,图 3-1:

图 3-1 抽样样本类别占比

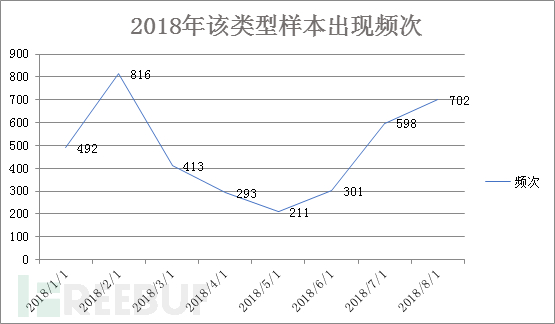

而且我们统计了进入今年来该类型样本出现的时间,发现在寒暑假出现频率较高,统计图表如下。

图 3-2 该类型样本2018年出现时间频次统计

四、总结

1.通过对该样本的分析,我们可以确定该应用为恶意应用;

2.病毒主要行为之一是收集用户隐私数据,如账号窃取,流氓骚扰,这些行为可能是为后期其他恶意操作做准备,也有可能通过信息售卖直接获取利益;

3.该病毒样本中还包含了一些第三方的广告插件,这无疑是该样本又一个获取利益的手段,无论是经济利益还是达到推广的目的。

五、处置方案以及安全建议

1.建议用户提高警觉性,使用软件到正规官网下载或者应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害。关注”暗影安全实验室”公众号,获取最新实时移动安全状态,避免给您造成损失和危害。

2.为防止病毒变种,用户发现已经安装此病毒的,可以请专业人员分析此病毒。

3.安全需要做到防患于未然,可以使用恒安嘉新公司的APP威胁检测与态势分析平台进行分析对Android样本提取信息并进行关联分析和检测;

4.用户发现感染手机病毒软件之后,可以向“12321网络不良与垃圾信息举报受理中心”或“中国反网络病毒联盟”进行举报,使病毒软件能够第一时间被查杀和拦截。

声明

本报告内容不代表任何企业或任何机构的观点,仅是作者及所在团队作为技术爱好者在工作之余做的一些尝试性研究和经验分享。

本报告虽是基于技术团队认为可靠的信息撰写,团队力求但不保证该信息的准确性和完整性,读者也不应该认为该信息是准确和完整的。这是主要是因为如下一些理由(包括但不限于):

第一,互联网的数据无处不在,我们所能接触到的是极为有限的抽样样本,本身不具备完整性。

第二,不同的技术方法获取的数据有一定的局限性。比如,终端agent获取的数据只能涵盖已部署终端的范围;爬虫技术的时效性和完整性受限于爬虫的规模和能力;网络侧探针技术受限部署探针的节点数量并只能对活跃的行为进行感知。

第三,即使已经纳入到分析范围的样本,也会由于技术团队规则和算法的选择造成统计结论偏差。

第四,技术团队所得出的结论仅仅反映其数字本身,进一步主观得出优劣性的、排名性的、结论性的观点是危险的。因为安全事件往往伴随着业务的良性增长,开放程度,法律法规以及黑色产业链的演进等多方面的因素,是一个复杂的生态问题。

此外,团队不保证文中观点或陈述不会发生任何变更,在不同时期,团队可发出与本报告所载资料、意见及推测不一致的报告。团队会适时更新相关的研究,但可能会因某些规定而无法做到。

最后,即使未经作者的书面授权许可,任何人也可以引用、转载以及向第三方传播。但希望同时能附上完整的原文或至少原始出处。这样的考虑在于:第一,避免选择性的部分引用造成的不必要的误解;其次,避免某些内容的错误经原作者发现并及时调整后没有体现在转载的文中。

感谢大家的理解!

*本文作者:暗影安全实验室,转载请注明来自FreeBuf.COM