近一段时间,深信服陆续接到政府、国企、医疗等多个行业用户反馈,其业务系统在短时间内出现被勒索加密现象,造成服务器大面积瘫痪,情况危急,原因不明,对如何遏止影响进一步扩大束手无策。

深信服安全专家团队,通过深入追踪分析,发现大面积瘫痪,主要是统一的RDP弱密码造成的,勒索家族为CrySiS,目前仍然是比较活跃的勒索家族之一。黑客主要运用了Mimikatz、IP扫描等黑客工具,进行RDP爆破,利用统一密码特性,使用相同密码对全网业务进行集中攻击,导致重要数据被加密。

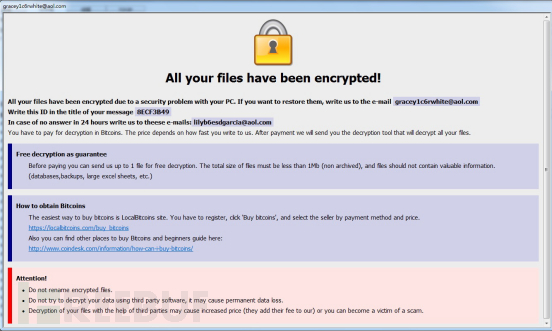

注:勒索画面,要求交比特币进行解密,比特币赎金多少取决于回复速度。

0x01 攻击场景

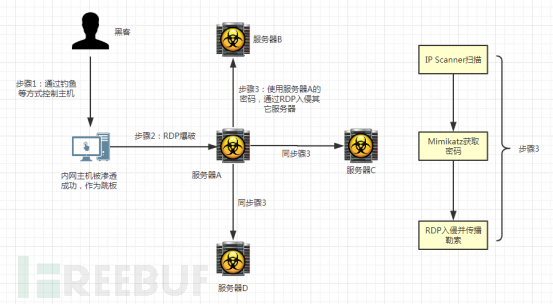

首先,黑客通过钓鱼等方法获取内网某台主机的控制权,接着,尝试对某台服务器A进行RDP爆破,爆破成功,使用Mimikatz获取密码,使用服务器A的密码来入侵其它服务器。

也就是说,服务器A一旦被攻陷,且所有服务器帐号密码都相同,则可以直接使用A的密码,通过RDP,入侵并触发CrySiS勒索病毒,导致各个服务器被加密,进而瘫痪。

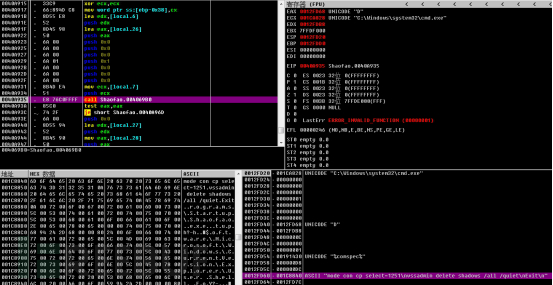

步骤三,即A服务器被攻陷后,从A服务器到其它服务器,主要分为三个模块:IP Scanner扫描、Mimikatz获取密码、RDP入侵并传播勒索。也就是说,先对同网段的服务器进行扫描,确定可攻击的对象,接着使用Mimikatz获取密码,最后通过获取到的密码,使用RDP成功将CrySiS勒索病毒打入其它服务器。

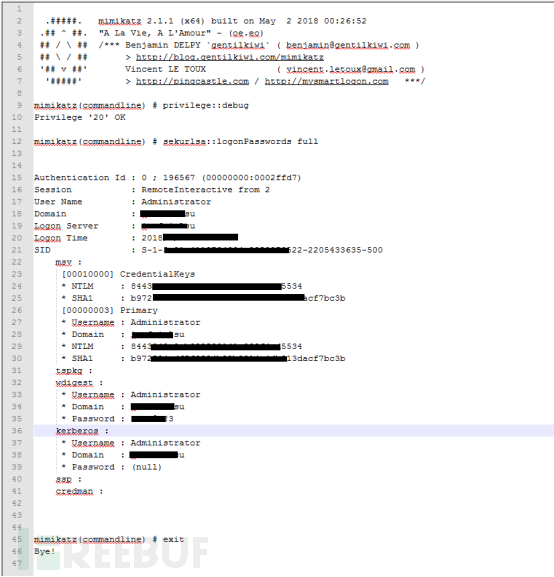

注:上图显示了Mimikatz获取密码的过程。

0x02 黑客工具

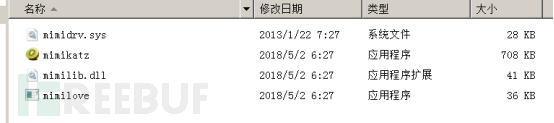

为了配合实施攻击,服务器A被上传了如下黑客工具。

Advanced_IP_Scanner_2.5.3581.exe是IP扫描工具,Shaofao.exe是CrySiS勒索病毒体,x64对应的是Mimikatz64位版本,x86对应的是Mimikatz32位版本,下图是x86对应的文件夹。

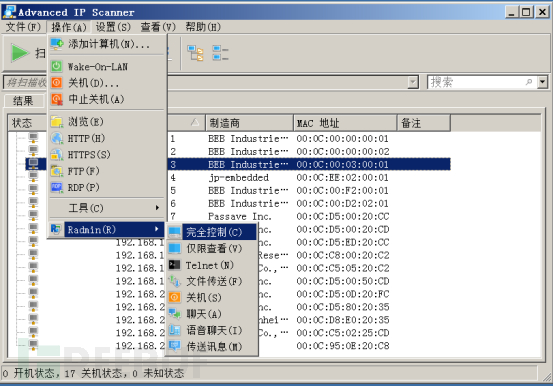

Advanced_IP_Scanner_2.5.3581.exe的功能比较强大,支持多种协议(包括RDP),可对单台,也可对整个网段进行扫描,甚至可实现完全控制。

注:截图为模拟的攻击现场。

0x03 CrySiS勒索病毒

CrySiS勒索病毒在2017年5月万能密钥被公布之后,消失了一段时间,最近又发现这类勒索病毒的新变种比较活跃,攻击方法同样是通过远程RDP爆力破解的方式,植入到用户的服务器进行攻击,其加密后的文件的后缀名为.bip,由于CrySiS采用AES+RSA的加密方式,目前无法解密。

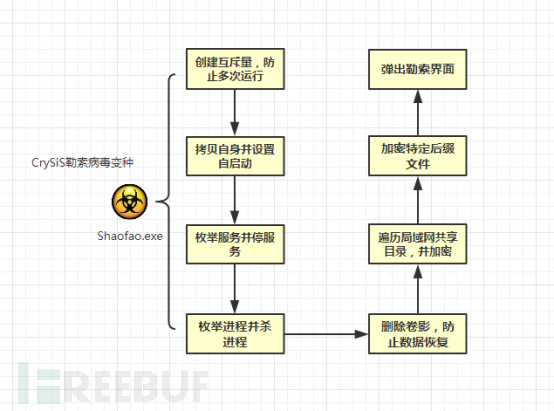

我们捕获的CrySiS勒索病毒变种,其整体功能流程如下。

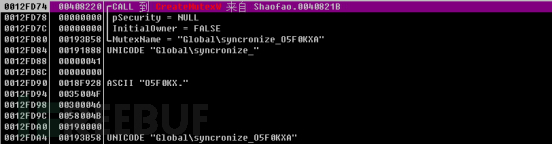

创建互斥量,防止多次运行:

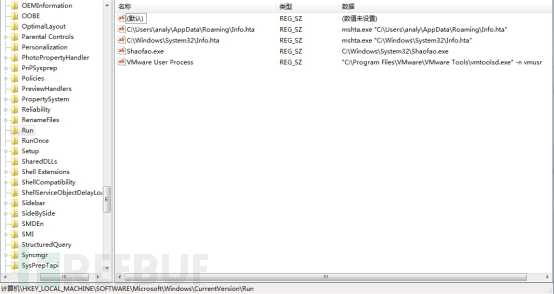

CrySiS对应的注册表及启动项:

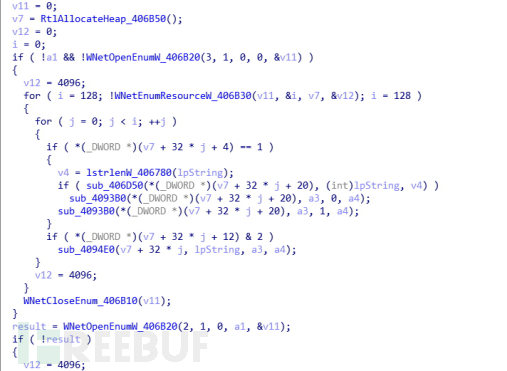

删除卷影,防止数据恢复:

遍历局域网共享目录,并加密:

0x04 统一的RDP弱密码有多危险?

对于运维人员来说,特别是当服务器数量比较大的时候,通常为了管理方便,都使用统一的帐号密码。另外,为了易于记录,防止忘记密码,管理人员又可能设置譬如123456等弱密码。很多时候,误以为内网场景,就不会被存在被攻击的可能性。

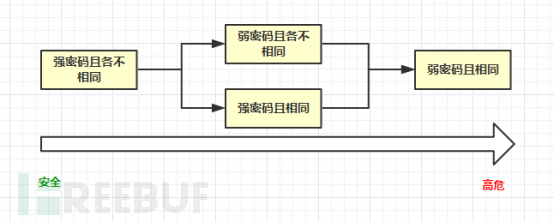

上图,表明了统一的RDP弱密码的危险性。一旦所有服务器都设置统一的弱密码,则意味着每台都极易被攻破,而一旦某台被攻破,其它服务器也可使用相同密码进行入侵,进而出现在极短时间内,大规模瘫痪的现象。

在此,可见,不仅要设置强密码,并且最好每台服务器的密码都不相同。

安全,本质是一个管理问题。

0x05 解决方案

1、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃;

2、开启安全平台的防爆破功能进行防御;

3、如果业务上能不使用RDP的,则建议关闭RDP。当出现此类事件时,使用防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

4、建议对全网进行一次安全检查和杀毒扫描,结合安全服务,加强防护工作。

0x06 相关IOC

文件MD5:

ECB1944DE999F7C1D5B0861C09E75C70

37920B61CAAB4C67DB584C525342A13B

D670D461CC1273CCBDC88415D54C90BC

*本文作者:千里目安全实验室,转载请注明来自 FreeBuf.COM