本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

分析目标

向日葵、todesk、RayLink

前言

大风起兮云飞扬,安得猛士兮走四方!攻击,任何时候都要防!不防不行!你们想想,你带着对象出了城,吃着火锅还唱着歌,客户突然就被黑客打啦!所以,没有攻击的日子,才是好日子。

被打了,就赶紧应急,结果干了一下午,你突然发现,没痕迹,怎么都定位不到漏洞点。翻遍服务器所有应用程序,才发现,存在个远控工具,从未查看应用程序日志规则的你,看了一下午,一个个翻看程序日志才发现,失陷时,正好有远程登录到主机,紧接着就横向了。你开始震惊,这是怎么回事儿,好好的远控工具还开始咬人了!!!!等拿到HW报告才发现,还真是远控工具被利用了!!!!

开始正题

ToDesk

ToDesk 是一款多平台远程控制软件,支持主流操作系统Windows、Linux、Mac、Android、iOS跨平台协同操作。

被控端

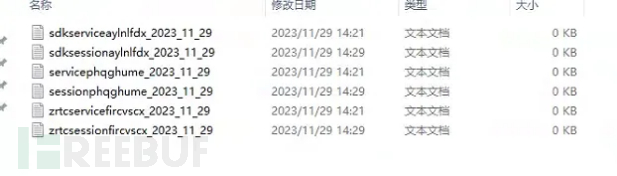

被控端会生成以下六个文件,相比之下要比控制端要多。那么我们在实际场景中主要关注被控端日志。

那么被控端我们主要关注servicephqghume_日期.txt日志文件

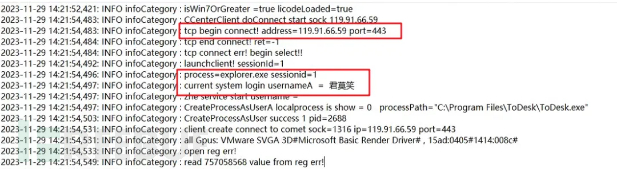

首先当进程运行时,被控端主机会向todesk的服务器发起连接,并获取当前登录用户名,检索关键字“usernameA=”

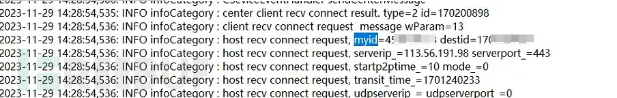

主机开始被远程连接前认证前,程序会打印本机设备代码以及远控的设备代码,检索关键字“myid=”、“destid=”

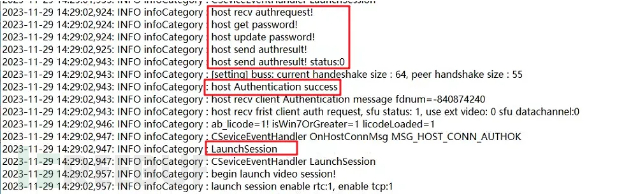

主机开始连接被控端的时候,被控端会打印日志主要流程如下:

1)接受远程认证请求

2)获取认证密码

3)更新密码

4)主机发送验证请求(这里根据日志猜测是返回认证结果)

5)拉起远程会话

检索关键字“LaunchSession”

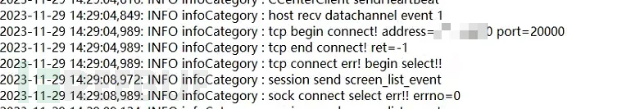

而日志中的 tcp begin connect! address=IP,该字段记录了控制端的IP地址,我们根据此日志可知道是谁控制我们的主机。检索关键字“tcp begin connect! address=”

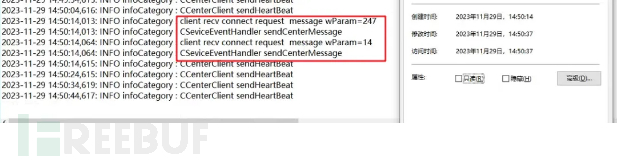

这里我们上传一个文件到被控主机,根据多次实验比对,当出现如下图日志时,可得知被控主机被上传了文件。检索关键字“ client recv connect request message wParam=247”

rayLink

RayLink远程控制软件,支持远程控制电脑,远程控制手机,远程桌面连接,免费提供稳定高清流畅的远程办公,远程协助,远程运维,方便远程教育、技术支持和远程协作等需求。

仔细查看rayLink本机安装目录,该程序是没有本地日志的。

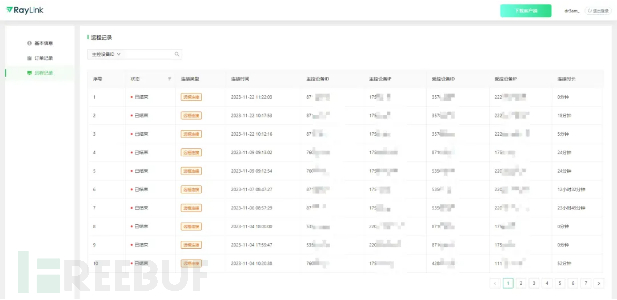

登录rayLink官网,前往个人中心,我们可以看到该远程软件的日志全部上云,如果被害主机登录过rayLink,且登录的账号是受害者相关运维人员,那么就比较容易的知晓是谁控制你,以及对方的ip是多少

向日葵

向日葵远程控制软件是一款免费的集远程控制电脑,远程桌面连接,远程开机,远程管理,支持内网穿透的一体化远程控制管理工具软件 。

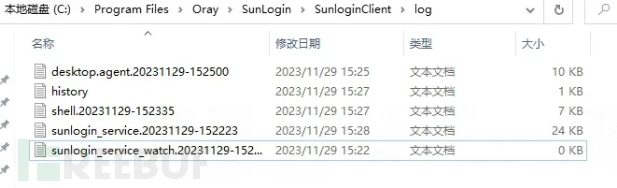

与todesk相比,向日葵的日志文件分析起来更加方便 。在分析向日葵日志时,我们重点关注 sunlogin_service.+时间.txt、history文件 。

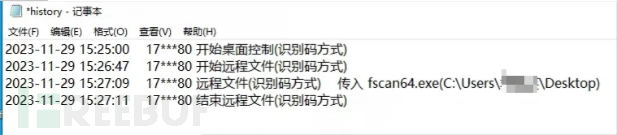

history文件,该文件我们能清楚的查看到操作远程操作历史,远程登录以及上传文件等操作。

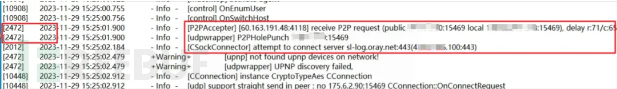

sunlogin_service.+时间.txt文件,该文件我们能定位到具体是哪个源ip远程控制的,检索关键字“receive P2P request”

总结:

当主机开始内网横向,主机无弱密码、无漏洞、无web服务时。死活排查不出来,但是有远控软件时!!!!就可以注意下和横向日志和远程软件日志了,看看是不是被人远程控制了,很有可能是供应链的远程清单泄露,导致内网横向。

部分第三方公司,为了方便运维,会在服务器部署远程软件或者是内网穿透工具,如果该供应链遭受打击,那么基本可以说G。所以无思路时,不妨考虑考虑远程软件。