攻防演习之三天拿下官网站群

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!

背景:某次攻防演习,受邀作为攻击队参与。其中一个靶标是“拿下靶标的 xx审批系统 以及 官网控制权”。

0x01 通过地级市进入政务外网

靶标服务器通常存在于物理强隔离的机房中,再加上本次目标单位特殊,通过一次跨网段横向移动摸到靶标的可能性几乎为零,因此我们把目标聚焦于靶标所属的政务外网上。

(搜狗百科:政务外网与互联网是逻辑隔离,供非涉密及仅用,在地市级建有数据交换中心,可以将部分可山公开的信息转换至互联网区,供公众查阅。)

通过靶标单位在外网公开的业务,并没有找到入口点,于是我们进一步扩大范围,针对靶标单位的下属单位进行渗透,找到某综合服务平台存在弱口令。

虽然该平台涉及业务金额很大,功能齐全,但是并不在我们的靶标之内,所以必须尝试getshell后进行内网渗透。

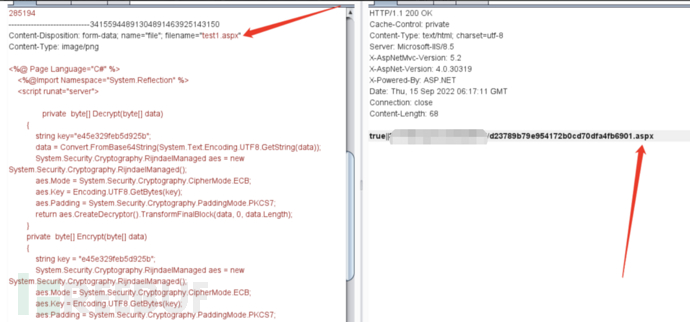

很快找到了一处上传点,没有任何限制,成功上传aspx类型webshell成功getshell。

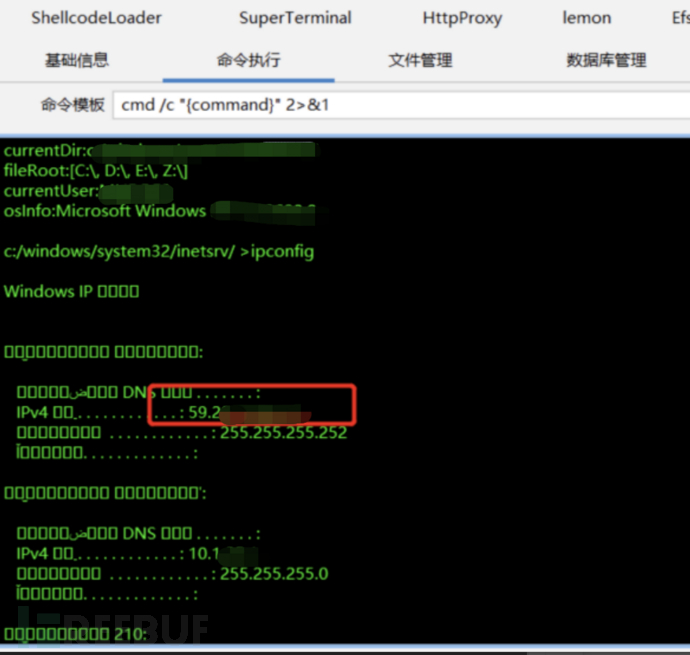

经过简单信息收集,获得如下关键信息:

1、双网卡主机,其中一张网卡通向我们想要进入的政务外网。

2、主机出网,于是建立socks5反向隧道成功进入政务外网。

0x02 摸到靶标,陷入困境

政务外网的资产繁多,有多个单位的服务搭建在上面。为了快速锁定靶标单位所在网段,我们通过扫描80端口,得到对应的web title,从中提取出每个单位对应的大致网段。

锁定靶标大致网段后,针对该网段进行常用端口、带POC的扫描。通过本次扫描,获得了一些进展:

1、发现了靶标入口,但仅仅是个web界面的登录入口,不存在弱口令、命令执行等漏洞,暂无头绪。

2、发现某平台存在shiro反序列化漏洞。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录