Guloader 分析1

1.直接使用DIE对程序进行探测 发现是Microsoft Visual Basic 6.0 写的加载器

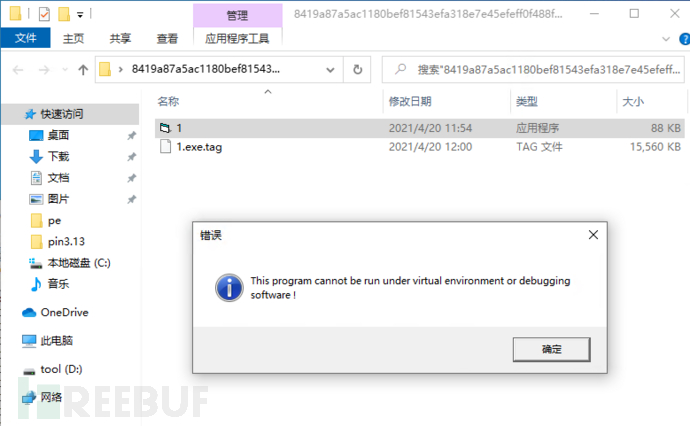

2.使用ProcessMom进行对程序探测 就发现查询了一次注册表 并发现是在虚拟机里面运行 就结束自身进程

证实里面有检测虚拟机代码。

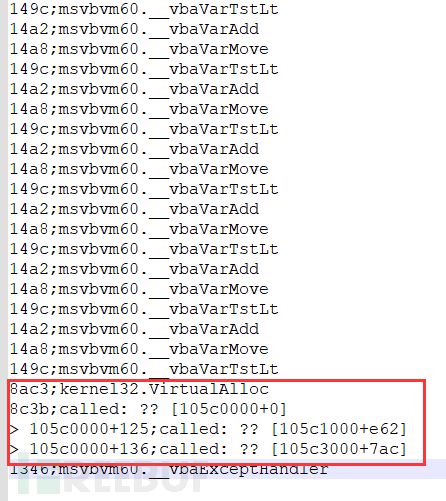

使用API Trace工具 进行API Trace

发现使用VirtualAlloc分配了内存空间 并将执行流 执行到新分配的内存空间 执行ShellCodo代码 3.使用x64dbg 对VirtualAlloc进行下断点

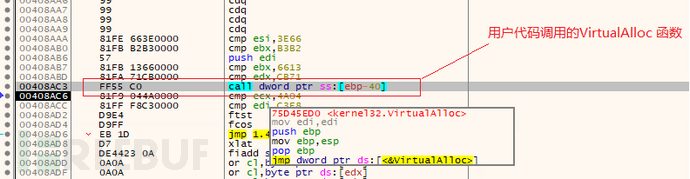

3.使用x64dbg 对VirtualAlloc进行下断点

分析里面的调用参数得之 分配的内存大小是0x9000

内存属性是PAGE_EXECUTE_READWRITE 读写执行

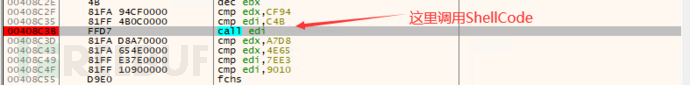

然后根据VirtualAlloc返回的内存地址 下硬件可执行断点 F9运行 确实到达了VirtualAlloc申请的内存空间

根据堆栈回溯 定位到用户调用ShellCode代码的地方

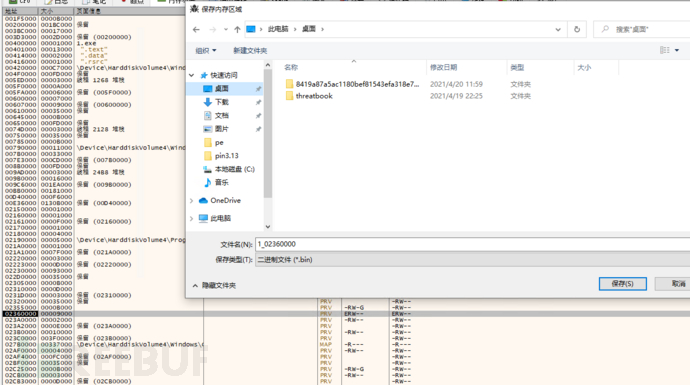

4.现在可以根据VirtualAlloc的返回参数 将ShellCode dump下来 然后使用IDA静态分析

Guloader ShellCode就提取出来了

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐