一次病毒处理及分析

在不久前火绒杀毒一直告警我的电脑被攻击,这篇文章分享了病毒处理及分析过程。

攻击告警

火绒告警提示电脑进程在访问一个恶意ip,通过微步在线、奇安信威胁情报查询到此ip地址是黑客远程木马服务器地址。

通过分析xxx进程,发现此进程是虚拟机网络进程。

虚拟机溯源

平时做渗透测试会在虚拟机里面进行,可能是下载了一些恶意软件导致电脑感染病毒。

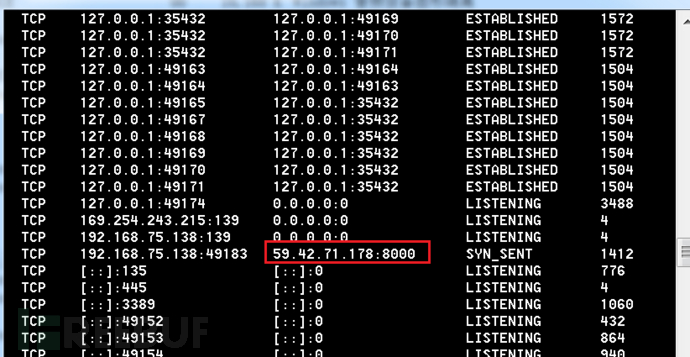

使用netstat -ano查询网络连接,发现pid:1412的进程在访问恶意地址

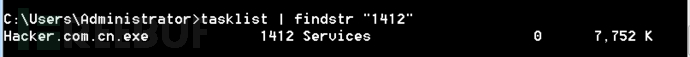

使用tasklist | findstr "1412"查询相关进程信息。

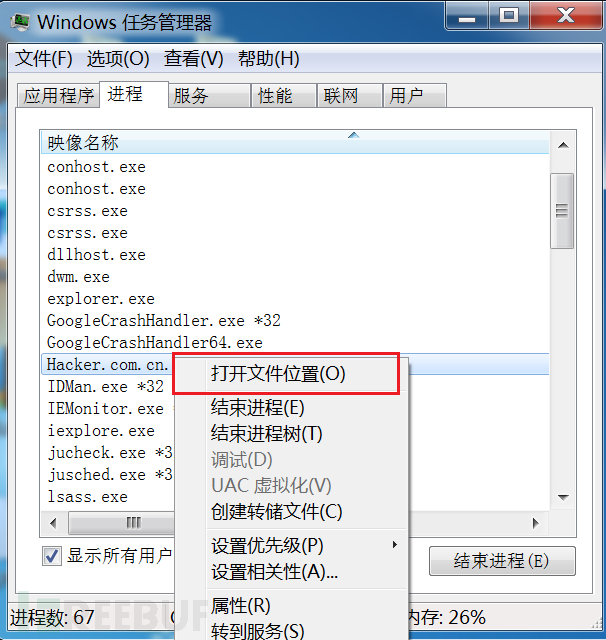

使用任务管理器可以查询该病毒文件具体的安装目录。

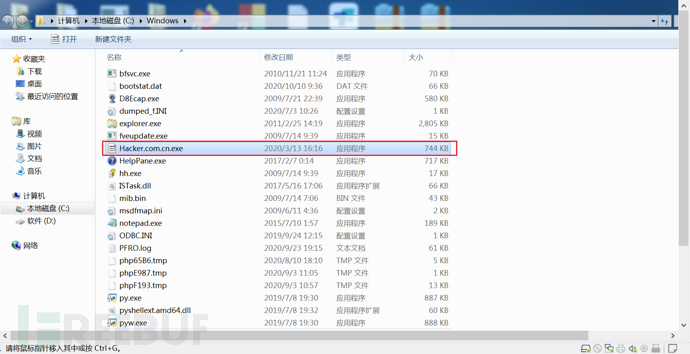

发现该病毒安装在Windows目录下

沙箱运行分析

此次使用微步在线云沙箱进行检测,检测结果点击查看

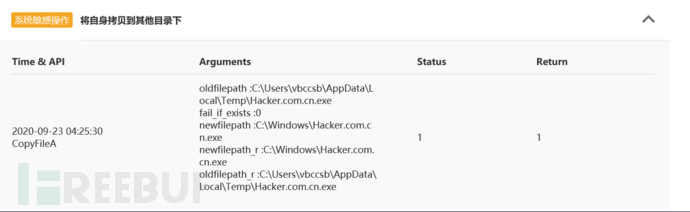

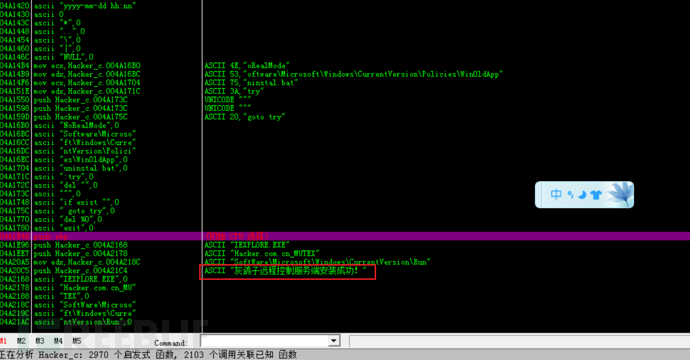

病毒软件在运行后进行文件拷贝,将木马拷贝到Windows目录下。

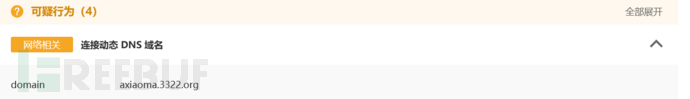

连接了远控服务器。

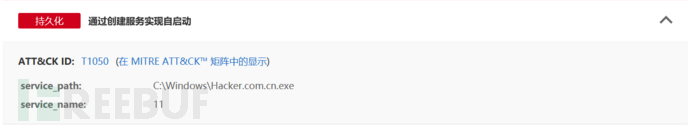

创建服务使得病毒每次开机自启动。

逆向分析

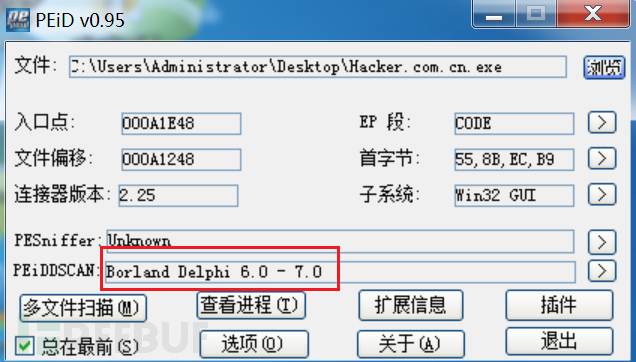

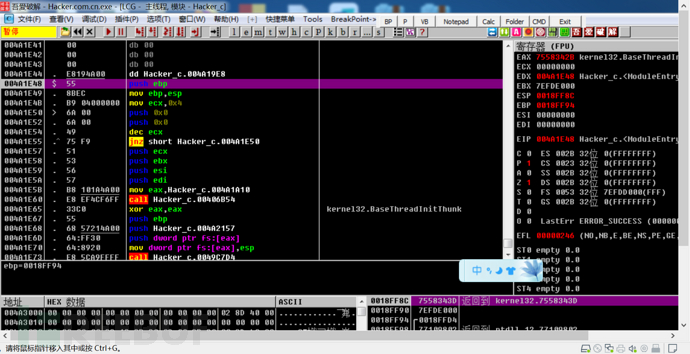

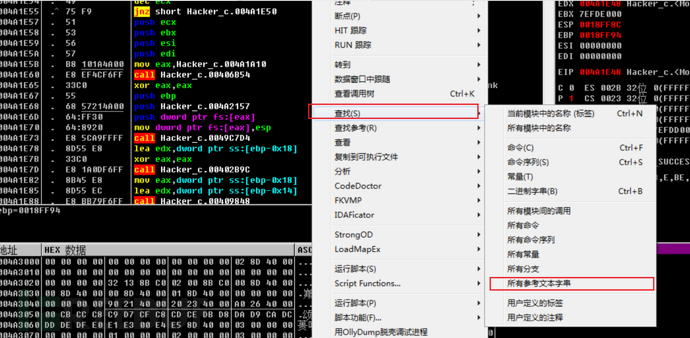

首先使用PEiD查询病毒是否进行了加壳,经过查询发现没有加壳。

可以使用od直接分析。

进行反编译后可以看到是灰鸽子远程控制软件。

病毒处置

通过微步在线云沙箱病毒运行行为可以针对把服务删除、病毒删除。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐