一、勒索病毒危害半年概览

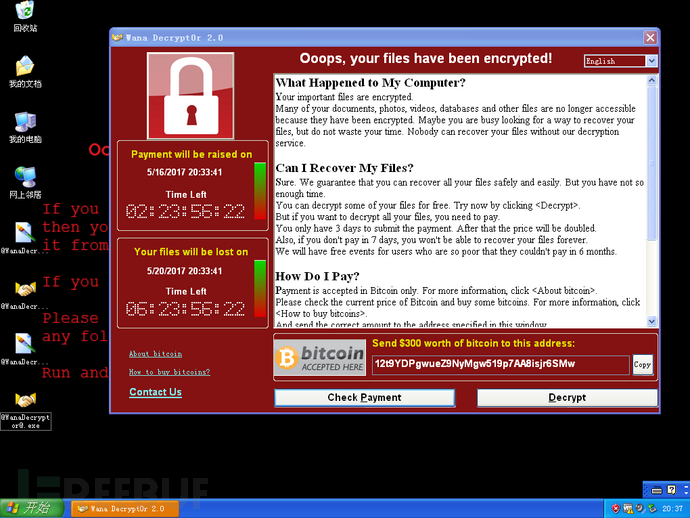

上半年全球大型企业遭受勒索病毒打击的事件依然高频发生,勒索病毒对政企机构的精准攻击形势依然严峻。最活跃的勒索病毒家族发起针对性极强的大型狩猎活动,对企业开出天价解密赎金;新型勒索病毒层出不穷,技术上不断进化;从单纯的赎金换密钥,升级到不给赎金就公开机密数据,勒索病毒黑产已变得更加肆无忌惮。

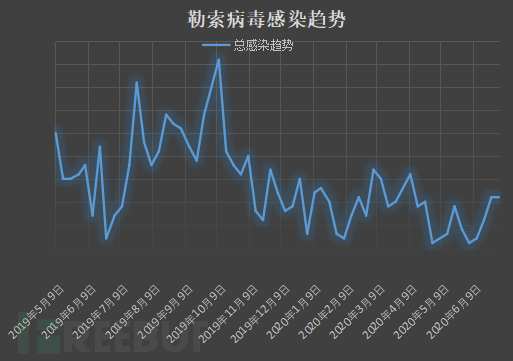

勒索病毒产业链针对政企目标的精确打击、不断革新的加密技能、规模化的商业运作,正在世界范围内持续产生严重危害。腾讯安全大数据显示,2020上半年依旧十分活跃,但勒索病毒总的感染情况较去年略有下降:

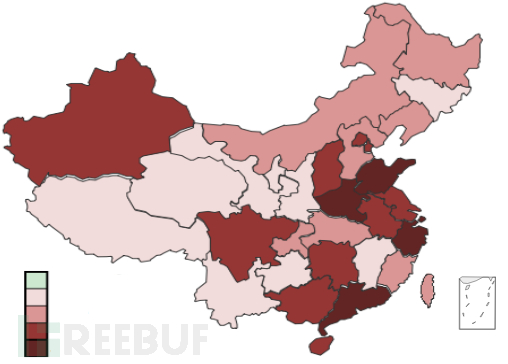

从勒索病毒攻击的地区分布看,广东、浙江、山东、河南、上海最为严重,其它省份也有遭受到不同程度攻击。

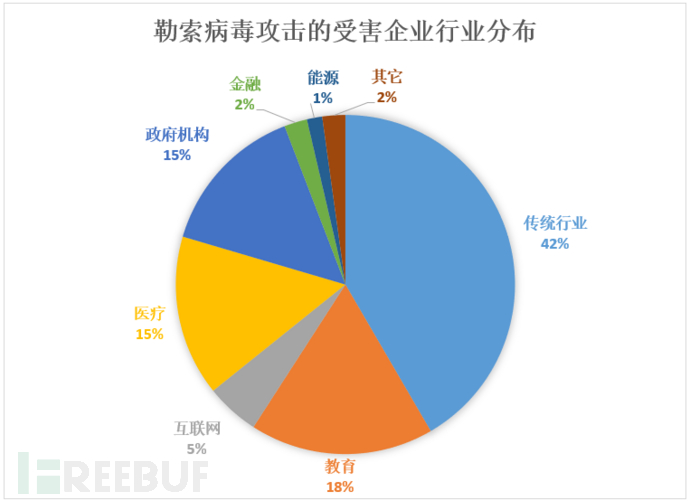

从勒索病毒影响的行业看,传统企业、教育、医疗、政府机构遭受攻击最为严重,互联网、金融、能源也遭到勒索病毒攻击影响。

二、上半年勒索病毒攻击的主要特点

1. 攻击行动精确打击,潜伏、制造严重破坏,迫使受害者就范

活跃勒索病毒团伙,越来越多地将高价值大型政企机构作为重点打击对象。为了追求利益最大化,多数情况下,攻击者并不满足于加密企业内的一台机器。攻击者往往在攻陷企业一台网络资产之后,会利用该资产较长时间持续渗透攻陷更多资产,之后大量植入文件加密模块,从而迫使企业在业务系统大面积瘫痪的情况下缴纳赎金。

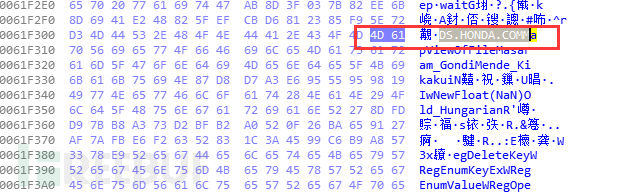

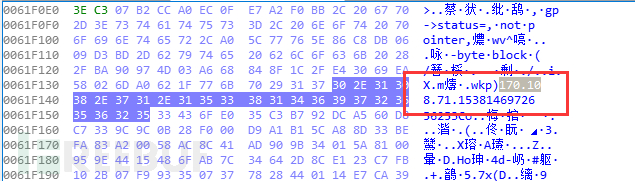

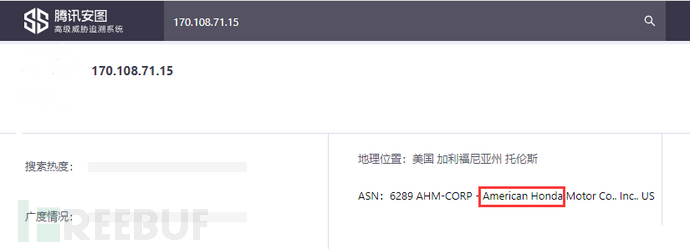

腾讯安全专家对勒索病毒的技术分析发现,勒索团伙针对特定目标精准打击的特点极其明显:2020年6月,本田集团遭受SNAKE勒索团伙打击,全球范围内众多业务受影响,该案例中就发现攻击团伙在病毒代码中硬编码了本田集团相关的系统名、公网IP、域名信息。这意味着勒索攻击行动是精心策划、蓄谋已久。

腾讯安全高级威胁追溯系统查询到该病毒样本仅针对本田公司

腾讯安全高级威胁追溯系统查询到该病毒样本仅针对本田公司

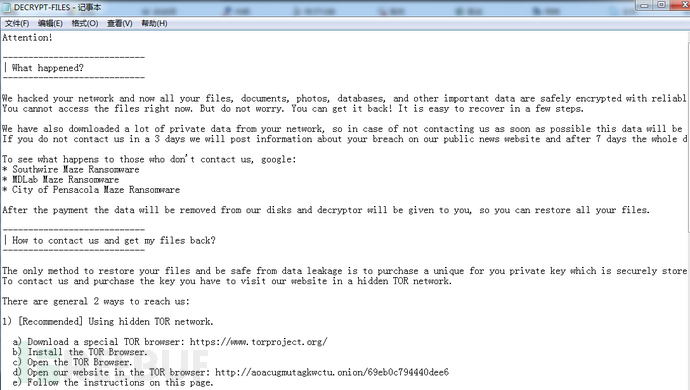

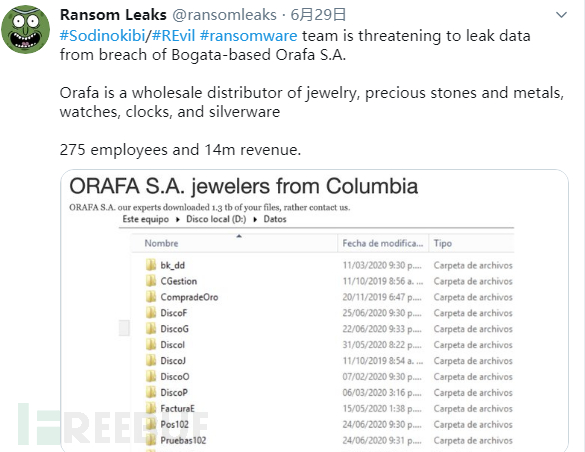

2. 从勒索赎金换密钥到不付赎金就公开企业机密

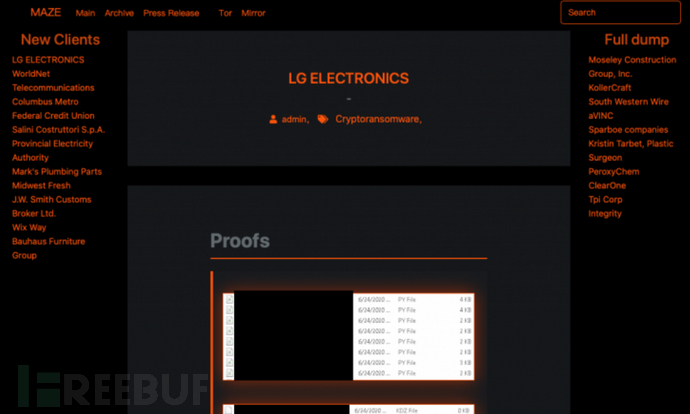

为了应对日益严重的勒索病毒攻击,企业部署数据备份方案明显增多,当遭遇勒索病毒加密系统时,会首选自行恢复,而拒绝缴纳赎金。攻击者为避免勒索失败,采取了新的勒索策略:攻击者先窃取政企机构敏感数据,之后再对企业资产进行加密。如果企业拒绝缴纳赎金解密,就在暗网“耻辱墙”页面公开企业部分敏感数据进一步实施勒索,如果企业依然拒绝缴纳赎金,勒索团伙就会直接公开所窃取的企业敏感数据。

这种“业务创新“是2019年由Maze勒索病毒团伙率先实施,至今已被众多勒索团伙效仿(Sodinokibi,Lockbit,Ako,NetWalker,CIop,DoppelPaymer......)。

数据泄露对大型企业而言,带来的不止有经济上的损失,还会严重影响企业形象,失去公众信任,整体会带来极大的负面影响。面对这种以泄露数据为手段的勒索攻击,备份系统已无可奈何,许多企业被迫选择支付赎金。

3. 僵尸网络成为勒索病毒传播的中坚力量

腾讯安全团队观察到多个利用僵尸网络传播扩散的勒索病毒家族,例如GandCrab勒索团伙获利超20亿美金,该病毒与Phorpiex僵尸网络的持续投递就有着密不可分的关系。Ryuk勒索病毒长期以来依赖Trickbot、Emotet僵尸网络对大型企业进行精确打击,Ryuk开出的勒索赎金通常为数百万元,多个欧美国家政府机构在面对Ryuk的打击时选择了缴纳赎金。

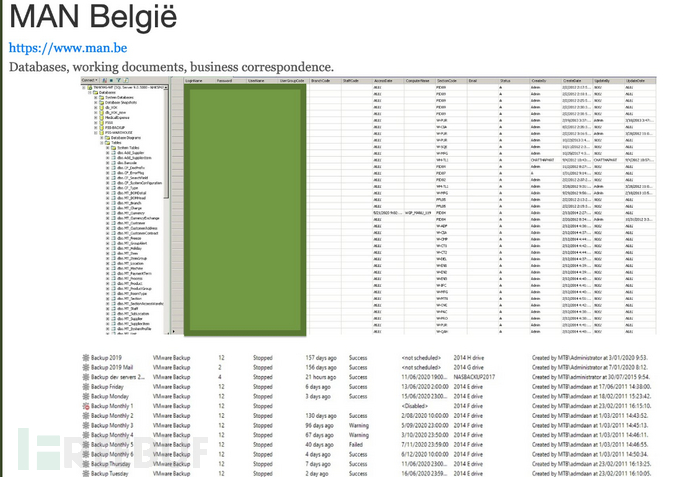

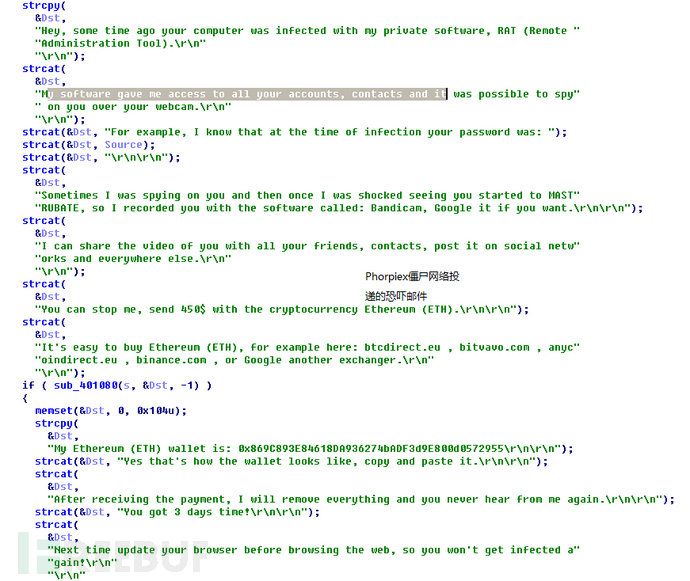

新开发出的勒索家族为了快速切入市场,也会选择与僵尸网络进行合作,依靠僵尸网络庞大的感染基数迅速扩张,得到市场知名度以获取到与更多投递者的合作机会。2020年至今,腾讯安全已观察到多起由僵尸网络发起的勒索病毒投递行为。例如Phorpiex僵尸网络与Nemty勒索家族的长期合作投递;Phorpiex僵尸网络投递新型Avaddon勒索病毒;Phorpiex僵尸网络持续投递勒索恐吓邮件;匿影僵尸网络在以挖矿为主的盈利模式下也曾投递传播WannaRen勒索病毒。僵尸网络已成为勒索病毒传播渠道的中坚力量,在勒索病毒事件溯源中的占比越来越高。

Phorpiex僵尸网络与Nemty勒索病毒的关系

Phorpiex僵尸网络与Nemty勒索病毒的关系

Avaddon勒索病毒与Phorpiex僵尸网络的关系

4. 勒索病毒技术升级:加密性能提升,企业损失扩大

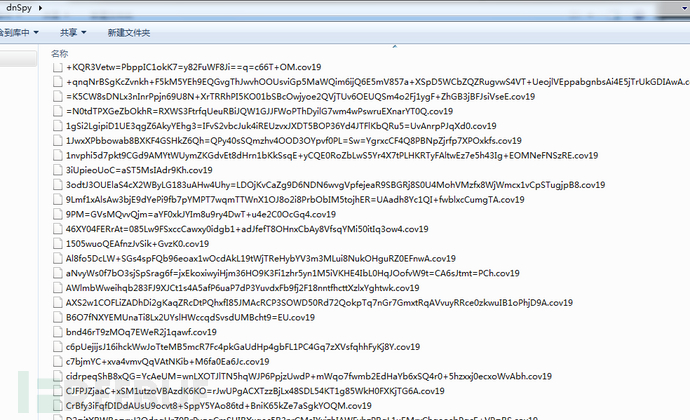

勒索病毒经过长期的演变,技术上越发成熟,勒索病毒作者在加密流程的细节上进行优化,从早期的单线程文件加密,升级到针对每个磁盘分区进行多线程加密;从单一的x86可执行病毒版本到增加x64可执行版本;部分勒索病毒开始采用IOCP 完成端口 对文件进行异步加密读写过程,使得加密过程更高效资源消耗也较低,受害者更加难以察觉;部分勒索病毒为了加密更多文件,利用高危漏洞进行内核提权。例如Sodinokibi就直接使用了CVE-2018-8453进行EOP利用,也发现有勒索病毒使用压缩打包的方式进行提权(ms16-032),勒索模块利用。勒索病毒也开始扩大加密范围,不止加密文件,同时对文件名也进行加密。

勒索病毒利用漏洞提权的代码

勒索病毒将用户文件名也加密了

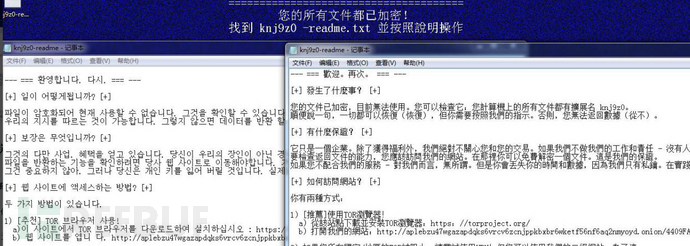

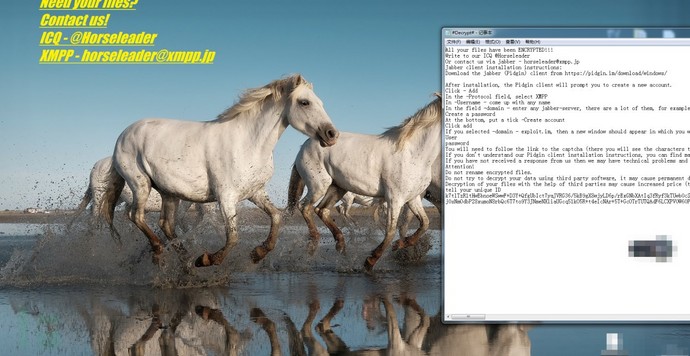

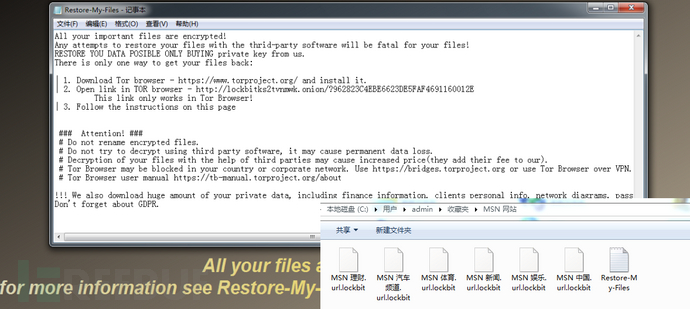

5. 攻击者携带多个勒索病毒投放,中文化定制多见

在处理一些勒索事件现场时,腾讯安全专家观察到有攻击者携带不止一种勒索病毒。工程师在处理Medaslocker勒索感染现场,发现攻击者遗留的勒索工具包,存在GlobeImposter勒索病毒样本。我们推测这是攻击者开始与多个勒索病毒家族合作,以避免单一病毒由于安全环境等问题导致的加密失败。同时,更多的勒索病毒开始针对国内市场做优化,例如增加中文版本的勒索信件,勒索加密扩展后缀使用具有国内风格的命名方式等,国内依然为勒索团伙关注最为密切的市场之一。

中文版的勒索信

中文版的勒索信

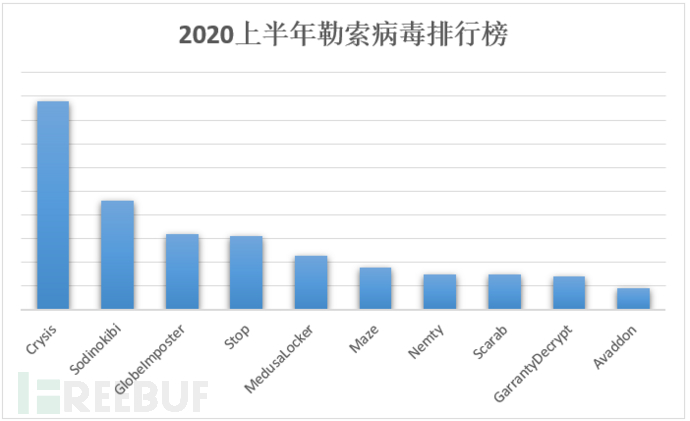

三、勒索病毒排行榜

观察2020上半年勒索病毒活跃度,Crysis家族最为活跃,该家族从2016年开始活跃,其家族衍生Phobos系列变种在2019年2月开始出现。该病毒的攻击团伙擅长通过爆破弱口令攻击大型企业;其次是被称为GandCrab接班人的Sodinokibi,该病毒在传播手法、作案方式、病毒行为与GandCrab勒索病毒较为相似,依然为2020年勒索病毒中最具威胁的家族之一。同时,新型勒索病毒Avaddon出道之初就通过僵尸网络、垃圾邮件传播,一度感染量激增,成为2020年最具威胁的新勒索病毒家族之一。

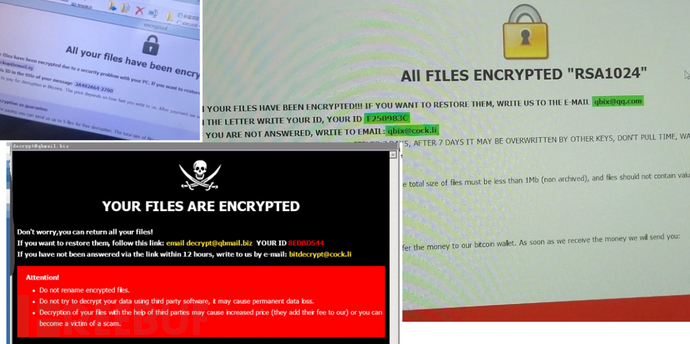

1. Crysis

Crysis勒索病毒从2016年开始具有勒索活动 ,加密文件完成后通常会添加“ID+邮箱+指定后缀”格式的扩展后缀,例:“id-编号.[gracey1c6rwhite@aol.com].bip“,其家族衍生Phobos系列变种在2019年2月开始也有活跃。该病毒通常使用弱口令爆破的方式入侵企业服务器,安全意识薄弱的企业由于多台机器使用同一弱密码,面对该病毒极容易引起企业内服务器的大面积感染,进而造成业务系统瘫痪。

2. Sodinokibi

Sodinokibi勒索病毒首次出现于2019年4月底,由于之后GandCrab停止运营事件,该病毒紧跟其后将GandCrab勒索家族的多个传播渠道纳入自身手中。该病毒目前在国内主要通过web漏洞和钓鱼邮件传播,也被国内厂商称为GandCrab的“接班人”,该病毒的特点之一是病毒加密完成后会把壁纸修改为蓝色背景壁纸,因此也得名”锁蓝勒索“。

该病毒攻击时也会使用内核提权漏洞CVE-2018-8453将自身提升到SYSTEM权限,已获得更多文件的读写权限,使得加密文件过程更加顺利。同时,该病毒也在不断的对国内系统做定制化的操作(中文支持,国内大软件目录判断),毫无疑问,国内是该病毒的重点打击目标之一。

3. GlobeImposter

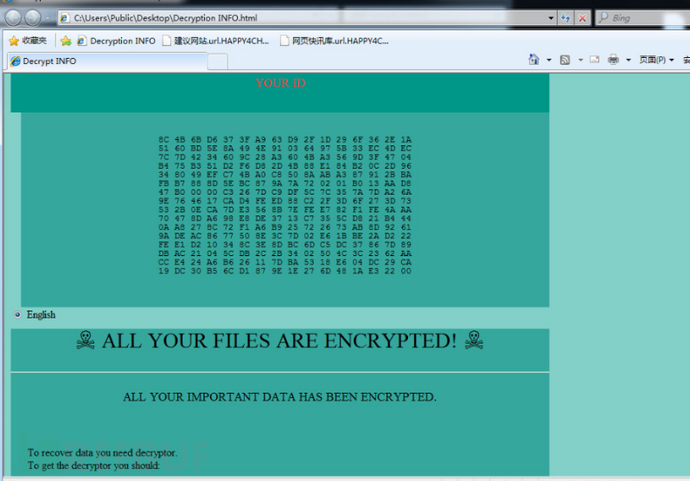

GlobeImposter出现于2017年中,加密文件完成后会留下名为HOW TO BACK YOUR FILES.(txt、html、exe),Decryption_Info.html类型的勒索说明文件。该病毒加密扩展后缀繁多,其规模使用且感染泛滥的类型有12生肖4444,12生肖/主神666,12生肖/主神865,12生肖/主神865qq,C*H等系列,由于该病毒出现至今仍然无有效的解密工具,各政企机构需提高警惕。

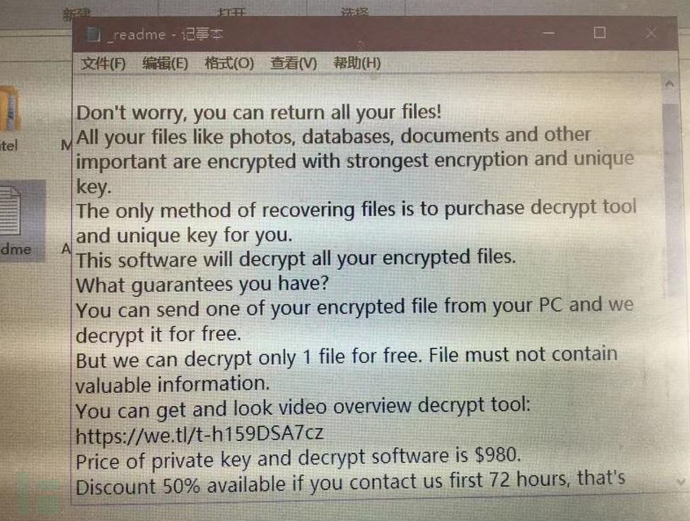

4. Stop

Stop勒索病毒家族在国内主要通过破解软件等工具捆绑进行传播,加密时通常需要下载其它病毒辅助工作模块。Stop勒索病毒使用勒索后缀变化极为频繁,通常勒索980美元,并声称72小时内联系病毒作者将获得50%费用减免。

该病毒除加密文件外,还具备以下行为特点:

1) 加密时,禁用任务管理器、禁用Windows Defender、关闭Windows Defender的实时监控功能;

2) 通过修改hosts文件阻止系统访问全球范围内大量安全厂商的网站;

3) 因病毒执行加密时,会造成系统明显卡顿,为掩人耳目,病毒会弹出伪造的Windows 自动更新窗口;

4) 释放一个被人为修改后不显示界面的TeamViewer模块,用来实现对目标电脑的远程控制;

5) 下载AZORult窃密木马,以窃取用户浏览器、邮箱、多个聊天工具的用户名密码

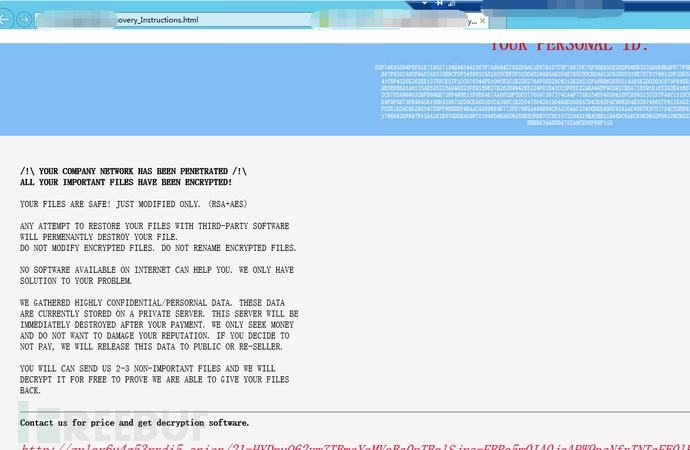

5. MedusaLocker

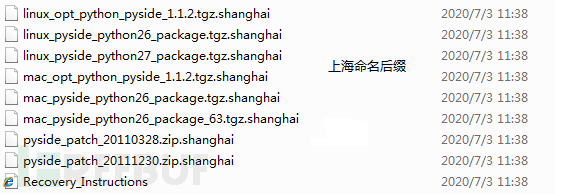

Medusalocker该病毒出现于2019年10月,已知该病毒主要通过钓鱼欺诈邮件及弱口令爆破传播。该病毒早期版本加密文件完成后添加扩展后缀.encrypted或者.ReadTheInstructions后缀,近期传播病毒版本加密文件后添加.deadfiles .EG扩展后缀,也看到有使用.shanghai国内地域拼音的后缀类型。通常该团伙攻击者向受害者勒索1BTC(比特币),当前市值约6.4万元。

6. Maze

Maze(迷宫)勒索病毒也叫ChaCha勒索病毒,擅长使用Fallout EK漏洞利用工具通过网页挂马等方式传播。被挂马的网页,多见于黄赌毒相关页面,通常会逐步扩大到盗版软件、游戏外挂(或破解)、盗版影视作品下载,以及某些软件内嵌的广告页面,该病毒的特点之一是称根据染毒机器的价值来确认勒索所需的具体金额,该勒索病毒同时也是将数据加密勒索转向数据泄露勒索的先行者。

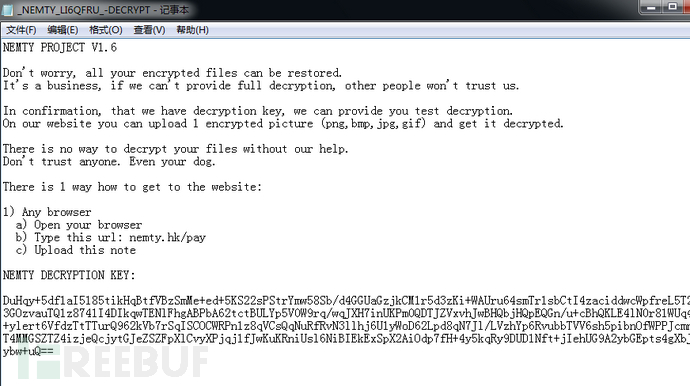

7. Nemty

NEMTY勒索病毒出现于2019年8月,该病毒早期加密文件完成后会添加NEMTY扩展后缀,也因此得名。该病毒在国内会依靠垃圾邮件,RIG EK(漏洞利用工具包)传播,最新变种加密文件完成后会添加._NEMTY_random形式的随机扩展后缀。该病毒也与Phorpiex僵尸网络有着密切的合作,常借助僵尸网络扩散传播。

8. Scarab

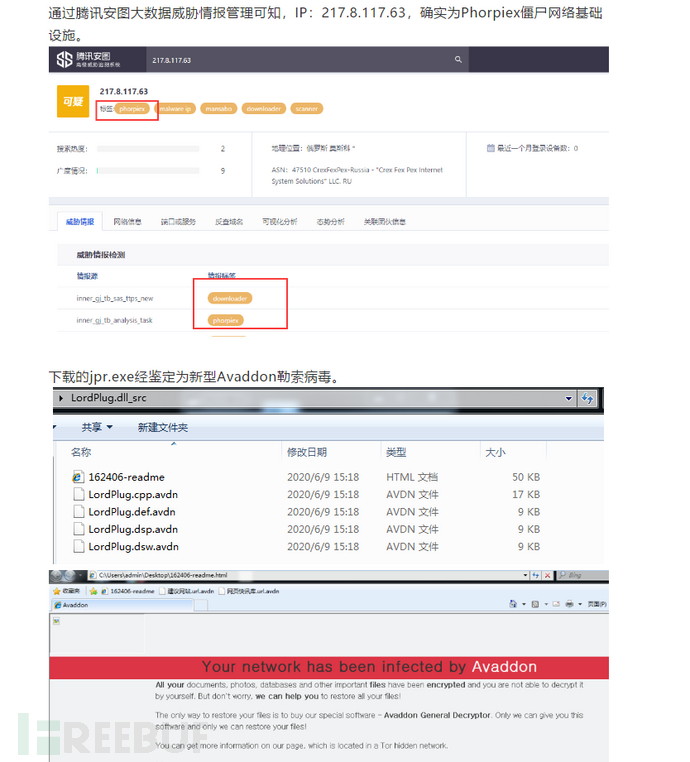

Scarab勒索病毒变种较多,病毒使用Delphi语言编写,该病毒攻击团伙会使用钓鱼邮件、弱口令爆破、或漏洞入侵等方式尝试入侵。病毒使用RSA+AES的方式对文件进行加密。国内发现的cov19变种不仅会加密文件内容,同时还会使用RC 4+非标准的Base64对文件名进行加密编码,被攻击后系统内文件将被修改为“固定名的编码数据.cov19”格式。

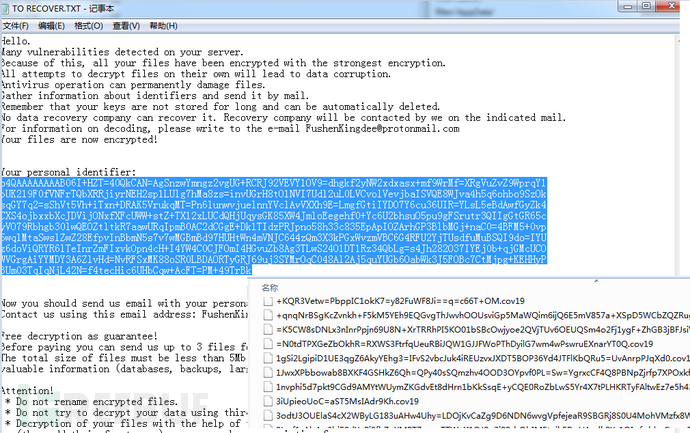

9. GarrantyDecrypt

GarrantyDecrypt勒索病毒家族最早在2018年下半年被发现,该团伙每隔几个月就会有一次新变种更新发布,先后出现有bigbosshors、nostro、metan、tater等变种。病毒用了RSA+salsa20算法加密,国内流行部分变种马王变种同时会释放到appdata目录中名为_uninstalling_.png图作勒索壁纸,壁纸显示群马奔腾图,加密文件扩展后缀为.horseleader,该病毒在完成目标文件加密流程后,会执行自删除操作,故染毒环境中通常没有病毒母体。。

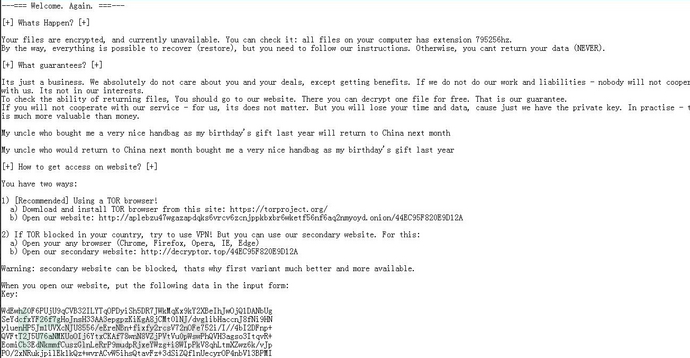

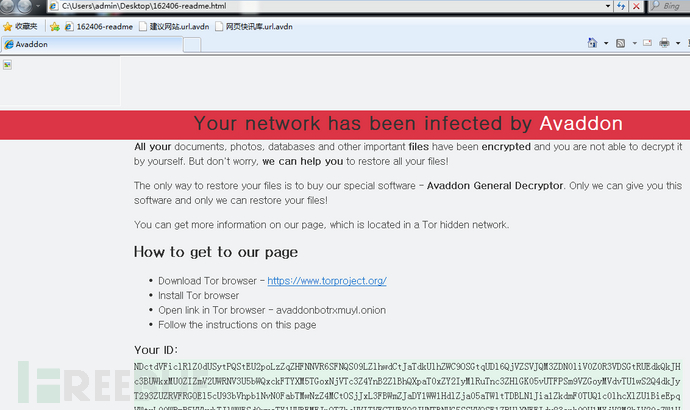

10. Avaddon

Avaddon勒索病毒出现于2020年6月上旬,病毒早期版本加密文件完成后会添加avdn扩展后缀,随后病毒加密文件扩展变更为随机字串。加密文件完成后留下名为”随机-readme.html”的勒索信文档。该病毒出道即以大量的垃圾邮件传播,同时与Phorpiex僵尸网络合作。导致其一度感染量上升。

四、勒索病毒防范措施

1. 定期进行安全培训,日常安全管理可参考“三不三要”思路

1) 不上钩:标题吸引人的未知邮件不要点开

2) 不打开:不随便打开电子邮件附件

3) 不点击:不随意点击电子邮件中附带网址

4) 要备份:重要资料要备份

5) 要确认:开启电子邮件前确认发件人可信

6) 要更新:系统补丁/安全软件病毒库保持实时更新

2. 全网安装专业的终端安全管理软件,由管理员批量杀毒和安装补丁,后续定期更新各类系统高危补丁。

3. 部署流量监控/阻断类设备/软件,便于事前发现,事中阻断和事后回溯。

4. 建议由于其他原因不能及时安装补丁的系统,考虑在网络边界、路由器、防火墙上设置严格的访问控制策略,以保证网络的动态安全。

5. 建议对于存在弱口令的系统,需在加强使用者安全意识的前提下,督促其修改密码,或者使用安全策略来强制各节点使用复杂密码,避免遭遇弱口令爆破攻击。

6. 建议对于存在弱口令或是空口令的服务,在一些关键服务上,应加强口令强度,同时需使用加密传输方式,对于一些可关闭的服务来说,建议关闭不要的服务端口以达到安全目的,不使用相同口令管理多台关键服务器。

7. 建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态及最新的严重漏洞,攻与防的循环,伴随每个主流操作系统、应用服务的生命周期。

8. 建议对数据库账户密码策略建议进行配置,对最大错误登录次数、超过有效次数进行锁定、密码有效期、到期后的宽限时间、密码重用等策略进行加固设置。

9. 建议对数据库的管理访问节点地址进行严格限制,只允许特定管理主机IP进行远程登录数据库。

做好安全灾备方案,可按数据备份三二一原则来指导实施

1. 至少准备三份备份;

2. 两种不同备份介质:将数据备份在两种不同的存储类型,如服务器/移动硬盘/云端/光盘等

3. 一份异地备份:至少一份备份存储在异地,当发生意外时保证有一份备份数据安全。

安装使用安全防护软件

个人用户安装腾讯电脑管家、企业用户部署腾讯T-Sec终端安全管理系统拦截查杀各类勒索病毒,保护各终端节点;建议启用文档守护者,该功能集成针对主流勒索病毒的解密方案,并提供完善的数据备份方案,为数千万用户提供文档保护恢复服务。通过自研解密方案成功为上千名不幸感染勒索病毒者提供了解密服务,帮助其成功恢复了被病毒加密的文件。

附:勒索病毒演化史

勒索病毒从最初的散在发生的恶作剧,到逐步出现规模化分工的商业运营,在世界范围内造成的严重损失远超其他病毒木马,一起回顾下勒索病毒的演化史:

史前时代:小儿科的恶作剧时代

1.使用纯脚本修改用户开机密码

危害评估:⭐

技术评估:⭐

影响评估:⭐

2.修改用户MBR劫持开机流程

危害评估:⭐

技术评估:⭐⭐

影响评估:⭐

虚张声势:群发垃圾邮件恐吓

危害评估:⭐

技术评估:⭐⭐⭐

影响评估:⭐⭐⭐

初露锋芒:危害显露

1.扫描全盘文件后对文件进行不可逆加密

危害评估:⭐⭐⭐⭐⭐

技术评估:⭐⭐⭐⭐⭐

影响评估:⭐⭐⭐

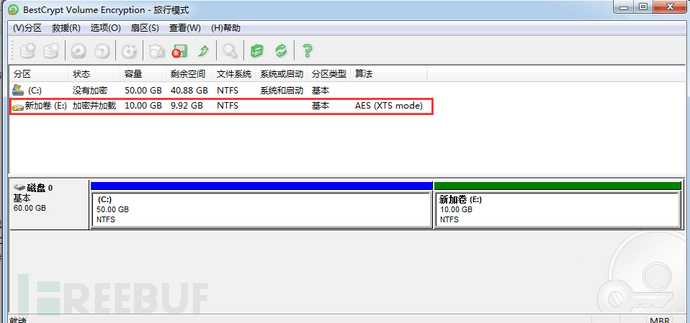

2.使用第三方正规工具对磁盘进行加密

比较多见的攻击场景是使用名为BestCrypt的磁盘加密工具

危害评估:⭐⭐⭐⭐⭐

技术评估:⭐⭐⭐

影响评估:⭐⭐⭐

风生水起:渐成主流

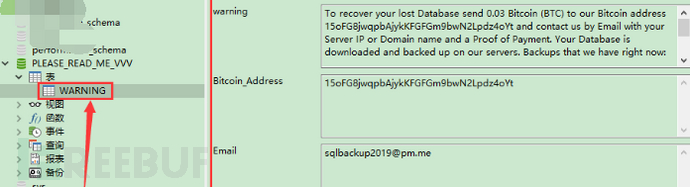

1.对数据库进行删库后留下勒索信息

危害评估:⭐⭐⭐⭐⭐

技术评估:⭐⭐⭐

影响评估:⭐⭐⭐

2.窃取数据,以数据泄露为理由进行勒索

危害评估:⭐⭐⭐⭐⭐

技术评估:⭐⭐⭐⭐

影响评估:⭐⭐⭐⭐⭐

巅峰之作:至今未被超越

利用高危漏洞大规模扩散

危害评估:⭐⭐⭐⭐⭐

技术评估:⭐⭐⭐⭐⭐

影响评估:⭐⭐⭐⭐⭐