概述

年末已至,奇安信病毒响应中心在对本年度勒索软件相关线索、情报和新闻整理和研判的过程中,发现了勒索软件在未来两个值得关注的趋势。第一是勒索软件攻击的定向化、攻击手法朝着APT攻击转变。第二勒索软件在攻击过程中开始窃取文件数据,并以此来要挟相关企业支付赎金,否则将会公开窃取的文件数据。本文将结合相关案例从多个角度来进行阐述。

攻击定向化

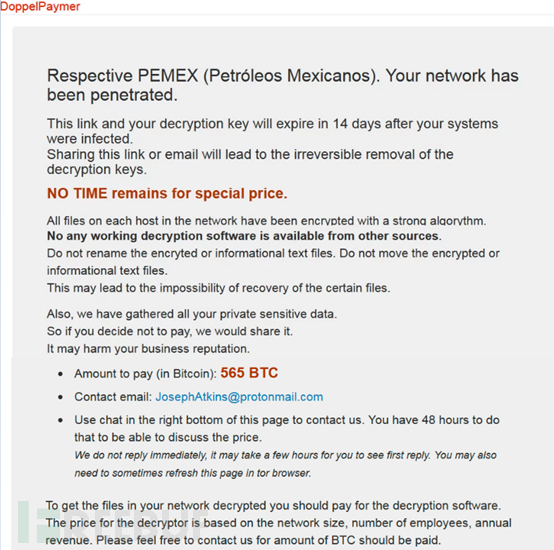

在之前发表的文章《披露:导致一个自动化设备生产商全球的系统宕机一周的罪魁祸首》中,我们提到了BitPaymer,一个专门针对金融、农业、科技和工控行业发起攻击的勒索软件,在十一月份时又攻击了西班牙最大的托管服务商之一Everis和西班牙最大的广播电视台Cadena SER;其并行的变种DoppelPaymer又陆续攻击了智利农业部、墨西哥国有石油公司PEMEX,后者被索要高达490万美元的赎金。下图为DoppelPaymer为PEMEX公司量身定制的勒索信页面。

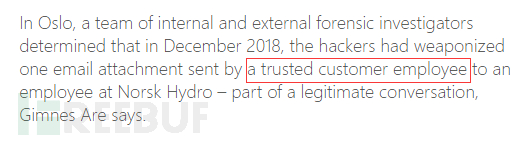

无独有偶,今年早些时候,全球最大的铝业公司之一Norsk Hydro,同时也是挪威最大的工业公司受到了LockerGoga勒索软件的攻击,170家工厂中的生产线被迫停止,影响了40个国家/地区近35000名员工,勒索了数千台服务器和PC工作站,估计损失了近7100万美元。

几个月过去了,相关细节也被公开,除了勒索软件在VT上0查杀之外,进入方式也与以往不同。据悉,起因是一位员工不知不觉中打开了一封来自受信任客户的电子邮件,导致了后门程序的执行,后续经过横向移动和域渗透等APT攻击手法成功控制了数千台主机,最后植入LockerGoga勒索软件。在以往的勒索软件发起的钓鱼邮件攻击中从来没有出现过来自受信任客户的恶意邮件,而这种攻击手法在APT攻击中普遍使用。

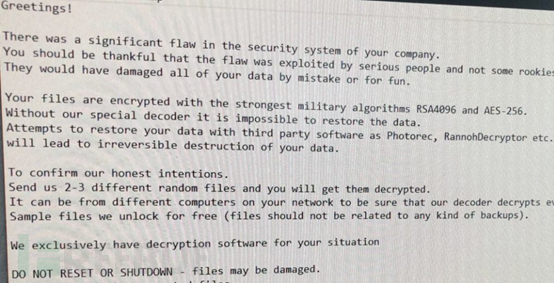

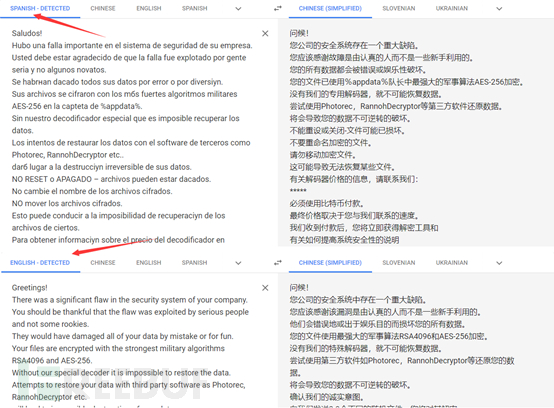

今年一月初该勒索家族在野外被发现,其后续相继攻击了法国工程公司Altran、俄亥俄州的Hexion工业公司和纽约市Momentive公司等工业和制造公司,均造成了不可估计的影响,我们可以得到其经过定制化的勒索信,对不同的目标选择对应语言编写勒索信。

通过Intezer Analyze分析确认了其最新变种就是大名鼎鼎的MegaCortex,会修改受害者机器上的Windows密码并威胁要发布受害者的数据,这就引入了勒索软件第二大趋势。

窃取文件

如果“加密”是勒索软件的本职的话,那么“窃密”对于勒索软件分发商来说应该是一次重大的进化,2019年下半年,以MAZE(迷宫)勒索为首的各大勒索家族掀起了一股“窃密”潮,以往受害者只需要担心如何恢复被加密后的文件,而当文件被窃取后,受害者们还要担心被窃取文件是否泄露给了公众,这种心里犹如催化剂,加快了受害者支付赎金的时间。

Maze由2019年五月份在野外被发现,根据十月份Proofpoint发布的报告,其使用的电子邮件伪装成美国、德国、意大利的政府机构其中包括美国邮政局、德国联邦财政部和意大利税务局,收件人重点位于商业、IT服务、制造和医疗行业。

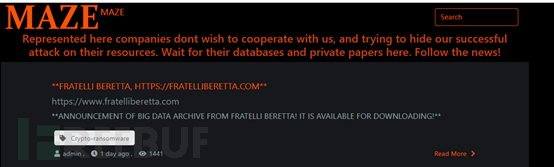

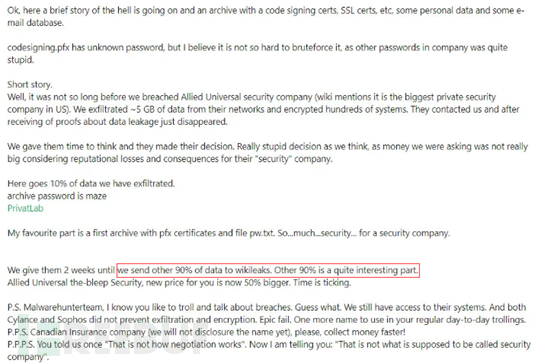

在十一月时成功入侵了美国弗洛里达州彭萨科拉市,为了索要赎金Maze Team还专门搞了一个论坛形式的网站,用于“羞辱”那些不交赎金的受害者,并将窃取的部分资料公布在帖子中。

我们找到了彭萨科拉市相关的帖子:

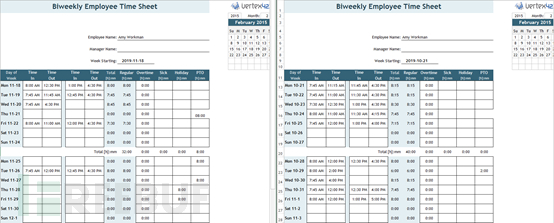

Proofs为窃取的部分文件,任何人均可下载,出于好奇心,我们下载了这些文件,发现为雇员时间表:

值得注意的是,Maze Team还在帖子中公布了被入侵主机的IP地址、地区、主机名和脱库文件大小,可谓极其猖狂。

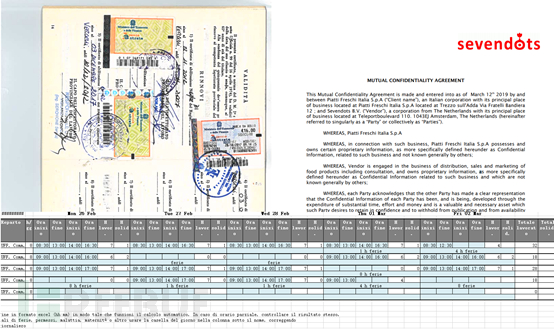

在FRATELLI BERETTA公司的相关帖子中,我们发现了一些敏感的文件被公布了出来。

Maze Team威胁道:如果不缴纳赎金则会把数据全部公布到WikiLeaks上面,也就是公之于众:

一旦这些企业的内部文件被公开,那么其他犯罪团伙甚至APT组织会利用这些文件发起下一轮的打击,危害极大!

效仿?

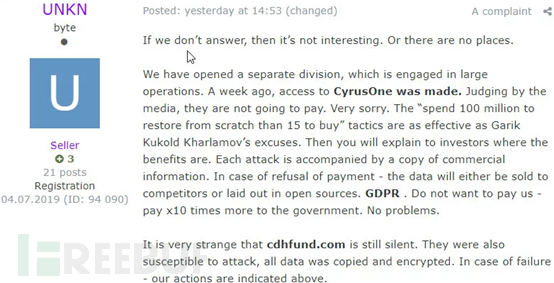

目前在地下论坛中GrandCrab的“继任者”Sodinokibi勒索软件的分发商对Maze勒索这一做法表示欣赏

MegaCortex、Snatch等家族的勒索软件均有向Maze看齐的趋势。

结论

正如奇安信集团董事长齐向东提出的“三三又三三”中的三个转变那样:网络攻击技术从简单粗暴向复杂精细转变;网络攻击形式从通用性向APT攻击转变。勒索软件的攻击手法越来越精细化、APT化。这个危险的趋势国内尤为注意,一旦国内的勒索软件分发商和黑产渗透大牛结合到一起那么事情将会朝着不可控的方向发展,到时候无论再怎么掩饰,数据在那里,公道自在人心。

奇安信病毒响应中心在2020年将会对这一趋势进行持续的跟踪和关注。

安全建议

奇安信天擎建议广大政企单位从以下角度提升自身的勒索病毒防范能力:

1.及时修复系统漏洞,做好日常安全运维。

2.采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

3.定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

4.加强安全配置提高安全基线,例如关闭不必要的文件共享,关闭3389、445、139、135等不用的高危端口等。

5.提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

6.选择技术能力强的杀毒软件,以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

参考链接

[3]https://threatpost.com/megacortex-ransomware-mass-distribution/146933/

*本文作者:奇安信威胁情报中心,转载请注明来自FreeBuf.COM