本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、概述

在2018年12月份,毒霸安全团队对外披露了主要进行“流量暗刷与劫持”攻击的僵尸网络”驱魔”家族(报告链接),该家族从2017年开始逐步走向活跃,通过频繁变换流氓宿主外壳进行传播,预估全网感染用户超过500万,成为近年国内活跃僵尸网络中的佼佼者,其云控功能日渐强大,仅当前活跃推送的功能插件就已超过70余款。

从毒霸“捕风”系统近期的监控数据看,“驱魔”家族被我们曝光披露以后,其幕后团队并没有停止传播和病毒功能的迭代,近期我们再次监控到其推送”电商暗刷模块”的更新变种。新版本除了原有的”淘宝天猫暗刷”,新加入了隐私窃取功能,能够实时监控收集用户电脑中的微信号、QQ号、浏览器历史记录以及当前操作窗口信息等个人隐私。虽然尚不知道这些隐私数据究竟将如何被黑产利用,但我们推测病毒作者收集浏览器记录与用户联系方式,极有可能用于对用户的习惯、网络行为的标签分析,进行定制广告推送和网络营销推广活动,甚至可能被打包出售给第三方黑产团伙,对特定的用户群体进行精准钓鱼诈骗攻击等。

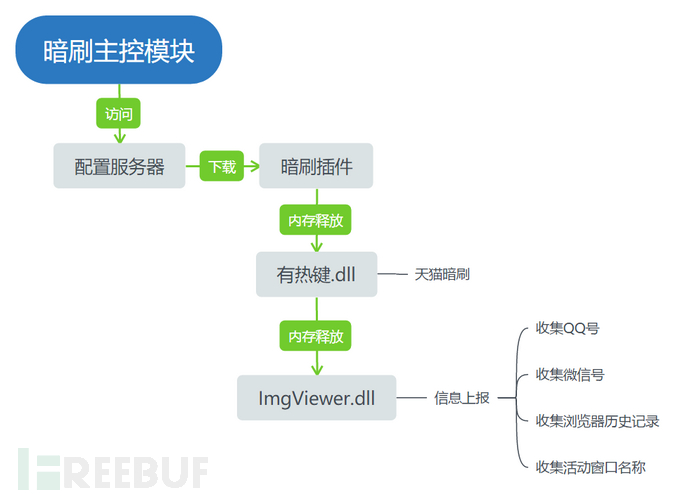

加入隐私窃取功能的新版”天猫淘宝暗刷”插件,运行流程如下:

二、溯源分析

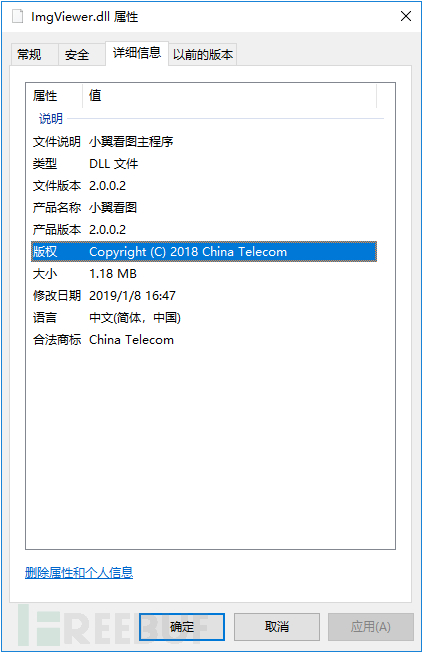

我们对上图中用于收集用户隐私的“ImgViewer.dll”进行分析时,意外发现其文件版本信息标注为“小翼看图主程序”,版权信息为“China Telecom(中国电信)” ,通过内部溯源系统搜索匹配,我们发现”中国电信”旗下多款软件和隐私收集模块“ImgViewer.dll”的代码相似度极高,数据上报的字段格式也完全一致,但通过病毒C&C服务器等其他方面的关联,暂未发现和中国电信存在直接关系,所以我们怀疑该病毒模块的作者通过某种渠道(比如”曾经就职”),掌握有中国电信旗下部分客户端/服务端源码,并加以改造用于制作窃取用户隐私的病毒,另外在该病毒模块的代码中,我们还发现”百度”旗下部分客户端的基础调试日志函数库代码痕迹,整个”驱魔”病毒家族疑点重重,其制作传播背景愈发扑朔迷离。

我们对上图中用于收集用户隐私的“ImgViewer.dll”进行分析时,意外发现其文件版本信息标注为“小翼看图主程序”,版权信息为“China Telecom(中国电信)” ,通过内部溯源系统搜索匹配,我们发现”中国电信”旗下多款软件和隐私收集模块“ImgViewer.dll”的代码相似度极高,数据上报的字段格式也完全一致,但通过病毒C&C服务器等其他方面的关联,暂未发现和中国电信存在直接关系,所以我们怀疑该病毒模块的作者通过某种渠道(比如”曾经就职”),掌握有中国电信旗下部分客户端/服务端源码,并加以改造用于制作窃取用户隐私的病毒,另外在该病毒模块的代码中,我们还发现”百度”旗下部分客户端的基础调试日志函数库代码痕迹,整个”驱魔”病毒家族疑点重重,其制作传播背景愈发扑朔迷离。

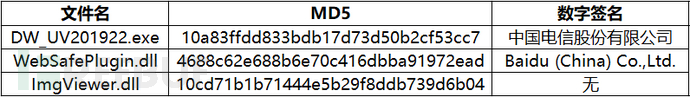

以下通过”中国电信”旗下的”桌面3D动态天气”和”百度”旗下的”百度杀毒”进行对比,相关文件信息如下:

对比结论如下:

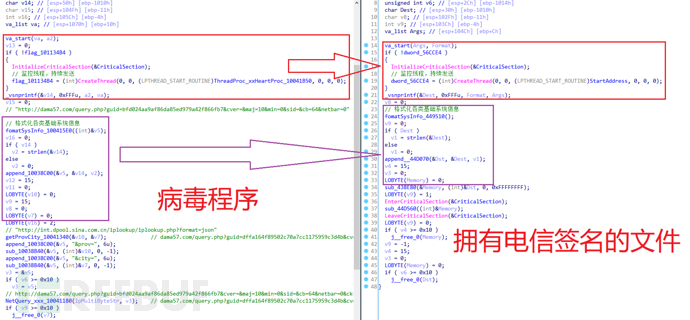

① 隐私收集模块“ImgViewer.dll”的数据上报代码逻辑和电信”桌面3D动态天气”模块高度相似:

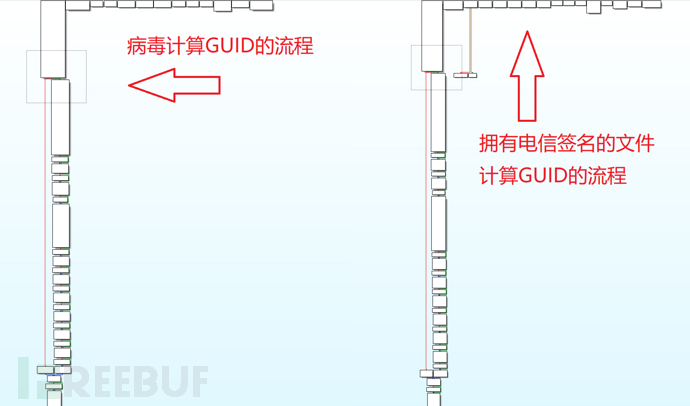

② 隐私收集模块“ImgViewer.dll”计算设备GUID的算法和电信“桌面3D动态天气”模块一致,并且保存路径均为“ \ProgramData\ChinaTelecom\Common\Global.db“,执行流程图对比如下:

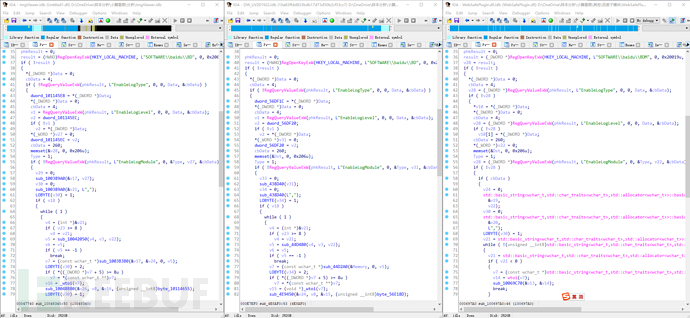

③ 隐私收集模块“ImgViewer.dll”、电信“桌面3D动态天气”模块以及百度杀毒Web安全组件“WebSafePlugin.dll”,均包含相同的日志库函数代码(下图从左往右依次是病毒模块、中国电信、百度杀毒的文件):

三、样本分析

新版插件原有的“天猫淘宝暗刷”功能不再赘述,详情可见我们之前披露的报告《揭秘“驱魔”家族:全国最大的暗刷僵尸网络上线了》。此处我们重点对新加入的隐私收集模块“ImgViewer.dll”进行分析,该模块文件直接嵌入在插件的全局变量中,通过新建线程进行反射加载载入内存运行。

该DLL文件中包含3个导出函数,其中主要使用的有两个,一个是EnableData函数,它的作用为控制标记数据上报开关,以决定后续是否上传数据。另一个则是DllEntryPoint函数,主要负责创建一个线程,用来收集QQ号、微信号、窗口名称以及浏览器历史记录。

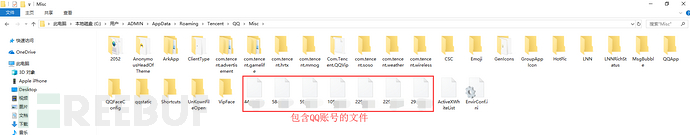

病毒收集QQ号和微信号的方式可谓十分简单,通过读取软件默认的安装路径下(%APPDATA%\Tencent\QQ\Misc和%TEMP%\WeChat Files)的文件名,即可获得对应的QQ号和微信号:

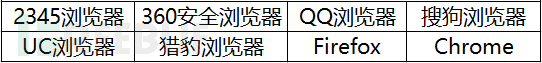

如果检测到电脑上安装了以下的浏览器,则会对使用者的上网记录进行全方位的记录,被窃取记录的浏览器如下:

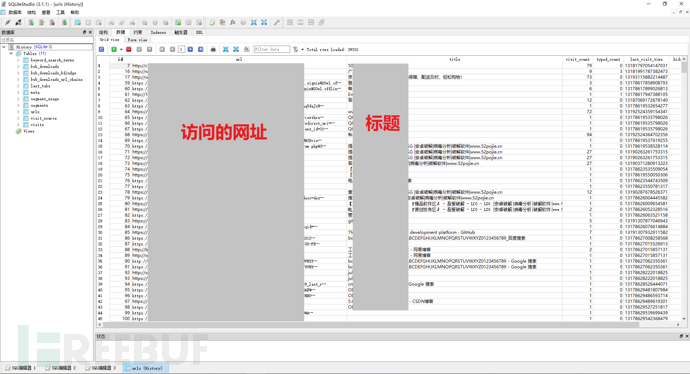

一旦找到对应的浏览器,病毒则会直接定位到相应浏览器的历史记录文件夹,利用ReadDirectoryChangesW监控目录状态是否发生改变,若变化则读取相应历史记录文件的数据,而浏览器的历史记录文件,通常都是一个SQLite格式的数据库,没有特殊加密,所以只需要通过相应的SQL语句,即可获得访问的网址信息,下图则为读取的历史记录信息:

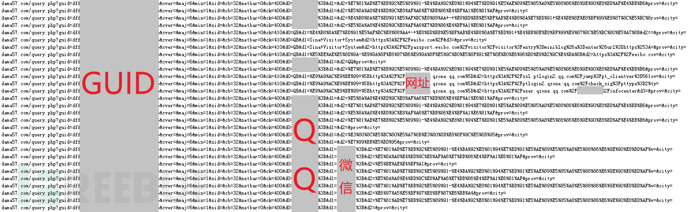

最终,收集完上述的信息后,病毒会按照一定的格式,将数据上传到http://dama57.com/query.php页面,部分相关字段的说明如下:

GUID:电脑标识

CK:用于区分上报类型,400为上报微信号、QQ号、当前打开窗口;410为上报当前访问的网址

d0:QQ号

d1:微信号或者窗口名称

d2:网址URL或者窗口名称

该域名的持有者为“泰安大周网络科技有限公司”,相关备案信息如下:

至此,信息的收集上报全部完成,而相关的信息收集线程则是一直循环执行,只要不结束进程,则电脑上的相关信息会一直上传。

四、IOC

“驱魔”家族数字签名:

合肥臻璞网络科技有限公司

深圳市史宾赛科技有限公司

深圳市盛豪霆科技有限公司

深圳市云舒三黑科技有限公司

北京博奥路通科技有限公

北京众耀科技有限公司

深圳市博游天下科技有限公司

广西同城网络科技有限责任公司

武汉乐港网络科技有限公司

ShanghaiManjia Network Technology Co. Ltd.

URL:

dama57.com

*本文作者:安全豹,转载请注明来自FreeBuf.COM