关于penguinTrace

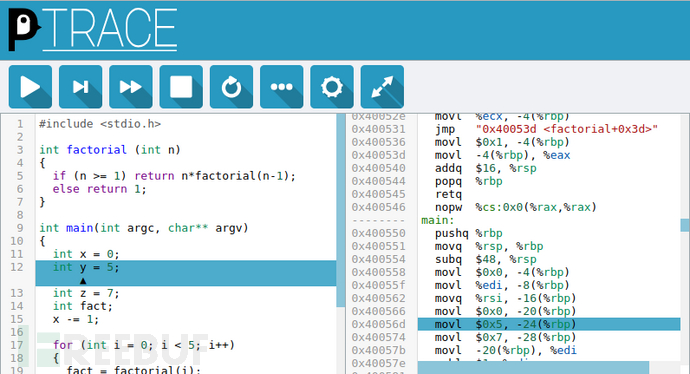

penguinTrace旨在帮助广大安全研究人员更好地理解程序代码是如何在硬件级别运行的,该工具提供了一种方法,可以查看代码会编译成什么指令,然后单步执行这些指令,查看它们如何影响机器状态,以及如何映射回原始程序中的变量。

penguinTrace会启动一个Web服务器,这台服务器将提供一个用于编辑和运行代码的Web界面。其中,代码可以使用C、C++或汇编语言进行开发。随后,penguinTrace将显示生成的程序集,然后可以逐步执行,并显示当前范围内的硬件寄存器和变量的值。

penguinTrace支持在Linux系统上运行,并支持AMD64、x86_64和AArch64架构。除此之外,penguinTrace还支持在Docker、虚拟机或WSL(Windows Subsystem for Linux)等平台上运行。

penguinTrace是主要目标是允许我们探索程序在处理器上的执行方式,而该工具提供的代码开发功能给我们也提供了一个机会,来探索调试器的工作方式以及与内核交互的一些较低层次的细节。

默认配置下,penguinTrace将只监听来自本地计算机的连接。我们在使用过程中,应该只允许它监听受信任网络上的远程连接,而不暴露于外网接口。

工具依赖

penguinTrace需要在x86_64或AArch64处理器上运行64位Linux,它也可以在运行了64位(AArch64)Linux发行版的树莓派上运行。除此之外,它还可以在Windows 10上通过WSL或Docker来运行。

该工具的正常运行需要使用到下列环境组件:

python

clang

llvm

llvm-dev

libclang-dev

libcap-dev # For containment

工具下载&代码构建

如需在容器外构建penguinTrace,需要使用下列命令将该项目源码克隆至本地,并运行make命令构建,生成的代码将存储到build/bin目录下:

git clone https://github.com/penguintrace/penguintrace.git cd penguintrace make

如需在Docker中构建penguinTrace,可以直接运行下列命令:

docker build -t penguintrace github.com/penguintrace/penguintrace

工具运行

penguinTrace构建成功后,直接运行penguinTrace即可开启服务器。

如果在容器中使用,可以通过下列命令开启penguinTrace:

docker run -it -p 127.0.0.1:8080:8080 --tmpfs /tmp:exec --cap-add=SYS_PTRACE --cap-add=SYS_ADMIN --rm --security-opt apparmor=unconfined penguintrace penguintrace

接下来,在浏览器中访问127.0.0.1:8080或localhost:8080即可访问penguinTrace的Web界面了。

关于AArch64/树莓派

penguinTrace仅支持在64位操作系统上运行,树莓派提供的官方操作系统是32位的,因此需要配置好64位操作系统才行。

工具使用样例

许可证协议

本项目的开发与发布遵循AGPL-3.0开源许可证协议。

项目地址

penguinTrace:【GitHub传送门】

参考资料

https://penguintrace.org/2019/04/29/welcome-and-background.html

https://github.com/bamarni/pi64

https://archlinuxarm.org/platforms/armv8/broadcom/raspberry-pi-3