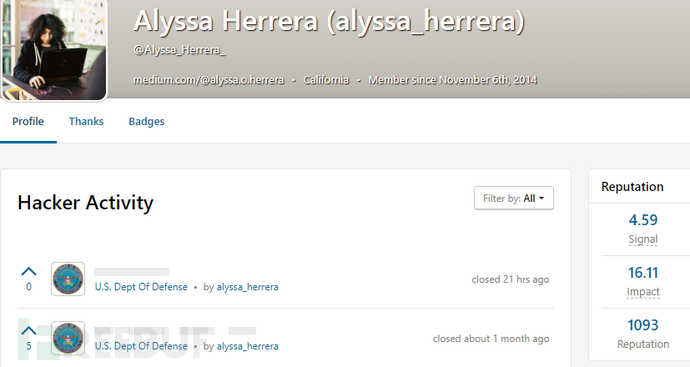

自从16岁接触到漏洞众测之后,Alyssa Herrera从此就热爱上了这个行业。作为众测社区为数不多的女性白帽,Alyssa Herrera的漏洞发现成就极具代表性。在美国国防部“Hack The Pentagon”漏洞众测项目中,她以多个高危漏洞和52个漏洞发现量的优异成绩,两次跻身排行榜第二。她是如何从一个漏洞小白成长为全职优秀“赏金猎人”的,我们一起来听听她的经验分享。

向大家简单介绍一下自己吧?

大家好,我是Alyssa Herrera,现在是一名全职的漏洞挖掘者,我住在美国加利福尼亚。业余时间喜欢玩游戏,和朋友聊天。

你是如何迷上电脑和黑客技术的?

这要从高中时代说起,当时学校计算机课配备有电脑。和很多爱玩的高中生一样,我也喜欢玩游戏,但必须要在管理员权限系统下才玩得了。所以,我就尝试去破解系统,当成功破解系统能玩上游戏之后,我就对计算机技术产生了浓厚兴趣。

你什么时候开始加入白帽众测行业的?

我记得是在16岁时,我听说了Google的漏洞众测项目后,我就开始做一些Web应用安全相关的事情。后来我又从OWASP上了解学习了一些众测和Web安全漏洞技术,又通过Hackerone和其它平台的实际操作,从此就加入这个行业了。

你是否有导师或师傅带你?

没有...,很多时候我都是从一些博客和漏洞披露文章中进行自学的,我对这些东西很感兴趣,是真的喜欢做这行。从内心来说,我认为能帮助很多公司避免一些潜在的漏洞风险是也是非常有成就的。

是什么促使你热爱上这个行业的?

除了兴趣,可能就是希望能帮助一些公司提高安全水平,避免数据泄露这类事件发生吧。当然我也希望自己能成为这个行业的女性楷模,鼓励更多女性安全人员加入到这个行业中来。

你比较喜欢挖掘什么样类型的漏洞?

我比较喜欢去发现一些 SSRF(服务端请求伪造) 和 IDOR (不安全的直接对象引用)漏洞,在我最近的研究中,我倾向于SSRF漏洞,因为这种漏洞在一些Web应用中非常普遍,而隐患后果又非常严重。

在你发表的文章《Piercing the Veil: Server Side Request Forgery to NIPRNet access》中,你提到过在漏洞利用没有完全生效之前你上报了漏洞,但之后在国防部授权允许下你又深入进行了漏洞测试。所以,从这点来看,你认为白帽和厂商的关系要怎样才比较理想?这种关系如何培养?

我认为,作为白帽和厂商安全团队的关系是一种相互尊重的关系。厂商安全团队应该明白为他们测试的白帽不是坏人,白帽只会尽量用自己的技术去帮助厂商发现问题,不会对厂商带有任何不敬或恶意。

同时,白帽也应该明白厂商也会犯错,就比如,有时候厂商会把白帽的漏洞报告评定为“不适用”状态,但如果白帽有任何异议,最好的办法就是为厂商提供一份更详细的漏洞验证证明,来说明这个漏洞如何严重,为什么值得重视。

当然最好的方式就是,白帽社区和厂商团队都能从对方身上学到东西,互补不足,共同成长。一种方法就是双方共同改进众测项目的策略,就比如社区最近在推动的众测合法性策略(legal bug bounty)。

另外的方式就是要明确一些漏洞规则,比如当白帽发现RCE或SSRF这类高危漏洞时应该如何处理。我记得雅虎有个众测项目就明确说明,当你发现高危漏洞时,应该运行哪些命令来确认具体可以获取的系统权限。

你貌似非常喜欢参加美国国防部的漏洞测试,能分享一些参加该项目的经验吗?

我的经验就是,当你发现一些网站运行有奇怪的CMS系统或不熟悉的应用,或处理一个很少或根本不知道漏洞状态的系统时,千万不要轻言放弃。我在对DoD的网站测试中,经常会从这些网站中挖到漏洞。

你比较关注和欣赏哪些白帽?

Frans Rosen、EdOverFlow、James Kettle 和 Ron Chan吧,他们都很厉害,他们的研究和发现都非常有思路有想法。

你通过自己的博客和其它渠道做着白帽宣传,那你认为,赏金项目在白帽行业的发展中起着什么样的作用?

赏金项目在白帽行业的助推中非常有价值,能起到正面教育作用。为避免漏洞被一些黑客滥用或非法使用,赏金项目本身提倡基于保密协议的漏洞解决方式,此外,赏金项目还能提供公开安全讨论,防止外界压力将好奇心认定为犯罪的想法。

作为一个全职的赏金猎人,你在众测项目中比较看重什么,又会去避免些什么?

我会去参与那些响应速度较快的项目,或一些由HackerOne托管的典型项目,另外,当然还要看赏金与漏洞严重性的支付对比程度。我一般不参与那些响应较慢或测试策略不明确的项目。

你在漏洞上报经历中曾遇到过最有挑战性的事情是什么?

多数时候是那些响应很慢的公司,可能上报的漏洞最终需要几个月的时间都会被检查分类,有的公司甚至就直接关闭漏洞报告了,遇到这样的事情会让我非常沮丧,特别是发现一些严重漏洞都会存在这种情况。这也是我为什么倾向于去参与那些响应较快的项目。

在你上报的漏洞中,哪个是你比较满意的?

最满意的要数最近我在美国防部项目中发现的JIRA应用严重漏洞,这个漏洞利用条件非常简单,但是其中通过映射攻击面对内部网络访问权限的创建和展示对我来说非常有意思。我的这篇文章中也间接提到过一些思路。

假如你能获取别人电脑访问权限的时间是5分钟,在这期间你最想做什么?

如果这不是一次授权测试,我什么都不会尝试去操作。但如果给我测试授权,我会在这台电脑上连接Rubber Ducky(橡皮鸭)来收集对方密钥信息,同时在它的电脑中植入一个反弹控制Shell。

如果可以穿越回到过去,你会采取一些不同的做法吗?

如果可以,那就是我会朝着目标不断努力来提高自己。我曾经有一年因为太累了,就没摸过任何与Web安全相关的东西,有点后悔。我想表达的是,即使你想放空自己休息一段时间,但也别忘记了解最新的安全事件,比如一些公开漏洞或分析文章等,这些东西会帮助你与时俱进,保持更新。

你认为有哪些工具是黑客武器库中必不可少的?

我认为最好用的要数 BurpSuite 了,它集成了很多漏洞挖掘功能,比如代理设置、请求更改或应用数据编码等。我个人觉得倒是没必要用专业版本的 BurpSuite,社区版本(Community Edition)的功能就已经足够用了。

你对一些想加入漏洞众测行业的小白有什么建议?

我的建议就是,任何人都可以加入到漏洞挖掘中来,众测社区非常欢迎各种技术层次的人,另外就是不要害怕提问或请求帮助,就是我自己也在不断的学习过程中。

当然,最大的建议就是,多去阅读一些漏洞分析文章(writeup)和公开漏洞,这样你就会培养起一些漏洞发现和上报意识。另外就是可以多在一些CTF类网站上练练手,如hackthebox、root-me等,这样会增加你发现和利用漏洞的经验。

*参考来源:hackerone\medium,FreeBuf 小编 clouds 编译,转载请注明来自 FreeBuf.COM