本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

作为一名安全研究人员,想要与更广泛的社区分享你的创新和见解(并在活动中获得同行的认可),通常有很多选择:出席会议;写研究论文、博客或推特帖子;提交CVE。或者参加CTFs(夺旗比赛)和漏洞研究竞赛,比如Pwn2Own。毕竟,合法领域总是充满了各式各样的机会。

但如果你是需要进行秘密研究的威胁行为者,情况又将如何?理论上,没有什么可以阻止你做上述任何一件事,但它可能会引起不必要的注意,甚至会适得其反。虽然与其他威胁参与者分享创新和见解会更好,但问题是如何分享?在哪里分享?

如果有一件事犯罪市场做得很好,那就是很好地满足了犯罪分子的需求,分享见解领域也不例外。几年来,著名的俄语网络犯罪论坛(如Exploit和XSS)每年都会为其成员举办研究竞赛,赞助商通常是著名的威胁行为者组织,他们会提供金钱奖励。

事实上,早期的竞赛很简单,包括小测验、图形设计竞赛或猜谜游戏。但如今的竞赛已经与最初的基本竞赛大不相同。最近的竞赛更类似于合法安全会议的征稿(Call for Papers,CFPs)——邀请用户提交有关技术主题的“文章”,包括源代码、视频和/或截图。

与之前的竞赛不同,今天的竞赛对威胁行为者有很大的吸引力。部分原因在于奖金丰厚——虽没有Pwn2Own或天府杯(Tianfu Cup)那么多,但也不是小钱——而且这也是威胁行为者获得同行认可和喝彩的机会。

虽然这些竞赛存在本身就很有趣,但他们的参赛作品让我们对威胁参与者的创新有了一些了解:他们正在做什么、想要克服哪些障碍、如何克服,以及他们的同行认为什么是重要的。

竞赛运行模式

网络犯罪论坛通常每年都会举办一次竞赛,这个过程也非常简单:管理员宣布比赛,并指定截止日期、主题领域和规则。

论坛的任何用户都可以通过专门的线程提交条目,到达截止日期后,管理员将取消任何不符合规则(例如,低于最低字数限制,或剽窃)的条目的资格,其余的将在论坛上进行公众投票。

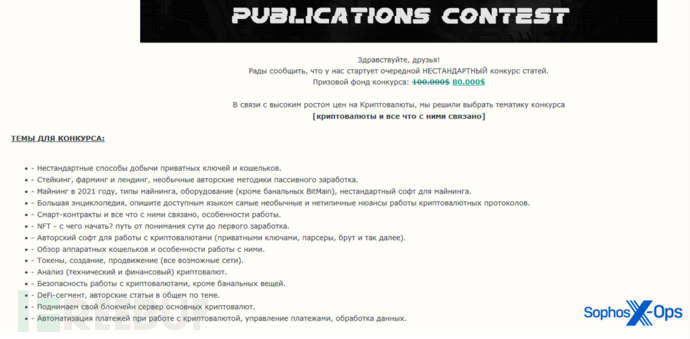

Exploit论坛最近的一次竞赛于2021年4月20日启动,总奖金为80000美元。竞赛以“加密货币”为主题,要求撰写有关攻击、盗窃、弱点和漏洞的文章。具体来说,管理员建议的主题如下:

- 提取私钥和钱包的非标准方法;

- 2021年的挖矿活动,挖矿类型、设备、非标准挖矿软件;

- 大型科普文,用通俗易懂的语言描述加密货币协议中最不寻常和非典型的细微差别;

- 智能合约及与之相关的一切;

- NFT——从何处入手?从理解本质到获取第一笔收益的路径;

- 作者用于处理加密货币的软件(私钥,解析器,暴力破解等);

- 硬件钱包的概述和使用它们的功能;

- 代币、创建、推广(涉及所有可能的网络);

- 加密货币的分析(涉及技术和财务);

- 使用加密货币的安全性,拒绝老生常谈的内容;

- DeFi相关内容;

- 使用加密货币、支付管理、数据处理时的支付自动化。

【图1:2021年4月公布的Exploit竞赛,见上图项目列表的翻译】

该竞赛于2021年4月21日开始,一个月后报名截止,9月份宣布获胜者。

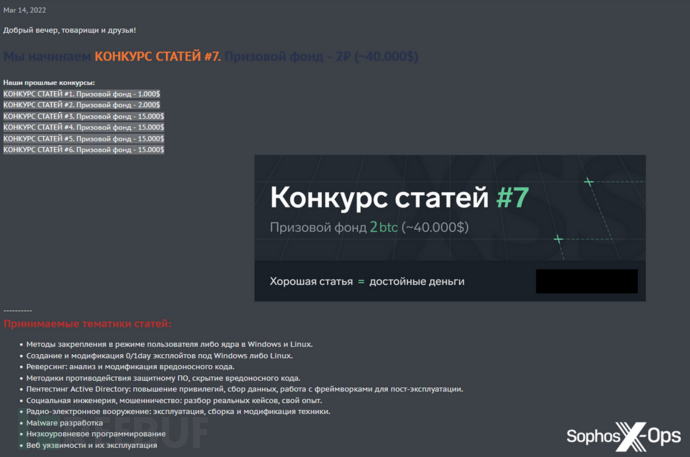

XSS论坛的最新竞赛则从2022年3月17日持续到7月1日,奖金为4万美元,比前一年的1.5万美元有了显著提升。

那次竞赛比较笼统,列出了以下可接受的题目:

- 在Windows和Linux的用户或内核模式中pinning的方法;

- 为Windows或Linux创建和修改0/1天漏洞;

- 逆向:分析和修改恶意代码;

- 绕过安全软件,隐藏恶意代码的技术;

- 渗透测试Active Directory:权限升级、数据收集、使用post-exploitation框架;

- 社会工程和欺诈:分析真实案例以及自己的经验;

- 无线电电子武器:设备的操作、装配和改装;

- 恶意软件开发;

- 低级程序设计;

- Web漏洞及其利用;

【图2:XSS于2022年3月启动的最新竞赛,见上图项目列表的翻译】

在这两场竞赛中,论坛的任何成员都可以参加,不管他们是什么时候注册的,也不管他们发了多少帖子。参赛作品可以在论坛的特定部分提交,也可以在带有特定标题的公告线程中提交。

规则

Exploit和XSS竞赛都规定了特定的参赛规则。

Exploit的规则

- 参赛作品必须没有在其他地方发表过,并且必须属于作者;

- 参赛作品必须有意义且全面,涉及拟议主题的所有方面,并描述所使用的机制,实践和工具。

- 参赛作品应该以算法、代码和/或图表的形式包含技术细节;

- 文章长度不少于5000字(不包括空格);

XSS的规则

- 每位参赛者最多可提交三份参赛作品;

- 参赛作品必须是作者的原创(复制粘贴=开除参赛资格,可耻);

- 参赛作品应在论坛上独家发布,不涉及一稿多投;

- 文章字数不少于7000字;

- 参赛作品应具有实际应用价值,而不应是枯燥的理论,没有人对理论感兴趣;

- 参赛作品应使用正确的格式、拼写和标点符号;

XSS规则还包括一些关于完美文章的指导:理论+实践+现场实例+您的意见/经验+材料专题分析+截图+视频演示。

这些规则对于任何参加过CFP会议的人来说都很熟悉,这表明犯罪论坛正在寻求使他们的竞赛合法化和专业化。

赞助商

多年来,知名犯罪组织的杰出成员赞助了多场Exploit和XSS竞赛,他们包括All World Cards和LockBit等。

最近一次Exploit竞赛的赞助商是一个名叫”CryptoManiac“的用户,他贡献了1.5万美元,但论坛管理员自己掏了大部分钱,他们写道:“论坛拨款10万美元,赞助商也有意增加奖金,在此特别向他们表达感谢。”

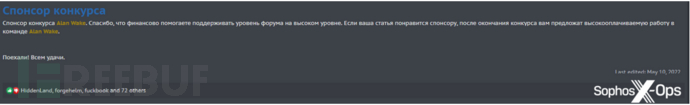

XSS 2022年竞赛的赞助商是一个名叫“Alan Wake”的威胁行为者,他之前曾被LockBit指控为Conti和Black Basta勒索软件组织的领导者。

【图3:XSS管理员感谢竞赛的赞助商Alan Wake】

除了这些奖金之外,管理员还表示,

“如果你的赞助商喜欢你的文章,比赛结束后,你将能在Alan Wake团队获得一份高薪的工作。”

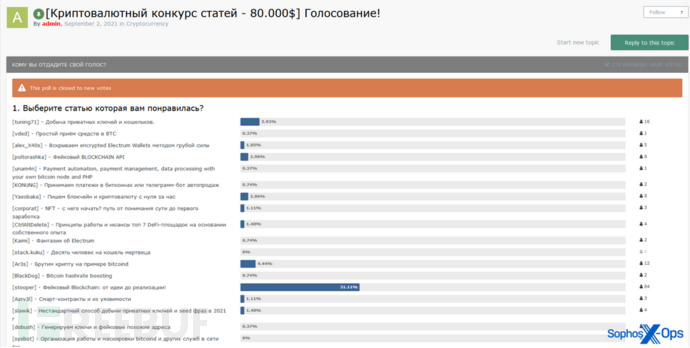

投票

Exploit和XSS都声称运行一个民主的程序来选择竞赛获胜者。符合要求的作品(不符合要求的作品将被取消资格)将进行公开投票,并邀请所有论坛用户参与。

然而,这两个过程似乎都缺乏透明度,也不清楚个人投票的分量有多大。Exploit管理员写道:

“由于经常出现欺诈和投票作弊的情况……最终决定将由论坛团队和我做出,不过,我们肯定会考虑一般投票的结果。”

而在XSS论坛上,管理员会自动删除观察到的“可疑和作弊选票”。此外,管理员和发起人的投票占比较重。

这两个竞赛都会将投票结果公开给所有用户。

【图4:Exploit竞赛投票】

参赛条目

两个论坛在最近的比赛中都收到了类似数量的参赛作品:Exploit上有35个(有3个个人奖项,外加5个荣誉奖),XSS上有38个(不包括10个不合格的参赛作品,设有7个个人奖项)。

虽然Exploit竞赛的主题是专门围绕加密货币,但XSS的主题更加多样化,从社会工程和攻击向量到逃避和骗局提案等。Cobalt Strike是一个热门话题,七个获奖作品中有三个关注的是经常被威胁行为者滥用的合法渗透测试工具。其他受欢迎的主题包括关于攻击媒介和寻找漏洞的教程(8个条目);加密相关诈骗(6项);还有逃逸检测(5项)。

接下来,让我们看看两个论坛排名靠前的条目。

Exploit获奖条目

1.虚假区块链:从想法到实现!

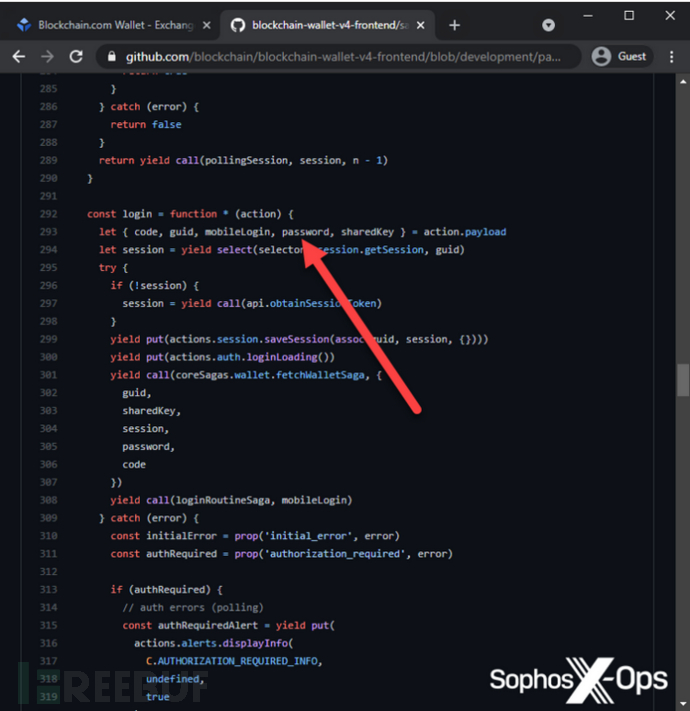

在Exploit最近的一次竞赛中,获胜的项目相对简单——创建一个克隆版本的blockchain.com(使用GitHub存储库)来获取凭据。作者必须克服几个技术困难,例如配置克隆站点的授权例程,并设置反向代理以绕过跨域资源共享(CORS)机制,但是像这样的克隆站点通常会像任何其他网络钓鱼或凭证收集站点一样使用。因为目标是一个加密货币交换/钱包网站,这可能是一个有利可图的攻击。

【图5:Exploit竞赛中获胜条目的屏幕截图】

2. 首次代币发行(ICO):无本万利

第2名是另一种相对基本的攻击,这次针对的是首次代币发行(ICO)——一种为推出新加密货币筹集资金的方式。作者提供了一个关于寻找合适的ICO目标的教程(每月约有20000次观看),然后给出了使用sqlmap等知名工具查找和利用SQL注入漏洞的说明,以便从数据库中提取用户数据和令牌。

3. 私钥和钱包的提取

在Exploit竞赛中排名第三的作品是一个关于创建网络钓鱼网站和通过Telegram处理敏感加密货币相关数据的教程。

荣誉奖:在一小时内从零开始编写区块链和加密货币

这是一个关于从头开始创建加密货币的教程。值得注意的是,多年来一直有关于如何做到这一点的免费和公开的教程。

【图6:“在一小时内从零开始编写区块链和加密货币”文章截图】

荣誉奖:虚假区块链API

这是一个稍微复杂的条目,本文提倡创建一个恶意库,供“懒惰的开发人员”在制作加密货币应用程序时使用。该条目包括创建库的建议和使其对开发人员有吸引力的技巧(免费、简单、匿名、有用的功能,等等);如何编写和隐藏库的恶意组件(即如何拦截、加密和秘密处理敏感数据,如私钥);以及如何处理由此产生的被盗数据。

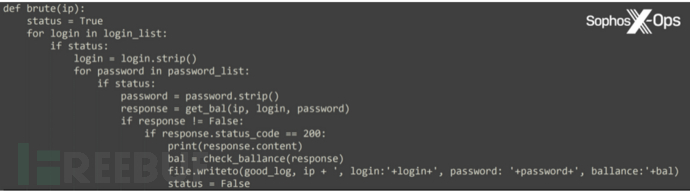

荣誉奖:以比特币为例的加密货币破解

这也是一个简单的教程,这篇文章包括一个大规模扫描比特币守护进程的指南,这些守护进程接受传入的连接,然后强制它们访问敏感数据。

【图7:从“以比特币为例的加密货币破解”文章中截取的代码摘录】

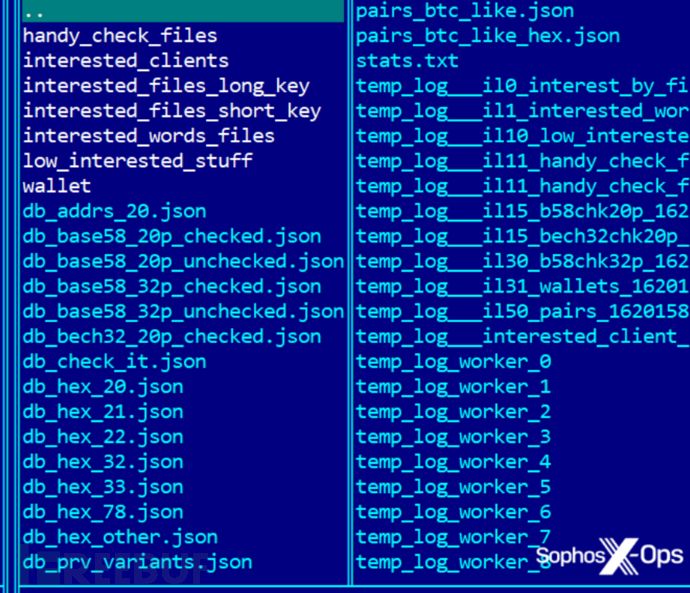

荣誉奖:我们把日志“榨干”

在这篇文章中,作者讨论了解析“日志”(可能是来自Redline或Raccoon Stealer等信息窃取器的日志,这些日志是被盗cookie,浏览历史记录和令牌的集合),以便找到特定于加密货币的信息。

【图8:“我们把日志榨干”文章截图】

荣誉奖:比特币价格见顶:何时何地退出加密货币?

在这最后一项荣誉奖中,作者写了一篇长达50页的文章(迄今为止最长的条目),讲述了如何以及何时出售比特币。它深入研究了投资心理学、加密货币经济学和市场周期,虽不包含任何特定于网络犯罪的信息,但这些内容可能会引起持有和/或交易比特币的威胁行为者的兴趣。它还包括如何出售比特币的技巧,例如,惊人的销售,投资稳定币或代币化股票等等。

XSS获奖条目

1. 20年的付款承兑问题

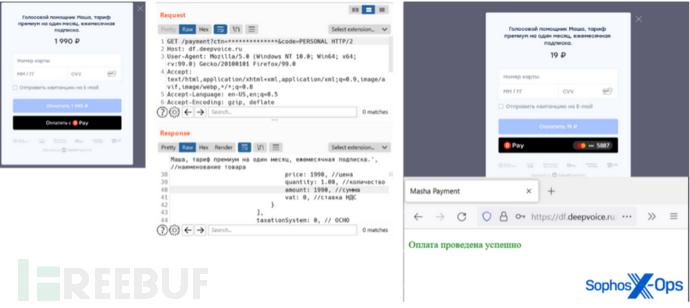

XSS竞赛的获奖作品概述了电子支付系统的漏洞。它讨论了其中一些系统的架构,以及其中的典型漏洞——包括缺乏签名验证;长度扩展攻击(length extension attacks);拦截和改变价格和货币信息(一种已经存在多年的技术);业务逻辑缺陷;溢出和负数错误等。它还提供了过去被利用的电子支付系统漏洞的一些案例研究。

【图9:XSS竞赛中获胜条目的屏幕截图】

这张特别的截图是作者提供的证据,证明他们可以拦截并更改付费Telegram bot的付款金额。

这篇文章有两个特别有趣的地方:1)它给读者布置了“作业”,鼓励他们自己尝试各种攻击;2)讨论了XSS论坛本身的一个特定漏洞,即比特币传输系统中的竞争条件允许用户有效地凭空生成加密货币。

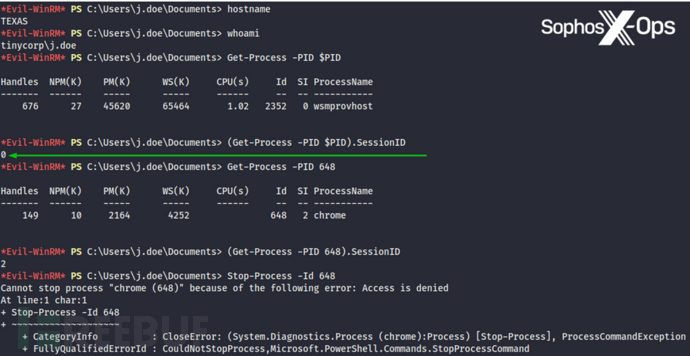

2. Remote Potato Zero和Cobalt Strike

排在第二的是一篇技术性更强的文章,据称是基于作者攻击Active Directory环境的经验,在该环境中,Domain Users组的成员能够通过RDP远程连接到域控制器。作者试图提升特权,在他们的文章中,他们认为Remote Potato与Cobalt Strike结合在一起,是在某些环境中实现这一目标的有效手段。

作者还讨论了如何从Windows Defender隐藏Remote Potato,如何在不同的场景中使用它,以及它与其他工具(包括Ngrok和Socat)结合使用的效果。

【图10:“Remote Potato Zero和Cobalt Strike”文章截图】

3. 禁用Windows Defender(加上UAC绕过并提升到SYSTEM)

排名第三的条目包括如何操作特权令牌以禁用Windows Defender的教程。具体来说,作者概述了一种攻击流程,包括通过UAC绕过获得管理权限,通过窃取令牌并启动进程升级到SYSTEM,然后禁用Defender。

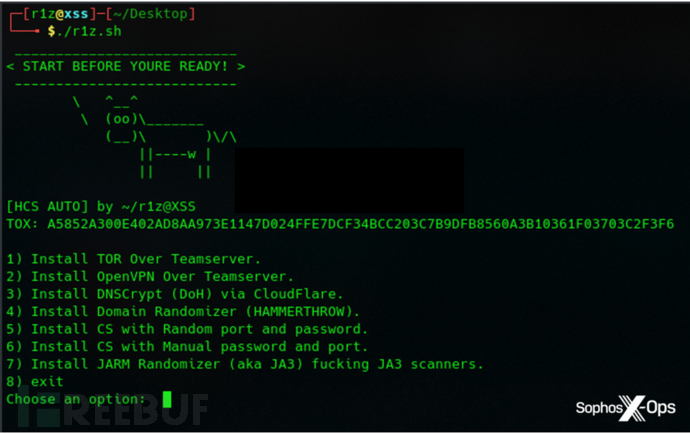

4. 像专业人士一样隐藏你的Cobalt Strike!

这篇文章是对隐藏Cobalt Strike的各种方法的深入技术研究。作者提倡的方法包括对Cobalt Strike的TeamServer使用Tor和OpenVPN、DNSCrypt、域名随机化器和JARM随机化器。作者还提供了修改Cobalt Strike源代码和混淆信标的分步指南。

【图11:“像专业人士一样隐藏你的Cobalt Strike”的文章截图】

5. Cobalt Strike A-Z

在另一篇与Cobalt Strike相关的文章中,作者讨论了将DLL劫持与Cobalt Strike结合使用的效果。

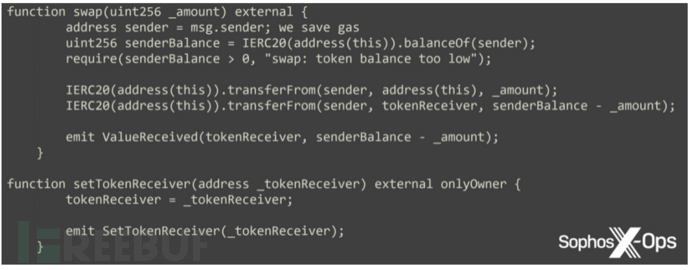

6. 加密欺诈

排名第六的条目讨论了滥用智能合约的标准,特别是如何创建智能合约来秘密提取受害者的代币。它还涵盖了分发恶意合约的各种方法,包括AirDrop、Discord、电子邮件和恶意广告。

【图12:来自“加密欺诈”文章的代码】

7. NoSQL注入

在最后一个获奖条目中,作者提供了NoSQL注入技术的入门知识,涵盖它与SQL注入的区别,以及一些技术教程等。

其他值得注意的条目

Exploit

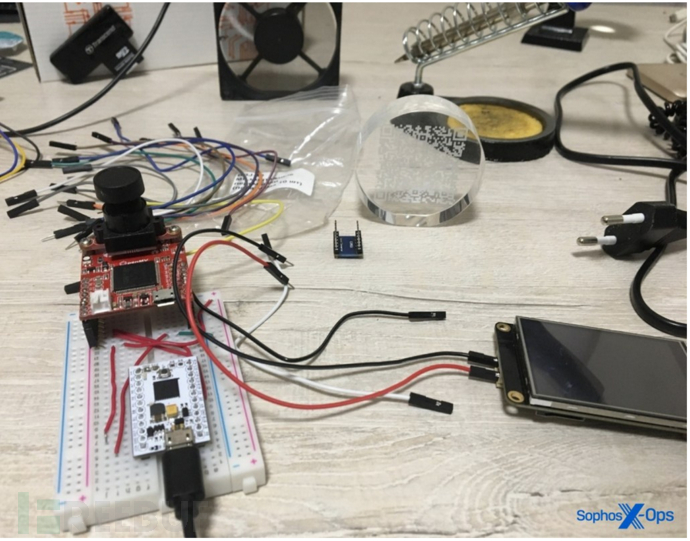

1. “我们自己动手制作了一个硬件加密货币钱包”

这个条目特别值得注意,因为它是两个论坛上唯一一个专门讨论硬件的条目。作者提供了创建硬件加密货币钱包的指南,从理论到实践,并附有CAD图纸和照片。本文与网络犯罪没有太大关系,更多的是为了帮助用户保护他们的资金,而不是不得不信任现成的钱包。

为了实现这一目标,作者还提供了许多与硬件钱包相关的OPSEC建议,以及与各种已知攻击相关的信息,包括恶意固件更新;强制PIN码;故障注入;供应链攻击和监测。

【图13:“我们自己动手制作了一个硬件加密货币钱包”文章中的照片】

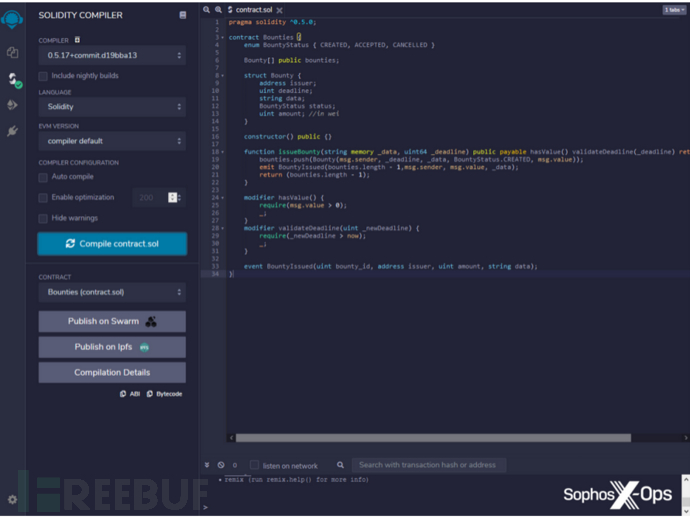

2. 智能合约漏洞

这是一份关于智能合约和以太坊虚拟机(EVM)的入门书,以及如何创建基本合约的指南。作者讨论了各种漏洞,包括访问控制、提前运行、时间操纵、算术问题和重入,以及这些漏洞利用的案例。

【图14:来自“智能合约漏洞”文章的截图】

XSS

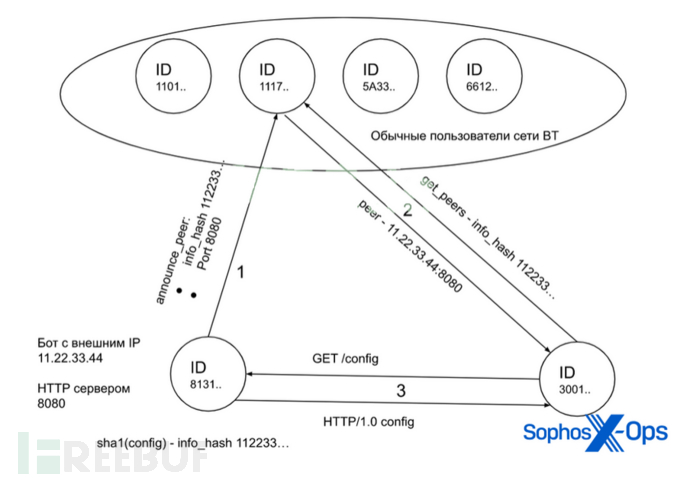

BitTorrent僵尸网络-从设计到实现

作为一个相对创新的条目,本文描述了僵尸网络运营商面临的一个问题——控制服务器也被关闭——并提出了一个解决方案:BitTorrent中的分布式哈希表(DHT)功能。

【图15:“BitTorrent僵尸网络—从设计到实现”文章中的图表】

结语

犯罪论坛的用户正在设计、运行和参与研究竞赛,这一事实表明,他们在寻求和促进创新,特别是在新的攻击和逃避方法方面。著名的威胁行为者赞助这些竞赛进一步证明,这是犯罪界广泛领域的共同目标。值得注意的是,至少在一个案例中,过去的竞赛已经成为知名威胁行为者组织的一种招募工具。

在比赛中,我们注意到人们对Web3相关主题的兴趣越来越大,特别是加密货币、智能合约和NFT,以至于Exploit最近的比赛专门围绕这个主题进行。然而,即使在最新的XSS竞赛中——参赛者的范围更广——仍然有大量相关的参赛作品。

更普遍得是,在逃逸和特权升级等话题上似乎有相当数量的创新,特别是在增强或扩大Cobalt Strike等现有工具的背景下。

然而,总的来说,创新比我们预期的要少。即使是排名靠前的文章也往往没有什么新颖的内容,有时只是一些基本的教程或指南,其中包含了已经公开的信息。当然,在我们看来,与许多著名的安全行业竞赛和会议相比,原创性研究较少。

获奖或排名靠前的作品要么相对简单,具有广泛的吸引力,要么专注于可以实际应用的技术,即使这些技术并不新鲜。事实上,这些条目是由作者的同行投票选出的,这可能反映了更广泛的社区的偏好和优先事项。

当然,也有可能是威胁行为者并不热衷于公开分享尖端的工具和技术,而是把他们最好的研究成果留给自己——也许是因为他们可以通过在现实世界的攻击中使用它们来获得更多的利润,而不是参加比赛。

犯罪论坛上的竞争是一个长期存在的功能,虽然并不广为人知,但很可能以某种形式继续下去。但是,从最新进度来看,它们不太可能在不久的将来成为颠覆和创新的温床。

原文链接: