安天对美网空攻击活动分析成果摘编

编者说明:

2022年9月5日,国家计算机病毒应急处理中心和网络安全厂商发布相关分析报告,曝光源自美国国家安全局(NSA)“特定入侵行动办公室”(TAO)针对西北工业大学的网络攻击活动。

安天从2010年起持续分析美方情报机构相关攻击活动,并在攻击组织能力评价标准中将其划定为超高能力网空威胁行为体,提出用A2PT(即“高级的”高级持续性威胁)攻击来界定称其攻击活动。过去12年来,安天针对A2PT攻击活动的持续跟踪、捕获、关联、分析工作,累计发布了数十篇分析报告、论文和其他研究文献。

为了更全面的让公众了解A2PT攻击活动能力,我们对部分历史分析成果进行了聚合梳理,将其整合摘编为样本分析篇,组织体系和能力分析篇,核心机理分析、关联溯源和过程复盘篇,敌情想定与防御猎杀篇。

本期我们带来核心机理分析、关联溯源和过程复盘篇。

一、概述

全球网络安全厂商对APT组织频频曝光和披露,发布了数以千计的分析报告,但对一些APT组织的核心技术分析,尤其是对美方组织的武器装备核心机理分析、事件关联归因溯源以及攻击作业过程还原复盘,始终是业内的难点。安天在过去的十多年里,对美方的攻击溯源和复盘分析有一定的积累和研究,以下是安天面向A2PT的核心攻击机理分析、关联溯源和全过程复盘工作的部分已公开的报告清单。(文中所有报告均可点击标题或扫描二维码阅读全文)

- 2010年

- 2011年

- 2012年

- 2015年

- 2019年

《“方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告》

二、核心攻击机理、关联溯源和复盘篇工作成果索引

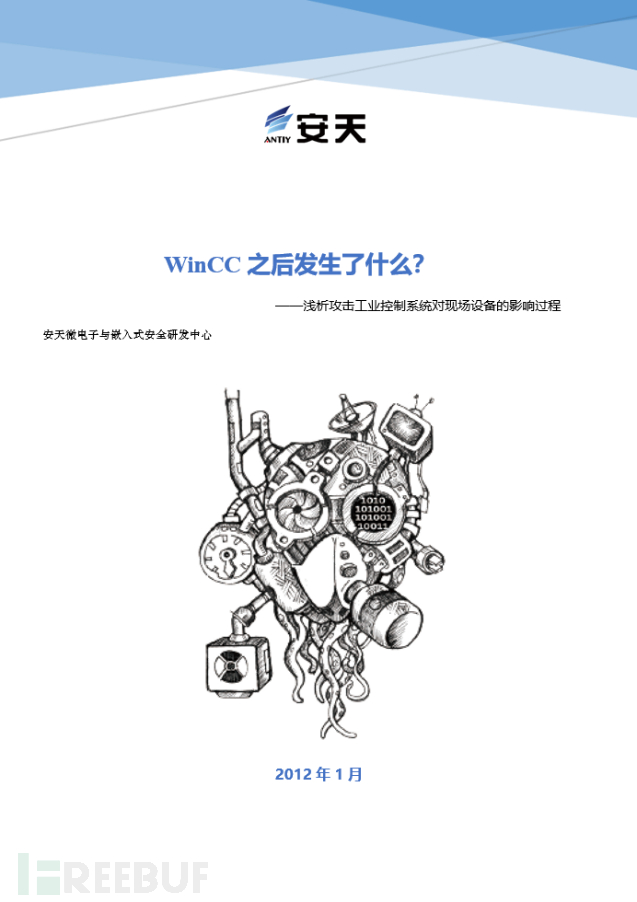

1. Stuxnet蠕虫的USB摆渡分析

2010年9月-10月,在震网的后续分析中,多家机构均发现震网样本中虽然有USB摆渡的代码,但摆渡行为无法出发。安天通过深入逆向分析,发现其U盘摆渡传播是由多个配置数据来决定,它尝试连接因特网来判断自己是否在内部网络中,然后决定是否通过U盘传播。此外,还通过开启RPC服务、共享服务和远程访问WinCC系统数据库,来实现在局域网中的传播与更新。并分析确认,Stuxnet通过劫持DLL来攻击西门子系统的PLC(可编程逻辑控制器),但它注入的PLC代码只有在某种具体的硬件设备中才能正常发挥作用,这进一步表明它的针对性极强。

图1 Stuxnet蠕虫通过配置数据判断是否感染U盘

扫描二维码阅读报告全文

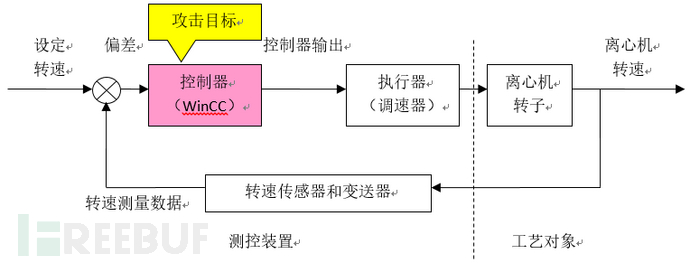

2.WinCC之后发生了什么

2012年1月17日,安天微电子与嵌入式安全研发中心发布报告《WinCC之后发生了什么》,浅析攻击工业控制系统对现场设备的影响过程,并从根据真实工业工资系统推测一个可能的攻击场景:假设离心机转速采用PID算法实现自动控制,震网蠕虫攻击WinCC,修改SQL Server数据库中的PID算法相关参数,则离心机转速就会发生变化,甚至导致离心机转速自动控制失灵,轻则导致离心机分离功率和分离系数下降,分离核燃料级或者武器级铀235失败(铀235浓度不足),重则可能损坏离心机,最终导致停产事故。

图2 一个可能的攻击场景

扫描二维码阅读报告全文

3. Duqu和Stuxnet同源性分析报告

2011年9月,安天发布了《Duqu和Stuxnet同源性分析报告》,其中对毒曲(Duqu)病毒的模块结构、编译器架构、关键功能进行分析,发现Duqu与Stuxnet相应结构和功能具有一定的相似性,同时在分析Duqu的解密密钥、反跟踪手段、程序BUG时,发现病毒作者编码心理特点与Stuxnet的逻辑相似。通过在Duqu与Stuxnet样本中发现的相同逻辑判断错误,由编码心理学的方法判断两者具有同源性,发布了关于Duqu与Stuxnet同源性的分析报告,并在程序员杂志发表了相关文章。

Duqu、Stuxnet同源关键代码基因对比:

比较项目 | Duqu木马 | Stuxnet蠕虫 |

功能模块化 | 是 | |

Ring0注入方式 | PsSetLoadImageNotifyRoutine | |

Ring3注入方式 | Hook ntdll.dll | |

注入系统进程 | 是 | |

资源嵌入DLL模块 | 一个 | 多个 |

利用微软漏洞 | 是 | |

使用数字签名 | 是 | |

包括RPC通讯模块 | 是 | |

配置文件解密密钥 | 0xae240682 | 0x01ae0000 |

注册表解密密钥 | 0xae240682 | |

Magic number | 0x90,0x05,0x79,0xae | |

运行模式判断代码存在Bug | 是 | |

注册表操作代码存在Bug | 是 | |

攻击工业控制系统 | 否 | 是 |

驱动程序编译环境 | Microsoft Visual C++ 6.0 | Microsoft Visual C++ 7.0 |

扫描二维码阅读报告全文

4. 一例针对中方机构的准APT攻击中所使用的样本分析

2015年5月27日,安天发布《 一例针对中方机构的准APT攻击中所使用的样本分析》报告。在攻击场景中,攻击者依托自动化攻击测试平台Cobalt Strike生成的载荷,实现了对目标主机进行远程控制。该攻击的发起方为东南亚某国,但Cobalt Strike的作者是前美国空军安全研究员Raphael Mudge。Cobalt Strike是一款Java写的Metasploit图形界面的渗透测试软件,可以用它结合Metasploit已知的exploit来针对存在的漏洞自动化攻击。基于事件分析和对Cobalt Strike的能力评估,安天分析人员指出:当前网络空间已经存在严峻的“军备扩散”风险。

扫描二维码阅读报告全文

5.“方程式组织”攻击SWIFT服务提供商EastNets事件复盘分析报告

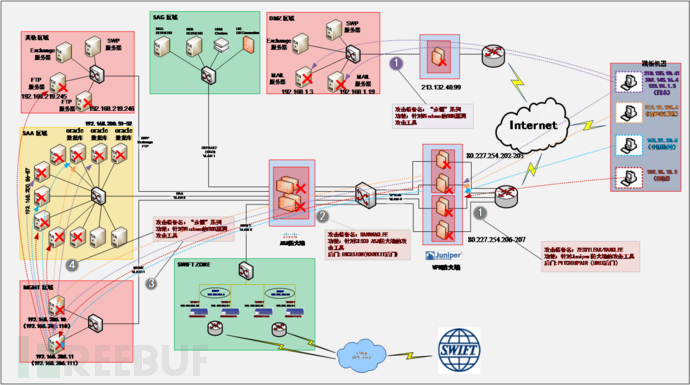

2019年6月1日,安天发布长篇储备报告。报告将基于“影子经纪人”泄露资料与安天历史捕获分析成果进行深入串联,完整复盘了“方程式组织”(即TAO)攻击中东最大的SWIFT金融服务提供商EastNets事件。该分析报告是全球网络安全业界分析曝光美方攻击活动中,首个完整还原美方攻击跳板、作业路径、装备运用、战术过程、场景环境和后果的分析报告。

图3 “方程式组织”对EastNets网络的总体攻击过程复盘

扫描二维码阅读报告全文

6.震网事件的九年再复盘与思考

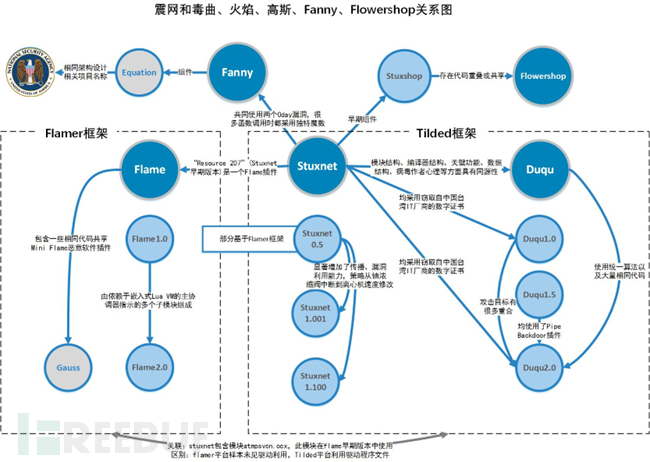

2019年9月30日, 安天发布报告《震网事件的九年再复盘与思考》,在报告中,安天详细梳理了震网事件时间轴、震网整体结构和运行逻辑、以及震网存在大量样本的原因。同时再次思考震网与毒曲、高斯、火焰之间的关系,融合其他安全机构的分析成果和进展,指出了美方至少维护了Tilded和Flamer两个恶意代码框架和平行项目开发以上恶意代码,并且基于更多的线索,将Fanny和Flowershop也与上述恶意代码串接到一起。

2019年9月30日, 安天发布报告《震网事件的九年再复盘与思考》,在报告中,安天详细梳理了震网事件时间轴、震网整体结构和运行逻辑、以及震网存在大量样本的原因。同时再次思考震网与毒曲、高斯、火焰之间的关系,融合其他安全机构的分析成果和进展,指出了美方至少维护了Tilded和Flamer两个恶意代码框架和平行项目开发以上恶意代码,并且基于更多的线索,将Fanny和Flowershop也与上述恶意代码串接到一起。

图4 震网和毒曲、火焰、高斯、Fanny、Flowershop关系图

扫描二维码阅读报告全文

其他相关报告可在安天官网、公众号平台以及安天技术文章汇编APT卷中查阅。下期将推出《安天分析美方网空攻击活动成果摘编之四丨敌情想定、防御与威胁猎杀篇》。