一、家族背景

Conti 勒索病毒于2019 年10月左右首次出现,并于2020年开始流行。Conti勒索病毒采用的RaaS运营模式使其传播范围进一步扩大:在过去的一年中,Conti 勒索病毒针对医疗行业和紧急服务机构发起了多次勒索攻击,其影响范围超过400多个组织,赎金多达数百万美元。

Conti 勒索软件攻击的目标是执法机构、紧急医疗服务、911 调度中心和市政当局。 该勒索软件影响了全球超过400个组织,其中290个受害组织位于美国。

近期重大攻击活动:

- 2021年5月,对爱尔兰医疗保健系统发起攻击索要 2000 万美元的赎金,并威胁说如果不支付赎金,他们将公布 700GB 的数据。爱尔兰卫生部长斯蒂芬唐纳利表示,该国的医疗保健系统没有支付赎金。然而,攻击者后来提供了解密密钥,但仍威胁要发布数据。

- 2021年5月1日,对圣地亚哥的斯克里普斯医疗保健系统发起攻击。

- 2020年10月25日 ,对佛蒙特大学健康网站发起攻击,每天给医疗保健系统造成约 150 万美元的损失,或总计约 6300 万美元的费用和收入损失。

分析发现,Conti勒索软件和Ryuk勒索软件在传播方式和代码等TTPs上存在高度重叠,所以部分研究人员认为Conti是流行勒索软件家族Ryuk的变种。截至目前,Conti家族经过Conti-2、Conti-3等多个迭代版本,无论从代码结构还是代码复杂度都有明显的改进。

二、传播方式

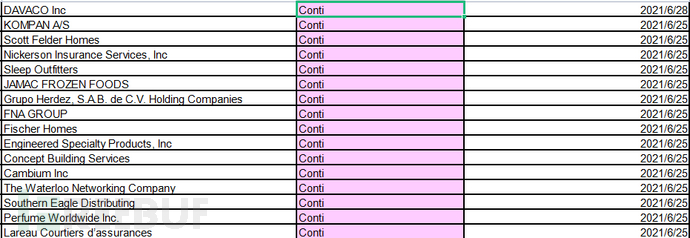

Conti勒索软件采用TrickBot僵尸网络进行传播,但随着安全产品对于Trcickbot的检测越来越严格,Conti勒索软件逐渐转而采用BazarLoader进行传播。根据威胁情报平台 DarkTracer的统计数据,Conti勒索软件最近一次发起攻击是在不久前的6月28日。

受害者、时间图示(数据来源DarkTracer)

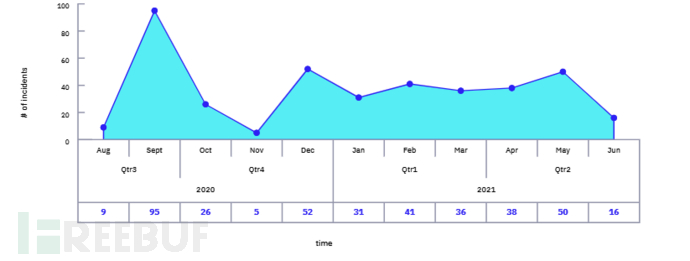

Conti近一年攻击活动频率:

图引自DarkTracer

三、多重勒索方式

随着勒索形式的多样化,多重勒索变得越来越普遍。

多重勒索是指:受害者只要有定期进行的离线备份数据,便可通过还原备份来恢复重要数据,选择拒绝支付赎金。当勒索软件运营商发现勒索策略失效后,便开始加入多种勒索元素,促使受害者加快付款。

多重勒索模式具体如下:

单一勒索:

单一勒索涉及部署勒索软件,然后加密并禁止访问文件。然后,攻击者要求受影响的目标付款以换取解密文件。

双重勒索:

通过双重勒索,攻击者不仅会加密文件和在暗网上发布窃取的文件样本,而且会威胁受害者如果不支付勒索的赎金,否则就公开窃取的数据。这些勒索软件运营商通常有专门的数据泄露站点,他们也可以在地下论坛和博客站点上发布窃取的信息。即使受害公司可以恢复所有丢失的数据,但公开敏感信息的威胁仍然存在。

三重勒索:

将 DDoS 攻击添加到上述加密和数据暴露威胁中。这些攻击可能使服务器或网络的流量不堪重负,进而可能中断受害者业务的正常运营。

最早是在SunCrypt和RagnarLocker两个勒索软件家族的2020年下半年的攻击活动中发现的,Avaddon勒索软件很快也开始效仿了。研究表明,REvil 背后的恶意攻击者也在考虑将DDoS 攻击纳入他们的勒索策略。

四重勒索:

所有前面的阶段主要只影响受害者本身。通过四重勒索,勒索软件运营商直接接触受害者的客户和利益相关者,从而给受害者增加了更大的压力。最近,Clop 背后的运营商通过电子邮件向客户发送电子邮件,通知他们将在网站上发布他们的私人信息,并敦促他们联系受影响的公司。REvil 运营商最近还宣布,他们不仅会接触受害者的客户,还会通过语音加密的VoIP电话联系受害者的商业伙伴和媒体。

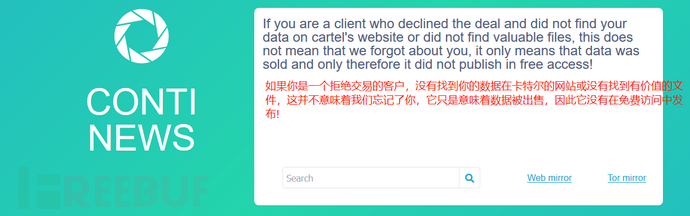

其中,Conti采用了双重勒索模式。即当用户拒绝支付赎金时,勒索软件运营商在其指定的数据泄露站点上(Conti.News)公布未付费的受害者那里窃取的数据。目前还没有关于涉及 Conti 的三重或四重勒索计划的确认报告,但鉴于勒索软件运营商采用不同技术进行产品迭代的速度如此之快,将这些纳入 Conti活动中也并非不可能。

四、信息泄露

当人工操作的勒索软件攻击企业网络时,他们通常会在加密文件之前窃取未加密的数据。然后,将这些窃取的数据放在攻击者搭建的数据泄漏站点上,让受害者在此威胁下支付赎金。

Conti 勒索软件自2020夏天以来一直活跃,且在2020年8月25日发布了自己的“Conti.News”数据泄露站点。

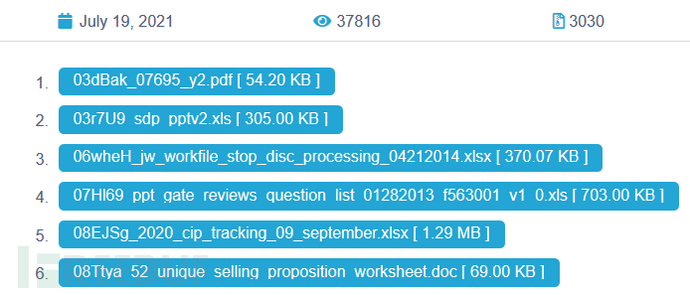

截至2021年7月,该数据泄露的站点上共发布了428家公司的泄露数据。对于页面列出的每个受害者,都会创建一个包含被盗数据展示的页面:

Conti 家族公布的受害则文件:

五、作战手册

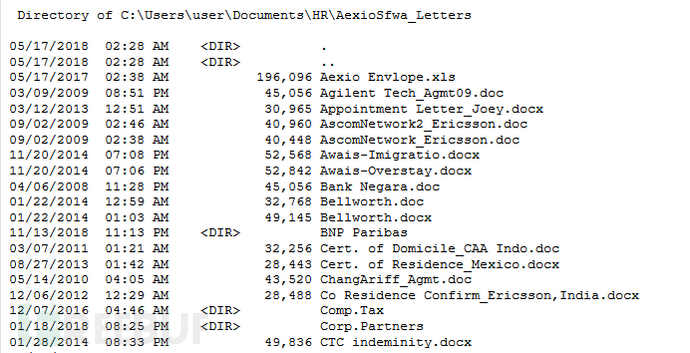

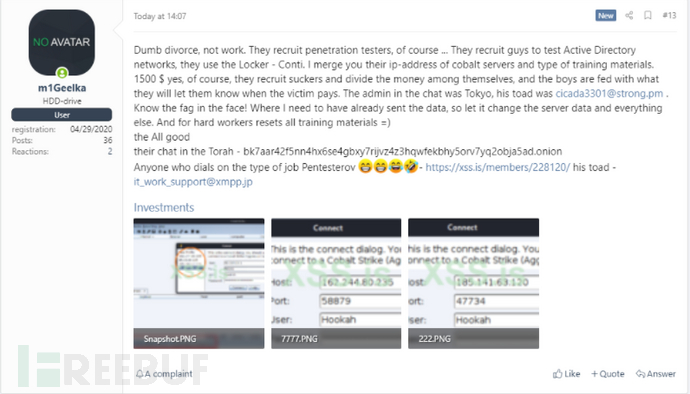

2021年8月5日,由于下级分销商对Conti运营组织的不满,在黑客论坛xss中泄露了运营者编写的“Conti作战和工具手册”。

Conti采用的是RaaS运营模式,即经验丰富的勒索软件开发人员负责创建和管理执行攻击所需的所有工具和基础设施,而招募的附属机构则负责实际的网络攻击和文件加密工作。Conti运营商通常将获得赎金的一定比例(通常为20%至30%)作为自己的报酬,其余大部分所得不法利益分配给下属机构。但泄露该手册的附属机构表示,他们只收到了 1,500 美元,并抱怨说“他们招募傻瓜并将钱分给他们自己”,所以导致了此次泄漏事件的发生。

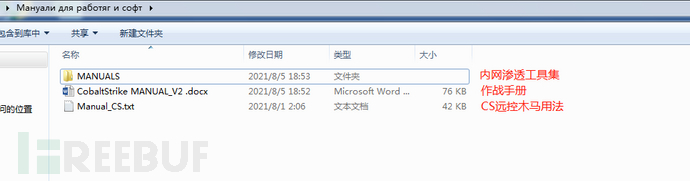

其中泄露的文档中包含以下内容:MANUALS(内网渗透工具及其说明)、CobaltStrike MANUAL_V2 (作战手册)、Manual_CS.txt(CS远控木马用法)。

该文档包含了51个文件,涵盖了后渗透到敏感数据上传各个阶段的可执行程序和使用说明,具体如下:

文件名 | 作用 |

рклон | rclone文件上传工具,负责上传用户敏感数据 |

3 # AV.7z | 各种合法系统管理工具,可结束反病毒工具 |

ad_users.txt | 获取AD域内用户 |

CS4.3_Clean ahsh4veaQu .7z | CS 4.3远程控制木马软件 |

DAMP NTDS.txt | 提取系统卷轴副本文件 |

domains.txt | 用于参考的域名列表 |

enhancement-chain.7z | AV_Query团队检测AV的CS木马.cna插件 |

Kerber-ATTACK.rar | Kerberoast 攻击脚本 |

NetScan.txt | NetScan.扫描工具介绍 |

p.bat | Ping当前域名列表中的域名 |

PENTEST SQL.txt | PowerUpSQL 模块包括支持 SQL Server 发现、常见弱配置审计和大规模特权升级的功能。 |

ProxifierPE.zip | socks5代理工具客户端 |

RDP NGROK.txt | 内网穿透工具NGROK的下载及使用 |

RMM_Client.exe | 远程管理工具Splashtop |

Routerscan.7z | 路由器扫描工具 |

RouterScan.txt | 路由器扫描工具使用介绍 |

SQL DAMP.txt | Sql查询语句 |

Аллиасы для мсф.rar | Msf中alias模块的使用 |

Анонимность для параноиков.txt | 对于隐藏自身的一些建议 |

ДАМП LSASS.txt | 转储LSASS |

Если необходимо отсканить всю сетку одним листом.txt | 使用 adfind 命令扫描整个网络 |

Закреп AnyDesk.txt | 配置AnyDesk远程控制工具 |

Заменяем sorted адфиндера.txt | 创建计划任务 |

КАК ДЕЛАТЬ ПИНГ (СЕТИ).txt | Ping网络 |

КАК ДЕЛАТЬ СОРТЕД СОБРАННОГО АД!!!!.txt | 如何对网络中收到的数据重要程度进行排序 |

КАК И КАКУЮ ИНФУ КАЧАТЬ.txt | 如何以及下载什么信息 |

КАК ПРЫГАТЬ ПО СЕССИЯМ С ПОМОЩЬЮ ПЕЙЛОАД.txt | 如何使用有效负载跳转会话 |

Личная безопасность.txt | 如何在网络中保护个人安全 |

Мануал робота с AD DC.txt | 在有AD DC的环境中如何工作的手册 |

МАНУАЛ.txt | 查看域手册 |

Меняем RDP порт.txt | 更改 RDP 端口 |

ОТКЛЮЧЕНИЕ ДЕФЕНДЕРА ВРУЧНУЮ.txt | 手动禁用系统防御手段 |

параметр запуска локера на линукс версиях.txt | Linux 版本上的 locker 启动参数 |

ПЕРВОНАЧАЛЬНЫЕ ДЕЙСТВИЯ.txt | 初始化步骤 |

по отключению дефендера.txt | 禁用defender |

ПОВИЩЕНИЯ ПРИВИЛЕГИЙ.txt | GitHub地址,提升权限 |

поднятие прав (дефолт).txt | 权利提升(默认) |

Получение доступа к серверу с бекапами Shadow Protect SPX (StorageCraft).txt | 使用 Shadow Protect SPX (StorageCraft) 备份访问服务器 |

ПРОСТАВЛЕНИЕ.txt | 收集域信息 |

Рабочая станция на работу через Tor сетїь.txt | 通过 Tor 网络工作 |

Рабочий скрипт создания V*P*S сервера для тестирования на проникноваение от A до Z.txt | 用于创建 V*P*S 服务器以进行从 A 到 Z 渗透测试的工作脚本 |

Сайт создание батникоd.txt | http://tobbot.com/data/在线数据转换 |

Скрипт для sorted .rar | 收集ad_computers、ad_users的脚本 |

СМБ АВТОБРУТ.txt | SMB爆破说明 |

СНЯТИЕ-AD.rar | 移除AD |

Список ТГ форумов, много интересного.txt | TG论坛列表 |

Установка метасплойт на впс.txt | 在 V*P*S 上安装 metasploit |

хантинг админов, прошу ознакомиться, очень полезно!!.txt | 狩猎管理员,请阅读,非常有用!!(发现管理员账户) |

Эксплуатация CVE-2020-1472 Zerologon в Cobalt Strike.txt | 在Cobalt Strike上使用 CVE‐2020‐1472 Zerologon 漏洞攻击模块 |

это установка армитажа. ставится поверх Metasploit | 在 Metasploit 上安装 armitage |

其中该推荐手册在内网横向移动中使用的攻击手法,在下一部分进行分析。

在黑客论坛中,该泄露用户还爆料其拥有更多的Conti攻击目标及代码,还有更多的对抗AV的手法并未泄露出来。可见此次泄露的只是Conti攻击活动中的一部分资料。目前该用户在黑客论坛已被封禁,无法发表更多的言论及资料。

六、攻击手法

6.1 外部攻击

Conti勒索软件主要采用Windows远程桌面协议(RDP)爆破和Microsoft Word宏进行入侵。同时,在微步情报局捕获到的部分历史攻击事件中,也曾发现其使用漏洞进行攻击的记录,如CVE-2018-13379和CVE-2018-13374等。当用户点击钓鱼邮件或漏洞被触发后,失陷主机执行一个 PowerShell脚本并启动 Cobalt Strike或者Trickbot/Emotet/BazarLoader等恶意软件。攻击者可以通过这些工具远程访问受感染的机器及其网络。

6.2内网纵横

通过上面的攻击到达受害者的PC主机后,根据泄露的作战手册可以大概推测出Conti的内网攻击途径大致如下:

- Method1:初始探测

主要包含以下方面:

利用搜索引擎搜索目标企业收入状况(猜测该行为可决定勒索金额的大小)、“我是谁”、“我在哪”、权限、域信息、域中PC数量等信息探测。

- Method2:拿下共享目录

本阶段中用到了渗透工具PowerView中的Invoke-ShareFinder方法。

Invoke-ShareFinder 在攻防对抗中是红队人员从共享文件中挖掘敏感信息常用的收集信息手法,从中或许可以找到密码本、员工目录、薪酬信息、网络架构等信息,这些大多是由于共享文件权限设置不合理导致的。该方法可以帮攻击者快速找到系统当前用户可以访问的共享目录。

在获得可访问的共享访问目录中,Conti攻击者感兴趣的内容一般为:金融、会计/财务信息、资产、客户、项目。

根据作战手册,建议攻击者将获取到的有用信息保存在C:\ProgramData\sh.txt(shda.txt)中。

- Method3:Kerberoast 攻击

Kerberoasting 是域渗透中经常使用的一项技术,是通过爆破TGS-REP 实现,在TGS_REP的过程中用户将会收到由目标服务实例的NTLM Hash加密生成的TGS(service ticket),加密算法为RC4-HMAC,如果获得这个TGS,我们可以尝试穷举口令,模拟加密过程,进行破解。

此阶段Conti运营商给出了2种攻击方法:

方法1:

利用 Empire 框架下的Invoke-Kerberoast.ps1脚本工具。

Empire是一款强大的后渗透框架,该框架提供加密安全的通信和灵活的架构,无需 powershell.exe 即可运行 PowerShell 代理的功能、从键盘记录器到 Mimikatz 的可快速部署的后开发模块,以及用于逃避网络检测的自适应通信,所有这些都包含在一个以可用性为中心的框架中。其中Invoke-Kerberoast.ps1可以直接导出 Hashcat 格式的票据。

方法2:

使用Rubeus框架下kerberoast模块。

Rubeus是一个用于在流量和主机级别上操控 Kerberos 各种组件的工具,它大量改编自Benjamin Delpy的Kekeo项目(MimiKatz的作者)和Vincent LE TOUX的MakeMeEnterpriseAdmin项目。Rubeus里面的kerberoast支持对所有用户或者特定用户执行kerberoasting操作,其原理在于先用LDAP查询于内的spn,再通过发送TGS包,然后直接打印出能使用 hashcat 或 john 爆破的Hash。

在此阶段,攻击者将会获得PC的Hash,最后使用相关工具对此Hash进行爆破。

- Method4:ZeroLogon漏洞攻击

利用Mimikatz提取密码和通过zerologon漏洞攻击域控服务器。

Mimikatz是Windows下的密码提取神器,可以从内存中提取明文密码、哈希、PIN 码和 kerberos 票据。Mimikatz还可以执行哈希传递、票据传递或构建黄金票据。

ZeroLogon(CVE-2020-1472)是近年来Windows上一个重量级的漏洞,通过该漏洞,攻击者只需能够访问域控的445端口,在无需任何凭据的情况下(可以在域外)能拿到域管的权限。该漏洞的产生来源于Netlogon协议认证的加密模块存在缺陷,导致攻击者可以在没有凭证的情况情况下通过认证。该漏洞的最稳定利用是调用netlogon中RPC函数NetrServerPasswordSet2来重置域控的密码,从而以域控的身份进行Dcsync获取域管权限。

Mimikatz在20200918版本支持通过zerologon漏洞攻击域控服务器。

同时,运营商还提供了CS木马的.cna插件版本,可以在CobaltStrike上执行该攻击。

- Method5:检查域/组策略文件中保存的密码

执行二进制文件“/home/user/work/Net-GPPPassword.exe”获取域/组策略文件中保存的密码,该工具在本次泄露档案中并未发现。

当分发组策略时,会在域的SYSVOL目录下生成一个gpp配置的xml文件,如果在配置组策略时填入了密码,则其中会存在加密过的账号密码。这些密码,往往都是管理员的密码。

其中xml中的密码是经过AES加密的,密钥已被微软公开:

https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-gppref/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be?redirectedfrom=MSDN

可以使用相关脚本进行解密,如:

https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Exfiltration/Get-GPPPassword.ps1

域用户登录脚本存在目录也会存在敏感文件:

\\domain\Netlogon

- Method6:SMB密码爆破

攻击者首先使用命令收集域管理员列表:

shell net group "domain admins" /dom

将获取到的数据写入 C:\ProgramData\admins.txt 文件,并获取有关域帐户阻止策略的信息(防止暴力破解):

shell net accounts /dom

在本阶段的攻击中,执行爆破的密码字典来自:

- 从 CharpChrome 浏览器转储的密码;

- 不使用安全措施保护密码的人;

- Mimikatz提取并破解的密码等。

如果字典数量过少,Conti运营商还提供一些他们在企业环境中最常遇到的弱口令列表:

Password1

Hello123

password

Welcome1

banco@1

training

Password123

job12345

spring

food1234

运营商还建议使用基于季节和年份的密码列表(因为密码一般3月一换),例如,2020 年 8 月,攻击者创建了一个列表,内容如下:

June2020

July2020

August20

August2020

Summer20

Summer2020

June2020!

July2020!

August20!

August2020!

Summer20!

Summer2020!

以上密码都符合安全标准,即包含大小写字母、数字、特殊字符等。

- Method7:PrintNightmare漏洞攻击

PrintNightmare,漏洞代号CVE-2021-34527,是Windows Print Spooler 服务中的一个关键缺陷。当 Windows Print Spooler 服务不正确地执行特权文件操作时,便存在远程执行代码漏洞风险。成功利用此漏洞的攻击者可以使用 SYSTEM 权限运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。

运营商提供攻击代码:https://github.com/calebstewart/CVE-2021-1675

使用命令行powershell Invoke-Nightmare -NewUser "HACKER" -NewPassword "FUCKER" -DriverName "Xeroxxx"来创建管理员账号。

- Method8:ms17_010漏洞攻击

ms17_010即NSA武器库中的永恒之蓝漏洞,是一个基于SMB服务展现出来的漏洞,此漏洞利用445端口执行,原本是作为局域网共享使用的一个端口,但恶意人员可以利用此端口偷偷的执行共享服务或者其他命令执行操作。

Windows XP 和 2003 没有 ms17_010 补丁,Windows 7、8、10、2008、2012、2016 等系统可能未打补丁,因此容易受到攻击。

在此攻击中,攻击者使用Metasploit来验证该漏洞并进行攻击。

- Method9:扫描路由器

Router Scan 是一款路由器安全测试工具,它是由俄国的一位安全测试人员所开发的。据一些使用者说,这是一个最容易使用,效果最好的,功能最全面的一个工具,成功率可以达到90%,非常适合新手和脚本小子使用。

目前支持的品牌路由器有:@irLAN、3Com、AirTies、AnyData、AnyGate、ASUS、Belkin、C-motech、Cisco、Conel、D-Link、DrayTek、ECI、EDIMAX、Gigabyte、GlobespanVirata、Huawei、Intercross、LevelOne、Motorola Mobility、NETGEAR、Netis、NeoPort、PacketFront、Pozitron、SI2000、Seowon Intech、SerComm、Tenda、Thomson、TOTOLINK、TP-LINK、TRENDnet、Upvel、Verizon、Vertex Wireless、ZTE、ZyXEL。除了少数几个国内的路由器品牌不支持以外,市面上90%的路由器品牌都已包括在内。

通过扫描路由器,我们可以从结果中得出以下信息:1、开放端口;2、登陆用户名和密码;3、路由器名称或品牌型号信息;4、无线信号名称(SSID);5、无线连接密码(KEY);6、无线加密方式;7、PIN码;8、内网IP等有价值的信息。

- Method10:固定/持久化操作

此阶段主要为安装远程控制软件,包含:

AnyDesk和Atera远程控制软件;

使用脚本在AnyDesk官网下载该远程控制软件,安装指导路径为C:\ProgramData\AnyDesk.exe,实现后续的远程控制。

- Method11:最后的侦察

- 复制PC的Shadow 卷轴副本文件,并使用7z打包成加密压缩包(经过加密打包后,即使有行为记录,也只会记录拖取文件的行为,而不会提示系统敏感文件)。

- 搜索备份 (Backup) 和 NAS (NetScan)。使用NetScan工具可以快速找到NAS\Backup,并将返回主机名、开放端口、组/域成员、总磁盘空间、可用共享、设备制造商、PC/服务器角色。

- 在前期侦察阶段获取到的域用户列表中查找高价值的用户。对于黑客而言,攻击具有管理员权限的用户具有更高的价值。例如具有岗位名称的用户名:工程师\系统管理员\支持\业务顾问、IT管理\LAN 工程的Group。但不清楚岗位的用户名,攻击者推荐使用领英网站进行搜索,以确定是否为高价值用户。

6.3 数据上传

- Step1:创建Mega云盘

MEGA云盘官方版软件是一款国外的在线云盘软件,和国内的云盘功能一样,拥有多达50GB的免费存储空间的网盘同步工具(Conti运营商推荐订阅2TB的空间),可将数据上传保存,并且软件能够支持从PC到云中的任何文件夹同步。同时MEGA云盘官方版还支持选择性的文件夹同步,界面设计的更加人性化。

- Step2:使用rclone 程序克隆数据

Rclone 是一个命令行程序,用于管理云存储上的文件。它是云供应商 Web 存储界面的功能丰富的替代品。超过 40 种云存储产品支持 rclone,包括 S3 对象存储、企业和消费者文件存储服务以及标准传输协议。它具有与 unix 命令 rsync、cp、mv、mount、ls、ncdu、tree、rm 和 cat 等价的强大云。有用户称 rclone 为“云存储的瑞士军*刀”和“技术与魔法无二”。

- Step3:筛选要上传的数据

这里由Conti运营商给出的推荐关键字如下:

cyber

policy

insurance

endorsement

supplementary

underwriting

terms

bank

2020

2021

Statement

七、样本分析

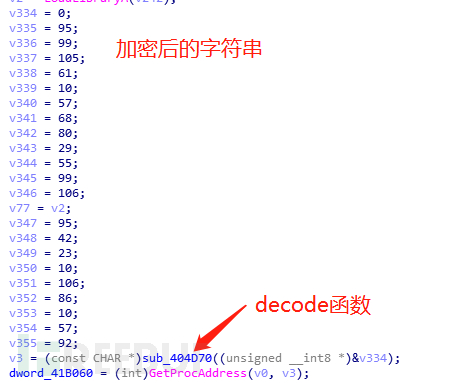

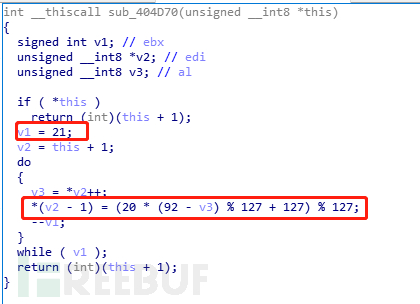

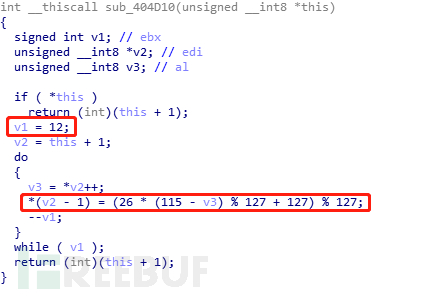

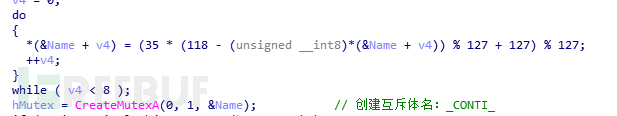

Conti无论是API还是调用的CMD命令,都采用其独特的字符串编码算法,该编码应用于恶意软件使用的几乎所有字符串文本。

其每个字符串的decode算法都存在细微差别:

字符串①

字符串①

字符串②

创建互斥体极具特点:_CONTI_

通过删除系统副本以及net stop相关服务,降低系统安全性以及防止系统恢复。

通过勒索病毒常用的vssadmin命令删除系统副本:

vssadmin Delete Shadows /all /quie |

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB |

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded |

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB |

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded |

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB |

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded |

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB |

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded |

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB |

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded |

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB |

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded |

此外,Conti勒索软件还执行net stop命令停止指定的Windows服务,该命令多达160个,以下为个别示例:

net stop “Acronis VSS Provider” /y |

net stop “Enterprise Client Service” /y |

net stop “SQLsafe Backup Service” /y |

net stop “SQLsafe Filter Service” /y |

net stop “Veeam Backup Catalog Data Service” /y |

Conti维护一个文件列表,在遍历加密文件时,将对该列表内的格式文件选择跳过,以维持系统的完整运行。

排除的文件夹 | 排除的后缀名 |

tmp | EXE |

Application Data | DLL |

temp | LNK |

$Recycle Bin | SYS |

System Volume Information | |

Program Files (x86) | |

Windows | |

winnt | |

AppData | |

thumb | |

$RECYCLE BIN | |

Program Files | |

Boot |

一旦系统准备就绪,Conti 勒索软件将开始遍历每个文件夹、创建赎金票据和加密文件并添加“ .CONTI ”的文件扩展名的。

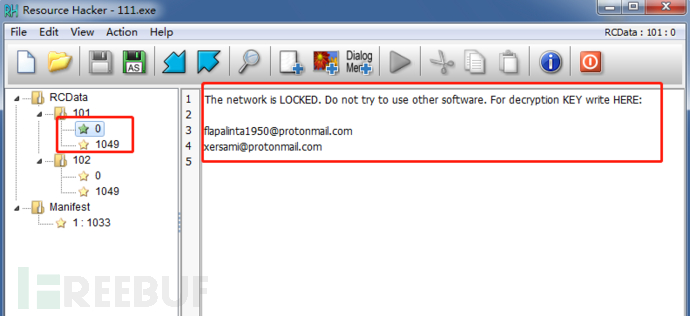

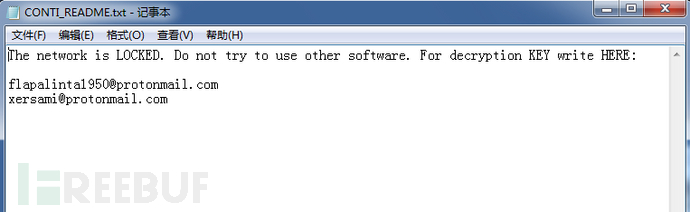

Conti的勒索文本信息储存在PE文件资源节当中。

已知赎金文件名CONTI.txt、R3ADM3.txt、readme.txt和CONTI_README.txt。

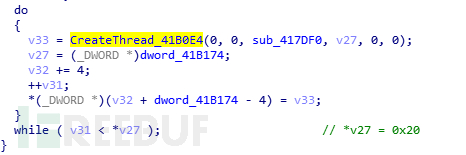

加密方法采用AES-256 + ChaCha 的变形。然而,其加密方式上有着在其他勒索软件中没有的特征,其开启了32个线程执行加密操作。安全研究表示,Conti 勒索软件之所以脱颖而出,是因为它使用了大量并发线程(即32个),这导致“与许多其他勒索系列相比,加密速度更快”。

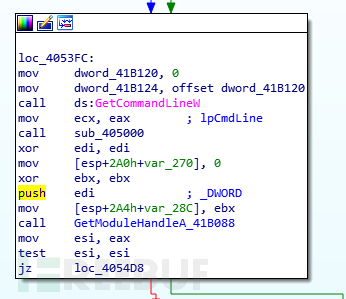

Conti勒索软件除了对本地文件进行加密外,还支持在启动勒索软件时,指定其启动命令行,通过该命令行参数引导它加密本地硬盘驱动器或网络共享文件,甚至是特定的、有针对性的 IP 地址。

Linux 版本上的 Locker 启动参数:

参数 | 示例 | 作用 |

--path | ./encryptor --path /path | 使用此参数时,locker 将对指定路径中的文件进行加密。没有必需的参数将不会锁定任何文件。 |

--prockiller | ./encryptor --path /path --prockiller | 结束所有干扰勒索文件打开的进程。 |

--log | ./encryptor --path /path --log /root/log.txt | 记录所有操作和错误信息。 |

--vmkiller(仅限 Esxi) | ./encryptor --path /path --vmkiller | 关闭所有虚拟机。 |

--vmlist(仅限 Esxi) | ./encryptor --path /path --vmkiller --vmlist /tmp/list.txt | 指定一个包含不应关闭的虚拟机列表的文件。 |

--detach | ./encryptor --path /path --detach | 从终端分离进程。 |

Windows 版本上的 Locker 启动参数:

参数 | 示例 | 作用 |

-nolan | Locker.exe -nolan | 默认情况下应用,可加密本地+局域网。 |

-nolocal | Locker.exe -nolocal | 仅加密映射的网络驱动器。 |

-fast | Locker.exe -fast | 快速加密模式,不终止占用文件和删除卷影副本的进程。 |

-full | Locker.exe -full | 锁定一切!PC上全部数据进行破坏性加密。 |

-path "\\ip" | Locker.exe -path "\\ip" | 对指定路径进行加密 |

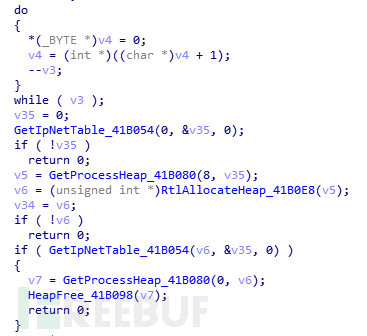

使用GetIpNetTable()API调用从本地系统检索ARP缓存。返回计算机最近与之通信的局域网IP列表,该API作用等同于运行“ arp -a”命令。

随后使用NetShareEnum () API 扫描这些主机,以确定它们是否具有开放的 SMB 网络共享。如果是,则会检查这些共享以查找要加密的文件。

附录

Conti常用漏洞:

漏洞 | 详情 |

CVE-2018-13379 | 是SSL VPN中的一个目录遍历漏洞,该漏洞源于网络系统或产品未能正确地过滤资源或文件路径中的特殊元素,导致攻击者可利用该漏洞访问受限目录之外的文件。 |

CVE-2018-13374 | Fortinet FortiOS 中的不当访问控制允许攻击者通过将 LDAP 服务器连接测试请求指向恶意 LDAP 服务器而不是配置的服务器来获取在 FortiGate 中配置的 LDAP 服务器登录凭据。 |

ZeroLogon(CVE-2020-1472) | 是近年来Windows上一个重量级的漏洞,通过该漏洞,攻击者只需能够访问域控的445端口,在无需任何凭据的情况下(可以在域外)能拿到域管的权限。该漏洞的产生来源于Netlogon协议认证的加密模块存在缺陷,导致攻击者可以在没有凭证的情况情况下通过认证。该漏洞的最稳定利用是调用netlogon中RPC函数NetrServerPasswordSet2来重置域控的密码,从而以域控的身份进行Dcsync获取域管权限。 |

PrintNightmare(CVE-2021-34527) | 是Windows Print Spooler 服务中的一个关键缺陷。当 Windows Print Spooler 服务不正确地执行特权文件操作时,存在远程执行代码漏洞风险。成功利用此漏洞的攻击者可以使用 SYSTEM 权限运行任意代码。然后攻击者可以安装程序;查看、更改或删除数据;或创建具有完全用户权限的新帐户。 |

ms17_010(永恒之蓝) | 是一个基于SMB服务展现出来的漏洞,此漏洞利用445端口执行,原本是作为局域网共享使用的一个端口,但恶意人员可以利用此端口偷偷的执行共享服务或者其他命令执行操作。 |

Conti常用后渗透工具:

工具 | 介绍 |

CobaltStrike | Cobalt Strike 创建于2012年,是最早的公共红队指挥和控制框架之一。是渗透测试中不可缺少的利器,其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。 |

Metasploit | Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程,团队合作,在Metasploit和综合报告提出了他们的发现。 |

PowerView | PowerView是由Will Schroeder开发的PowerShell脚本,属于PowerSploit框架和Empire的一部分。该脚本完全依赖于PowerShell和WMI(Windows Management Instrumentation)查询。支持以下功能:在目标主机执行代码、在目标主机创建或修改脚本代码、持久性控制、发现杀软特征、在目标主机进行信息收集、蓝屏等破坏性脚本、提权、以目标主机为跳板进行内网信息侦察等。 |

Empire | 是一款强大的后渗透框架,该框架提供加密安全的通信和灵活的架构,无需 powershell.exe 即可运行 PowerShell 代理的功能、从键盘记录器到 Mimikatz 的可快速部署的后开发模块,以及用于逃避网络检测的自适应通信,所有这些都包含在一个以可用性为中心的框架中。 |

Rubeus | 是一个用于在流量和主机级别上操控 Kerberos 各种组件的工具,它大量改编自Benjamin Delpy的Kekeo项目(MimiKatz的作者)和Vincent LE TOUX的MakeMeEnterpriseAdmin项目。 |

Invoke-SMBAutoBrute.ps1 | 密码爆破工具 |

Router Scan | 是一款路由器安全测试工具,它是由俄国的一位安全测试人员所开发的,据一些使用者说,这是一个最容易使用,效果最好的,功能最全面的一个工具,成功率可以达到90%,非常适合新手和脚本小子使用。 |

AnyDesk | AnyDesk 是一款号称速度最快的免费远程连接/远程桌面控制软件,据说是前 TeamViewer 开发小组人员自立门户的产品,它拥有先进的视频压缩技术 DeskRT, 可以轻松穿透防火土啬/路由器。 |

Atera | 为 MSP 和 IT 专业人员设计的精美简单的远程监控和管理软件。 |

NetScan | 扫描本地局域网设备,并将返回主机名、开放端口、组/域成员、总磁盘空间、可用共享、设备制造商、PC/服务器角色。 |

rclone | 是一个命令行程序,用于管理云存储上的文件。它是云供应商 Web 存储界面的功能丰富的替代品。超过 40 种云存储产品支持 rclone,包括 S3 对象存储、企业和消费者文件存储服务以及标准传输协议。 |

PowerUpSQL | PowerUpSQL 模块包括支持 SQL Server 发现、常见弱配置审计和大规模特权升级的功能。它旨在用于内部渗透测试和红队活动。但是,PowerUpSQL 还包括许多功能,管理员可以使用这些功能快速清点其 ADS 域中的 SQL Server。 |

ProxifierPE | Socket5代理客户端。 |

ngrok | 内网穿透工具,是一个反向代理,通过在公共的端点和本地运行的 Web 服务器之间建立一个安全的通道。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放。 |

Adfind | 域查询工具。 |

ShadowProtect | 可以创建一个整个系统包括操作系统,应用软件,私人设置和数据在内的自动化在线备份。 |

Conti常用对抗AV工具:

工具 | 介绍 |

Bitdefender_2019_Uninstall_Tool | 比特梵德杀软卸载工具。 |

gmer | 进程管理,软件功能类似于冰刃,但不会被驱动防火墙拦截。 可以杀死系统核心进程。 |

PCHunter*32/64 | 系统管理工具。 |

PowerTool32/64 | PowerTool 一款免费强大的进程管理器,支持进程强制结束,可以Unlock占用文件的进程,查看文件/文件夹被占用的情况,内核模块和驱动的查看和管理,进程模块的内存的dump等功能。 |