国内外最新研究数据显示,近期针对企业和组织的勒索攻击正在不断上升。安全研究人员和安全厂商对勒索软件的长期分析和研究、以及安全软件/网关设备对勒索软件拦截率的提升,导致无差别恶意勒索的利润持续走低,也倒逼攻击者进行了技战法和攻击思路的调整。包括弱化无差别的攻击&勒索,转向持续的、复杂的技术投入,挑选拥有重要数据和高支付能力的组织和企业进行攻击,通过较高的支付成功率达成高额赎金的获取。

新华三安全攻防实验室威胁情报与运营团队,持续跟踪2021年发生的热门勒索事件,并针对各大典型勒索家族输出了分析报告(链接见文末)。

本篇旨在之前分析报告的基础上,进一步结合2021年上半年勒索攻击全球活动趋势,以及攻击手段输出ATT&CK技术战法分析,并统计上半年“针对性”勒索事件影响的行业变化趋势。具体报告如下。

1. 2021上半年针对性勒索攻击事件参考

2021年上半年,针对性勒索攻击事件频发,受害者中不乏一些全球知名的厂商和机构。上半年已公开的攻击事件数量就达到1200起左右,仅半年就接近了2020全年约1400起公开勒索攻击事件。勒索攻击不仅会对受害者造成经济上的损失和数据的破坏/泄露,还可能造成严重的社会负面影响,如:

2月,制作了知名游戏《巫师3》和《赛博朋克2077》的游戏厂商CD Projekt Red遭勒索攻击未支付赎金后,攻击者公然在暗网中拍卖源码数据。

2月,韩国汽车厂商起亚和现代位于美国的公司被攻击,该攻击导致公司IT中断,影响了汽车销售,车主用来操作车辆的应用程序被迫离线无法使用,攻击者索要2000万美元的赎金。

3月20日,全球知名PC制造商宏碁遭受REvil勒索组织攻击,勒索赎金高达5000万美元。

4月27日,美国华盛顿大都会警局遭受Babuk勒索组织攻击,泄露大量敏感的身份信息。

5月7日,美国 Colonial Pipeline 公司遭到DarkSide勒索组织攻击,导致其业务受到严重影响,17个州进入紧急状态。

5月中旬,全球最大的保险公司之一安盛(AXA)集团位于亚洲的分支机构遭到了勒索软件攻击,有3TB的敏感数据被窃取,并且攻击者还对安盛的全球网站进行了DDoS攻击,导致一段时间内无法访问。

5月31日,全球最大肉类加工厂JBS遭受REvil勒索组织攻击,支付赎金达到1100万美元。

6月3日,马萨诸塞州最大的渡轮服务公司遭受勒索软件攻击,导致售票和预订系统中断。

7月2日,Kaseya公司被REvil勒索组织攻击,攻击者利用0day漏洞入侵的服务器发动供应链攻击,推送携带勒索软件恶意更新,受影响的公司高达上千家,勒索赎金规模高达7000万美元。

2. 2021上半年活跃勒索组织

为了对这些有着复杂网络环境的企业和组织进行针对性的勒索攻击活动,攻击者在目标的选择上必然更加精准,入侵技术和手段也必然更加复杂。为了提高高额赎金的支付成功率,向受害者采取的施压手段也需要多样化。这样复杂的攻击活动,个别攻击者很难实施,所以大都是团伙作案。部分攻击者在网上招募攻击团队,或是向其他攻击者购买网络访问权限来实施攻击。

勒索攻击甚至衍生出了RaaS(Ransomeware as a Service,勒索软件即服务)这样的“商业模式”,他们将勒索软件相关技术打包成服务进行销售,让没有相关技术和知识的人,也能参与到这样“大型”的犯罪活动中来。

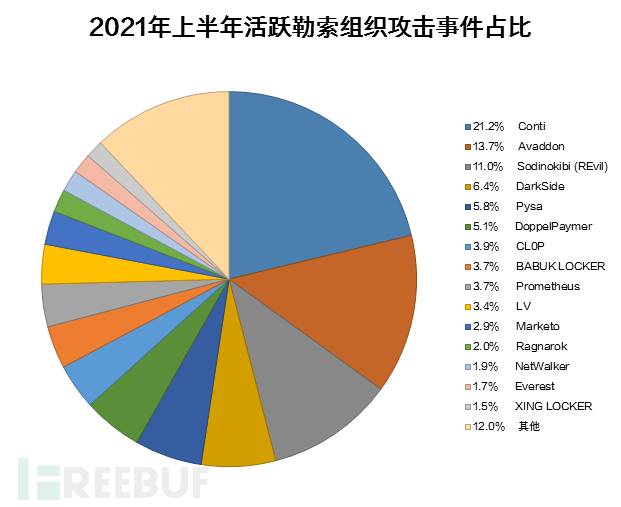

针对性勒索攻击发展迅速,模式也越发成熟,受勒索攻击的企业和组织数量也持续上升。通过对2021年上半年约40个勒索组织关联的1200起左右的公开攻击事件进行统计,发现Conti、Avaddon、REvil和DarkSide勒索组织占据了超过几乎一半的“市场份额”。

不过,Avaddon和DarkSide受到执法机构的打击等事件影响,目前已经停止了运营,REvil的基础设施和网站在7月初也开始无法访问。此外,上半年活跃的勒索攻击组织中也不乏一些新晋组织的身影,如2021年初才出现的Babuk组织,仅仅半年时间就完成了从诞生到壮大的过程,在很短的时间内就攻击了数十个目标。

新华三安全攻防实验室持续关注和研究勒索组织,其中在2021年上半年较为活跃的勒索组织情况如下:

Clop

Clop使用的勒索软件大约在2019年的2月份首次被观测到,属于 CryptoMix 勒索软件的新变种,并使用clop相关后缀加密文件来勒索目标。

Clop勒索软件背后的攻击者宣称,他们的目标是企业而不是终端用户。 2020年3月,Clop勒索软件团伙首次在暗网中启用了一个泄露站点,用于发布受害者信息以便实施双重勒索攻击。站点发布一年多来,勒索团伙一直活跃,泄露站点当中的受害者数量不断增加。

2020年,该团伙入侵了德国第二大技术公司Software AG,勒索逾 2000 万美元,创造了2020年前最高赎金记录,进而被广泛关注;除此之外,2020年内,该组织长期潜伏,窃取了韩国E-Land Retail公司服务器上存储的200万用户信用卡数据,造成了严重的数据泄露。

进入2021年后,Clop勒索组织变得愈加活跃起来,一举成为最活跃的勒索组织之一。今年2月开始,与Clop相关的威胁组织利用Accellion FTA(File Transfer Appliance,文件传输应用)漏洞(CVE-2021-27101等)展开攻击,成功入侵目标用户后窃取了数据并勒索受害目标,涵盖了许多重要行业。

DarkSide

DarkSide出现于2020年8月,其前身可能是"REvil"。该组织初期采用传统的勒索模式,后续逐渐发展为RaaS模式。

该组织在攻击前会精心挑选目标,选择有能力支付赎金的目标下手,针对性制定攻击载荷,其官网声明了不攻击医院、临终安养院、葬礼服务公司、学校、非营利组织和政府机构等。勒索软件执行时会避开独联体国家。该组织的入侵方式有:漏洞利用、购买RDP凭证、电子邮件和网站钓鱼攻击。

DarkSide组织试图将自身打造为一个专业公司形象:在官网发布声明、接受记者采访、公开更新内容以吸引更多的合作伙伴等。在2021年4月推出的2.0功能更新中声明加密速度快,加解密流程自动化程度更高,还会提供DDoS功能,这无疑为自己在勒索领域争取了更多的“市场份额”。

截至2021年5月,仅仅9个月的时间,DarkSide通过勒索已经获取超过9000万美元的比特币,在其多重手段的威胁下,约47%的受害者支付了赎金。

REvil/Sodinokibi

REvil(又称Sodinokibi)勒索组织首次出现于2019年4月,一直活跃至今,是犯案数量最多的勒索组织之一。其被认为是曾经最臭名昭著的勒索组织GandCrab的“接班人”,而GandCrab于2019年6月解散。

REvil采用成熟的RaaS运营模式,积极招募合作伙伴来分发勒索软件,其要求合作伙伴母语必须为俄语,且有一定的网络入侵经验。该组织常见的入侵手段有漏洞利用、钓鱼攻击、RDP暴力破解,供应链攻击等。REvil通常以全球范围内大中型企业作为勒索目标,避开独联体国家,基于目标年收入来制定赎金。曾宣称其2020年勒索收入超1亿美元。

2020年1月,REvil开始采用双重勒索策略,将窃取的数据公开在其名为“The Happy Blog”的暗网数据泄露站点上。2021年3月,REvil为其附属机构提供了一项新服务:发动DDoS攻击,向新闻媒体和受害者的商业伙伴透露相关消息,借此向受害者施压。

Babuk

Babuk是一个2021年1月初才被首次发现的新兴组织,该组织会为每一个受害者更新勒索软件、定制勒索信和提供用于谈判的Tor链接。

在活动初期,该组织无论是在恶意软件的编码上,还是勒索赎金的行为上都显得不够专业。有安全人员指出在最初的勒索软件中存在一定的缺陷,勒索软件作者注意到了这篇分析文章,并根据建议对编码进行了修改。Babuk勒索赎金初始为6到8万美金,远远低于勒索软件在同期勒索赎金的平均水平。这些情况表明Babuk很可能是初入勒索攻击领域,而不是其他“消失”的勒索组织的继任者。

针对最初几个未交付赎金的受害者,Babuk仅通过论坛泄露数据,不过他们很快构建了自己的数据泄露站点。4月底,Babuk宣布他们将放弃加密勒索业务,转而完全投向数据窃取的勒索模式, 数据泄露站点内Babuk也重组更名为Payload Bin,不过目前来看他们纯粹的数据窃取勒索进展并不顺利。

Avaddon

Avaddon组织于2020年6月初首次出现在某国外黑客论坛上,开始为其RaaS运营计划招募合作伙伴。其勒索目标非常广泛,没有行业限制,根据目标的年收入来制定赎金金额。

2020年8月,Avaddon建立了自己的暗网数据泄露站点,用于公开窃取的数据。2021年1月,开始使用DDoS攻击方式给受害者施压。

2021年6月11日,Avaddon宣布关闭运营,并将所有2934个受害者的解密密钥发送给研究人员制作出了免费解密器。在短短的一年时间里,Avaddon频频发起勒索攻击,成为最活跃的勒索组织之一。

Avaddon常用入侵手段包括僵尸网络分发、钓鱼邮件、RDP暴力破解、漏洞利用等。其首次攻击活动就与Phorphiex僵尸网络进行合作,针对全球用户,短时间内分发了大量带有Avaddon勒索软件的恶意垃圾邮件。

DoppelPaymer

DoppelPaymer组织出现于2019年6月,也拼作DopplePaymer,由BitPaymer发展而来。该组织的入侵方式有:搜索引擎广告投放虚假软件攻击、钓鱼邮件攻击、RDP访问。

2020年2月DoppelPaymer建立“Dopple Leaks”站点,用于发布在勒索活动中窃取的文件,给受害者施加压力。其策略是先公布小部分窃取文件证明自己进行了攻击,如果受害者拒绝支付赎金,则将所有窃取文件公布。

作为一个出现较早的勒索组织,DoppelPaymer至今仍然活跃。在出现新的勒索方式时,该组织也及时跟进,以提高攻击的成功率和受害者支付赎金的意愿。另外,该组织创新性地采用社交软件曝光受害者的行为,让受害者承受了更大的压力。DoppelPaymer组织的攻击活动一方面会对公司企业造成经济损失和严重的数据泄露,另一方面还会影响社会活动的正常展开,严重时甚至会威胁人身安全。

Conti

Conti勒索组织首次出现于2020年5月,在2021年众多勒索组织中,是最活跃也最无情的,在出现的一年多时间内,多次攻击医院和紧急医疗服务,严重威胁公众生命安全。在5月中旬针对爱尔兰医疗保健系统的攻击导致受害者IT网络关闭,许多重要医疗系统无法访问。

Conti是利用RaaS模式展开攻击活动的网络勒索犯罪组织之一,他们会从其他攻击者那里购买网络的访问权限,也会从其他的RaaS运营商购买一些基础设施和攻击工具等。该勒索组织采用双重勒索策略,不仅会加密用户文件,还会威胁不支付赎金的受害者将窃取的敏感文件公之于众。

Pysa

Pysa是Mespinoza的变种,Mespinoza于2019年10月首次被发现。最初Mespinoza使用.locked扩展名附加到加密文件中,2019年12月开始转向使用.pysa的扩展名, 因此得名,Pysa代表“Protect Your System Amigo”。

该勒索软件是为数不多同时针对Windows和Linux的勒索软件之一。自发布以来,它的开发人员已多次重写恶意软件,包括.NET、C++和Python版本,不过这些版本的勒索软件中一直存在一些缺陷,可能会在解密过程中损坏数据,因此在使用攻击者提供的解密器时存在发生数据损坏的重大风险。

Pysa背后的RaaS运营商主要针对拥有高价值数据资产的大型组织,初始入侵手段主要包括RDP暴力破解、钓鱼邮件。今年3月,Pysa开始大规模的针对教育、医疗等行业进行攻击,造成了十分严重的负面影响。

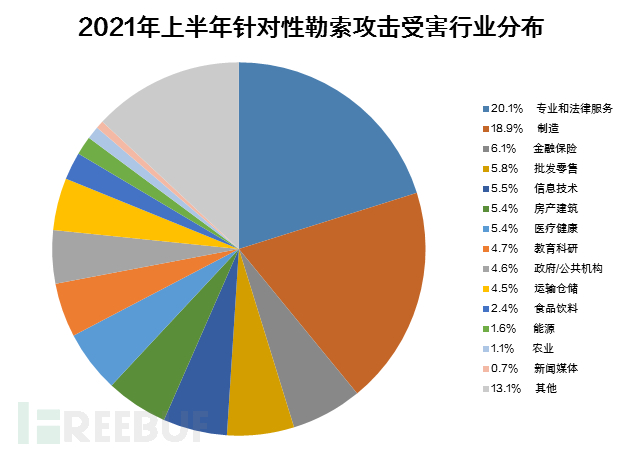

3. 受害目标行业分布统计

这些活跃的勒索组织在目标选择上十分广泛,不过,勒索组织攻击活动也受到利润的驱动,需要估算投入的成本与预期的收入,同时作为犯罪活动,也需要考虑一些风险因素,所以这些勒索组织在目标的选择上也不缺乏针对性。

对2021年上半年中勒索组织进行针对性攻击的已公开受害目标行业进行统计,结果如下:

发现:

专业和法律服务、制造业受到勒索攻击持续走高:

专业和法律服务和制造业在2021年上半年受到攻击整体比例较高,究其原因,是这两个行业的实体数量在所有行业当中的占比较高,暴露给勒索组织的攻击面较广;

另外,很多专业服务公司的规模很小,缺乏专门的IT服务人员,网络结构趋于扁平化,数据备份等安全防护工作并不到位,进一步提高了针对专业和法律服务行业的勒索攻击成功率。

医疗健康,政府机构受攻击情况有所好转:

2021年,部分勒索组织攻击相关事件的社会影响极其恶劣,例如DarkSide勒索组织攻击导致美国油气管道公司重要业务停摆,严重影响社会正常运作;Conti勒索组织攻击爱尔兰卫生服务计算机系统,对卫生和社会护理服务产生严重影响。

在2020年,甚至有勒索软件攻击间接导致病人死亡的事件,公众也对勒索组织深恶痛绝。

这些犯罪行为导致多个勒索组织遭受执法机构高度关注、警告和打击,为了避免由此而带来的风险,DarkSide和Avaddon组织甚至停止运营。

另外一些组织受这些事件影响,声明表示不再攻击医院、公益组织、政府机构等,一方面是为了减少执法部门的注意,避免受高度关注而遭受打击,另一方面可能是为了降低因攻击紧急医疗服务等重要民生行业而导致公众的高度厌恶。

其中,Babuk勒索组织就声明不会攻击医院、非盈利性组织、学校和小企业;REvil也因为DarkSide攻击美油气管道公司而造成严重后果的事件,宣布会严格审查其附属机构的攻击目标。

相比于行业,勒索攻击组织也注重目标的规模,这意味一些拥有大型网络的企业面临着较高的被攻击的风险。

4. 勒索技术手段趋势分析

在针对目标进行攻击手法上,今年上半年RDP弱口令、钓鱼和漏洞利用仍是勒索软件的主要入侵手段。特别是从去年开始,由于新冠持续流行,远程办公需求大幅度增加,勒索软件攻击者通过脆弱的VPN凭据进入企业内部网络的风险也大大增加。

各种未修补的漏洞和0day漏洞也是企业网被突破的罪魁祸首。Babuk勒索组织今年就在论坛上公然收购VPN 0day漏洞,意图借此入侵更多数量的受害者。值得注意的是,多个新披露的漏洞被勒索攻击者加入武器库,相当数量的受害者受此影响:

Accellion FTA漏洞被Clop组织利用,入侵了数十名受害者的服务器,窃取了大量的文件数据进行勒索, Clop也因此一跃成为最活跃的勒索组织之一。

QLocker勒索软件仅仅利用未修复漏洞的QNAP NAS(Network Attached Storage,网络附属存储)设备,一个月时间勒索赎金就达到35万美元,受害者数量达到数百名。

微软 Exchange Proxylogon漏洞(CVE-2021-26855等)自披露以来,被多个恶意加密软件利用,发动勒索攻击。

为使更多的用户感染勒索软件,攻击者在传播手段上也煞费苦心。REvil首创了一个“巧妙”的攻击方式,通过SEO(Search Engine Optimization,搜索引擎优化)提升恶意链接访问量。SEO借助搜索引擎的运行规则来调整网站,以提高网站在搜索引擎结果上的排序。

至少自2020年底开始,REvil勒索组织就通过向多个被入侵的WordPress网站注入数百页虚假内容来滥用这些网站,提升恶意链接在Google搜索引擎上的排名,一旦受害者访问了该网站,便会被诱导下载Gootloader加载器,用于加载其他恶意程序,包括REvil勒索软件、Gootkit银行木马和Cobalt Strike入侵工具。

当然,部分勒索组织也会招募专业的“暗网”黑客或向其他攻击者购买基础设施、工具等来侵入目标网络,甚至直接购买网络访问权限,根据已经跟踪的勒索组织入侵技术点结合ATT&CK模型进行总结,勒索组织入侵各个阶段最常用的技术手段如下表:

初始化访问 | 外部远程服务 | 钓鱼 | 利用公开漏洞 | ||

执行 | 命令和脚本解释器 | 原生API | 用户执行 | 系统服务 | |

持久化 | 启动或者登录自动执行 | 计划任务 | 有效账户 | ||

权限提升 | 启动或者登录自动执行 | 计划任务 | 有效账户 | 进程注入 | |

防御逃逸 | 去混淆/解码文件或者信息 | 混淆/编码文件或者信息 | 伪装 | 关闭安全工具 | 代码签名 |

获取合法凭据访问 | 爆破 | 操作系统凭据转储 | |||

信息发现 | 账户发现 | 权限组发现 | 域信任信息发现 | 文件和目录发现 | 系统信息发现 |

网络服务扫描 | 网络共享发现 | 系统服务发现 | 进程发现 | ||

横向移动 | 横向工具传递 | 利用远程服务 | 使用替代认证材料 | ||

信息收集 | 归档数据收集 | 本地系统数据 | 网络共享数据 | ||

命令控制 | 应用层协议 | 加密信道 | 数据编码 | 后备信道 | 多级信道 |

入口工具传输 | 远程访问软件 | ||||

渗漏 | 通过web服务渗漏 | 传输数据到云账户 | 数据传输大小限制 | ||

影响 | 为影响而加密数据 | 禁止系统恢复 |

攻击者在目标网络潜伏的最终目的是窃取目标关键数据和加密重要文件,掌握足够筹码以勒索受害者,所以提升网络攻击防护能力、提高人员安全意识,做好数据备份等工作是防范这些攻击的有效方法。

5. “商业模式”演进

勒索攻击重要目标之一就是提高受害者支付赎金的意愿,自从Maze勒索组织开启了窃取用户敏感数据后再加密数据,威胁不支付赎金就公开这些数据的“双重勒索模式”,大量勒索组织也加入其中,Clop、REvil、Babuk等勒索组织是其中的典型。

在这种策略下,受害者即使拥有数据备份,也会因为有机密数据泄露的风险而不得不支付赎金。目前, “双重勒索”模式已经是很多勒索组织的标准配置了,多数勒索组织建立了自己的数据泄露站点以向受害目标施压。

然而,随着攻击策略的继续演变,攻击策略又获得了升级,向三重甚至多重勒索进化。2020年,一家芬兰诊疗机构被攻击,泄露超4万名患者的隐私数据,攻击者不仅要求被攻击方提供赎金,还向部分患者勒索了少量赎金。

进入2021年,这种升级策略发生了新的变化。今年2月,REvil勒索软件运营商宣布,他们将采用DDOS攻击并与新闻媒体和受害者的商业伙伴进行联系,向受害者进行施压以迫使他们支付赎金。DoppelPaymer甚至拥有自己的社交账户,肆意公布受害者的相关消息,损害受害者的商业信誉。

勒索软件及其背后的运营者日益猖獗,如果攻击者手中有更多的筹码,那么就更易撬动赎金规模更上一个台阶,巨大的利益必将驱使勒索软件的运营者对其“商业模式”的不断创新。

6. 值得注意的其他趋势

进入2021年,一些针对性的勒索软件团伙除了技术手段和“商业模式”的变化外,还有一些其他的变化:

更多的勒索组织开始将攻击目标转向云上业务:

勒索软件主要加密平台一直是Windows,但随着云上业务的蓬勃发展,很多企业将自身业务向云上迁移,更多勒索组织将目光转向云上,将自身攻击能力向多平台进行扩展,如今年Babuk、REvil勒索组织就开始着手开发Linux版本的勒索软件,针对EXSI等虚拟化管理平台进行加密。通过多平台的勒索软件,攻击者也可以在部署了NAS等重要软件的Linux系统上展开攻击。

针对性勒索攻击的赎金规模逐渐上升:

在赎金的规模上,2021年上半年也是屡创新高。今年3月底,美国最大的保险公司之一CNA Financial遭受了Phoenix Locker勒索软件攻击,向黑客支付了4000万美元。

同一个月,宏碁也遭到勒索组织REvil攻击,索要赎金更是高达5000万美元,除此之外,REvil在今年的7月2日,攻击了管理服务提供商Kaseya并发动供应链攻击,公然要求支付的赎金竟然高达7000万美元,折合人民币超4.5亿。

然而,在2020年,最高要求的赎金规模为3400万美元,追溯到2019年,最高赎金规模仅1500万美元。根据Coveware一份报告,2021年Q1较2020年Q4平均赎金增加43%,赎金中位数增加59%,这些数据充分的说明了大型企业/组织数据的重要性和保密性。

部分组织由数据加密向纯粹的数据泄漏勒索策略转变:

勒索加密出现了不同于传统RaaS模式的新趋势,今年初,Clop勒索组织就通过FTA文件传输系统漏洞大肆窃取用户敏感数据,不过攻击者并没有加密用户数据,仅凭泄漏的数据就勒索大量的受害者。

虽然这可能是惯用勒索软件加密文件的攻击中的偶然现象,但是已有勒索软件组织宣布完全放弃加密业务转而投向纯粹的数据窃取来进行勒索,正如之前对Babuk的介绍,它正高调的宣传自己在策略上的转变,甚至要将开发的恶意加密软件开源。

引起该转变的部分原因与双重勒索策略的出现原因相重叠:各个企业机构安全意识的提升,在数据备份技术等安全技术的支持下,加密勒索策略有效性降低。

除此之外,恶意加密软件编码可能存在的缺陷会导致无法正确的对受害者的文件进行加密和解密,这会严重的影响勒索组织所谓的“商业信誉”,降低受害者支付赎金的比例。

另一个原因,可能是勒索组织担心加密对数据可用性的破坏会导致严重的社会影响,进而被执法机构更多的关注而遭受毁灭性的打击,距离DarkSide发动对油气管道供应商的加密勒索攻击而导致解散的事件发生时间并不遥远。不过,与加密情况相比,如果仅窃取数据来进行勒索,攻击者可能需要窃取更多或更重要的数据才能掌握足够谈判筹码,未来是否有更多的组织放弃加密业务还未可知。

勒索组织盯上供应商,发动供应链攻击影响巨大:

供应链是商业与经济的命脉,正因如此,近几年网络犯罪团伙和国家级黑客屡次将目标对准“这块肥肉”,发动多起重大供应链攻击事件,例如SolarWinds 供应链攻击事件,曾导致企业竞争优势的丧失和严重的财务风险。

勒索组织对供应链攻击的关注度也一直很高,早在2017年,NotPetya就曾对马士基航运发动供应链攻击,造成全球59个国家的76个港口运营中断。

REvil勒索组织活动期间,多次对MSP供应商发动攻击,今年,更是借助0day攻击入侵Kaseya VSA服务器,发动供应链攻击,向MSP提供商推送携带恶意软件的更新,甚至导致下游的瑞典连锁超市Coop收银系统遭受严重故障,500余家门店被迫关闭,另外有1500多家公司也受到此次事件的影响。

目前,勒索组织发动的供应链攻击时有发生,利用供应链进行攻击产生的破坏力异常惊人,防范此类型的攻击也是企业和组织需要关注的重点。

工业互联网安全值得进一步得到关注:

工业互联网安全是网络和信息安全的重要组成部分,工业互联网大多是与人民群众生活息息相关的重要基础设施,例如石油运输管道、地铁,火车,城市交通、工业生产等领域,是关系到国计民生的重要行业。随着互联网+、物联网、云计算、大数据、人工智能等为代表的新一代信息技术与传统工业生产系统的加速融合,工业互联网打破了传统工业相对封闭可信的制造环境。

而长期的独立与封闭,导致了工控系统中存在很多未被修复和关注的漏洞,其中不乏一些严重的漏洞。由于工业控制系统的重要性,开放带来的信息安全问题也日益严重,甚至被勒索组织列为目标。

美国最大油气管道运营商Colonial受勒索软件攻击被迫关闭了燃料供应链系统,该事件再次为工控数据安全敲响了警钟,受勒索攻击后,多个州进入紧急状态,造成的社会负面影响十分严重。工控系统面临的勒索攻击形式严峻,工业互联网的信息安全问题已引起国家和社会各界的高度重视。

7. 总结

针对性勒索攻击作为企业和大型组织安全的重要威胁之一,已经发展出了高度的组织化和产业化,其造成的不单是经济上的损失和数据的破坏,更损害企业的信誉,影响产业发展,甚至对社会运行和公众的生命财产安全也造成了严重威胁。

恶意攻击者受到利润的驱使,思路也在发生着变化。持续研究不同勒索组织产生和发展过程,掌握勒索犯罪组织整体的动向与趋势,能够帮助我们更好的了解这一网络犯罪“产业”,从而找到更好防范勒索攻击与打击背后犯罪活动组织者的方法。新华三安全攻防实验室将持续关注跟进,并将研究成果及时转换输出。

8. 参考

Ransomware world in 2021: who, how and why, https://securelist.com/ransomware-world-in-2021/102169/

Ransomware Attack Vectors Shift as New Software Vulnerability Exploits Abound, https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

【2021活跃勒索组织追踪】第一期:Clop,新华三大安全

【2021活跃勒索组织追踪】第二期:DarkSide,新华三大安全

【2021活跃勒索组织追踪】第三期:REvil,新华三大安全

【2021活跃勒索组织追踪】第四期:Babuk,新华三大安全

【2021活跃勒索组织追踪】第五期:Avaddon,新华三大安全

【2021活跃勒索组织追踪】第六期:DoppelPaymer,新华三大安全