2021年,勒索病毒威胁再次领跑了年最热门的网络安全话题。据美创安全实验室威胁平台数据统计,2021年1月份截获的勒索病毒攻击事件数量不在少数,勒索病毒形式依旧严峻。

Part 1 1月勒索病毒概述

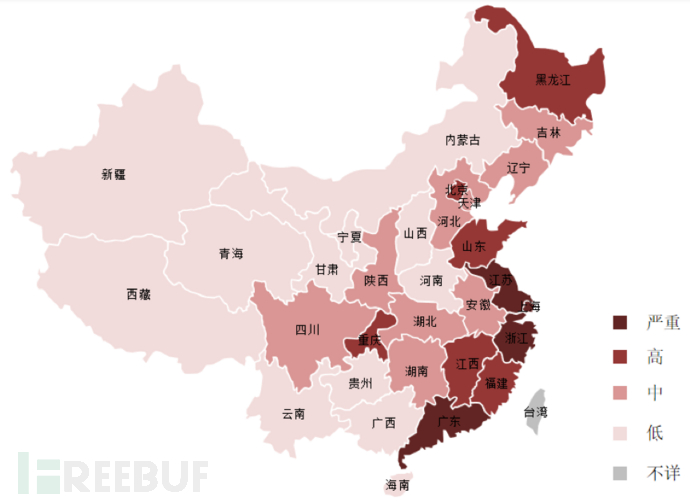

1、受害者地区分布

美创安全实验室威胁平台显示,勒索病毒攻击在地区分布方面,依旧以数字经济发达地区和人口密集地区为主。

图/受害者地区分布

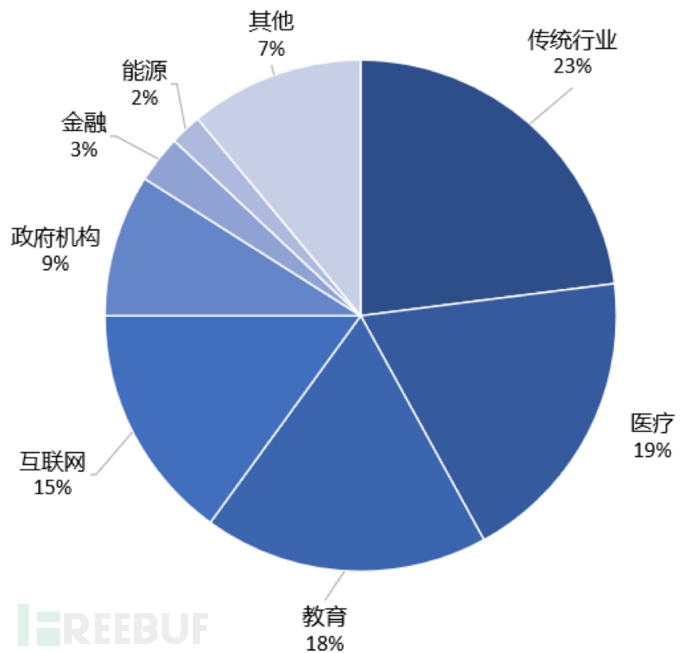

2、勒索病毒影响行业分布

美创安全实验室威胁平台显示,1月份国内受勒索病毒影响的行业排名前三的是传统行业、医疗行业、教育行业。此外,互联网、政府机构、金融、能源也遭到勒索病毒攻击影响。

图/勒索病毒影响行业分布

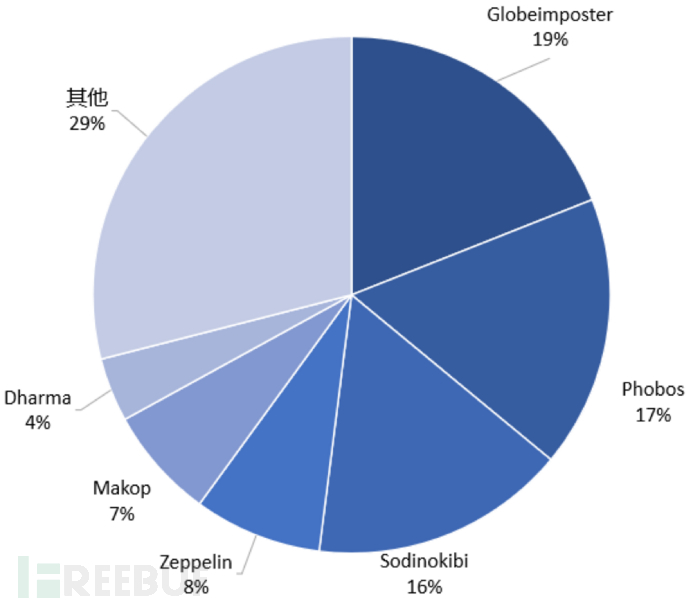

3、勒索病毒家族分布

下图是美创安全实验室对勒索病毒监测后所计算出的1月份勒索病毒家族流行度占比分布图。Globeimposter、Phobos、Sodinokibi三大勒索病毒家族的受害者占比最多。Globeimposter以19%的受害者占比成为1月份最“毒”家族。

图/勒索病毒家族分布

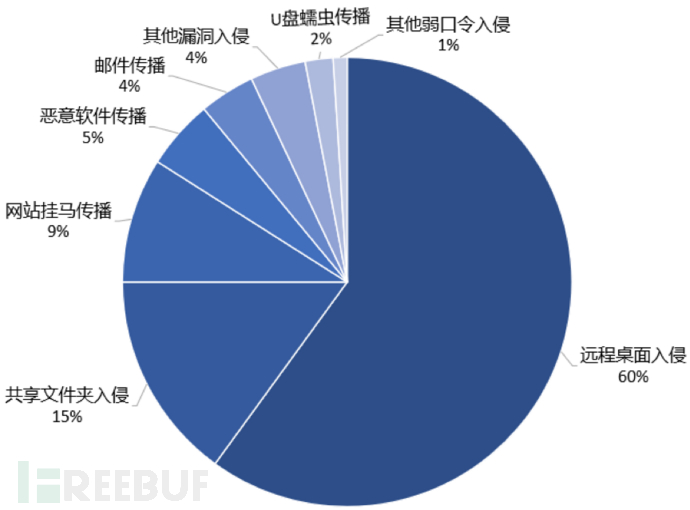

4、勒索病毒传播方式

下图为勒索病毒传播的各种方式的占比情况。可以看出勒索病毒的主要攻击方式依然以远程桌面入侵为主,其次为通过海量的垃圾邮件传播,或利用网站挂马和高危漏洞等方式传播,整体攻击方式呈现多元化的特征。

图/勒索病毒传播方式

Part 2 本月勒索病毒TOP榜

Globeimposter

Globelmposter勒索病毒首次出现在2017年5月,一直处于活跃阶段。该病毒最著名的是“十二主神”和“十二生肖”系列,其加密后的文件扩展名分别为“希腊十二主神+数字”和“十二生肖+数字”的形式。近日,Globelmposter又出了最新变种,加密后缀为“.CXH”系列。GlobeImposter病毒主要通过RDP远程桌面弱口令进行攻击,一旦密码过于简单,被攻击者暴力破解后,攻击者就会将勒索病毒植入,加密机器上的文件。

Phobos

Phobos勒索软件家族从2019年开始在全球流行,并持续更新以致出现了大量变种。该病毒主要通过RDP暴力破解和钓鱼邮件等方式扩散到企业与个人用户中,感染数量持续增长。该勒索病毒使用“RSA+AES”算法加密文件,并在加密后创建两种类型的勒索信,一种为txt格式,另一种为hta格式。

Sodinkokibi

Sodinokibi勒索病毒首次出现于2019年4月底。在Sodinokibi勒索病毒活动的初期,曾通过漏洞利用的手法来进行攻击,被披露的漏洞利用包括Confluence漏洞(CVE-2019-3396)、UAF漏洞(CVE-2018-4878)、Weblogic反序列化漏洞(CVE-2019-2725)等。或许是漏洞利用的目标范围较小,攻击过程较为复杂,从2019年7月份开始,该勒索病毒的攻击手法逐渐演变成较为迅速的RDP爆破。主要攻击过程为,先使用扫描爆破等方式,获取到内网中一台较为薄弱的主机权限,再上传黑客工具包对内网进行扫描爆破或密码抓取,选择重要的服务器和PC进行加密,可谓一台失陷,全网遭殃。

Part 3本月大型勒索事件回顾

1、黑龙江某超市遭遇Sodinokibi勒索病毒攻击

1月11日,黑龙江某超市遭遇勒索病毒攻击,攻击者设法渗透了其IT网络,用恶意软件感染了两台重要服务器。据了解,此次攻击的病毒为Sodinokibi勒索病毒,该病毒会将数据库、文档等重要文件进行加密,严重危害业务安全。

在线点评:

Ø Sodinokibi勒索病毒已经开始效仿Maze勒索病毒,如果受害者不支付赎金,就公开从受害者那里窃取的数据。

Ø Sodinokibi在执行后,除了加密文件外,同时会进行删除源文件、修改系统配置、删除卷影副本、增加后缀名等多种恶意行为。

Ø Sodinokibi勒索病毒的传播途径主要有:

①Web漏洞,曾利用Confluence漏洞(CVE-2019-3396)、UAF漏洞(CVE-2018-4878)、Weblogic反序列化漏洞(CVE-2019-2725);

②带有链接或附件的恶意垃圾邮件或网络钓鱼活动;

③使用RIG漏洞利用工具包传播;

④通过暴力破解获取到远程桌面的密码后手动投毒,并由被攻陷机器作为跳板,攻击其他内网机器。

2、Makop勒索团伙攻击某工程设计公司

1月12日,某工程设计公司遭到勒索病毒攻击,加密了1台数据库服务器。据了解,该服务器上的所有文件被加密,使得文件无法再打开,并将文件扩展名“.makop”附加到每个加密文件中。通过后缀可确定该病毒为Makop勒索病毒,该病毒主要通过恶意邮件进行传播。

在线点评:

Ø Makop勒索病毒出现于2020年1月下旬,目前已知主要通过恶意邮件渠道传播。

Ø Makop勒索病毒使用RSA+AES的方式加密文件。加密时会尝试结束后台应用的进程,以独占文件完成加密;排除部分加密白名单文件不加密;病毒会尝试加密有写权限的网络共享文件;加密结束后,会删除系统卷影信息,以防止用户通过文件恢复功能找回文件。

3、某金属制品企业成Zeppelin勒索病毒受害者

1月21日,某金属制品生产企业遭到Zeppelin勒索病毒攻击。该攻击导致企业内部多台服务器被感染。Zeppelin勒索病毒通过多种方式进行传播,一旦成功入侵服务器,便会释放病毒程序,加密服务器中的重要文件,并将由字母或数字组成的文件扩展名附加到每个被加密文件中,例如“.172-7FC-7C2”。Zeppelin勒索病毒还具有超高的可配置性,可以部署为.dll或.exe文件,也可以封装进PowerShell加载器。

在线点评:

Ø Zeppelin勒索病毒除了会加密文件外,它还会终止许多种程序,包括了备份、数据库和邮件服务器相关的程序。

Ø 美创安全实验室研究人员发现Zeppelin勒索病毒的最新变种中使用了窃密类木马程序,先盗取受害者数据,再使用病毒文件加密受害者的数据。

4、江西某医院成为勒索病毒的受害者

1月25日,江西某医院遭到Globeimposter勒索病毒攻击,加密了4台服务器,加密文件的扩展名为“.CC3H”。GlobeImposter勒索病毒是目前非常流行的勒索病毒,它主要通过RDP爆破入侵用户计算机,之后进行手动投毒。然后,勒索软件会在桌面留下勒索信息文件,要求受害者支付巨额的赎金以恢复其加密文件。

在线点评:

Ø 美创安全实验室威胁平台显示,Globeimposter勒索病毒在近期非常活跃。

Ø GlobeImposter是一个变种繁多的勒索病毒家族,并攻击了国内多家大型医院和政企事业单位,美创安全实验室提醒广大用户,警防此病毒攻击!

5、南京某公司至少10台机器遭勒索病毒攻击

1月27日,南京某软件公司遭勒索病毒攻击,感染了其内部十几台服务器,服务器中的所有文件都被添加了“.id[388777E7-2700].[geerban@email.tg].Devos”后缀,并且无法正常打开。通过后缀可确定该病毒为Phobos勒索病毒,该勒索病毒主要通过暴力破解远程桌面密码,拿到密码后手动投毒传播。通过远程登录控制受害的电脑,且这些勒索黑客非常狡猾,他们会采取非常规的登录形式,让系统无法记录登录事件的IP地址。

在线点评:

Ø Phobo病毒近期异常活跃,针对国内众多行业发起攻击,以“先攻破一台,再覆盖全网”的手法,对受害者内网主机投放勒索病毒进行加密。

Ø Phobos勒索病毒在运行过程中会进行自复制,并在注册表添加自启动项,如果没有清除系统中残留的病毒体,很可能会遭遇二次加密。

Part 4勒索病毒攻击趋势

1、从勒索赎金换秘钥到不付赎金就公开企业机密数据

为了应对日益沿用的勒索病毒攻击,企业部署的备份方案明显增多,当遭遇勒索病毒加密系统时,会首选自行恢复,而拒绝缴纳赎金。攻击者为避免勒索失败,采取了新的策略:先窃取敏感数据,之后再对企业资产进行加密。如果企业拒绝缴纳赎金解密,就在暗网上公开企业部门敏感数据进一步实施勒索,如果企业依然拒绝缴纳赎金,攻击者就会直接公开所窃取的企业敏感数据,或将窃取的数据进行出售。

2、精准打击,迫使受害者就范

活跃的勒索软件团伙,越来越多地将高价值的大型政企机构作为重点打击对象。为了追求利益最大化,多数情况下,攻击者并不满足于加密企业内的一台机器。攻击者往往在攻陷企业一台网络资产之后,会利用该资产持续渗透攻陷更多资产,之后大量植入文件加密模块,从而迫使企业在系统大面积瘫痪的情况下缴纳赎金。

3、僵尸网络与勒索病毒互相勾结

僵尸网络是一种通过多重传播手段,将大量主机感染bot程序,从而在控制者和感染僵尸网络程序之间所形成的一对多控制的网络,僵尸网络拥有丰富的资源(肉鸡),勒索病毒团伙与其合作可迅速提升其勒索规模,进而直接有效增加勒索收益。2020年国内借助僵尸网络实施的勒索攻击趋势也进一步提升。

4、勒索赎金定制化

随着用户安全意识提高、安全软件防御能力提升,勒索病毒入侵成本越来越高,攻击者更偏向于向不同企业开出不同价格的勒索赎金,定制化的赎金方案能有效提升勒索成功率,直接提升勒索收益。

5、中文定制化

中国作为拥有12亿多网民的网络应用大国,毫无疑问成为勒索病毒攻击的重要目标,一部分勒索病毒运营者开始在勒索信、暗网服务页面提供中文语言界面。

Part 5防御方法

面对严峻的勒索病毒威胁态势,美创安全实验室提醒广大用户,勒索病毒以防为主,注意日常防范措施,以尽可能免受勒索病毒感染。

1、针对个人用户的安全建议

Ø 养成良好的安全习惯:

- a)使用安全浏览器,减少遭遇挂马攻击、钓鱼网站的风险。

- b)重要的文档、数据定期进行非本地备份,一旦文件损坏或丢失,也可以及时找回。

- c)使用高强度且无规律的密码,要求包括数字、大小写字母、符号,且长度至少为8位的密码。不使用弱口令,以防止攻击者破解。

- d)安装具有主动防御的安全软件,不随意退出安全软件或关闭防护功能,对安全软件提示的各类风险行为不要轻易才去放行操作。

- e)及时给电脑打补丁,修复漏洞,防止攻击者通过漏洞入侵系统。

- f)尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被攻击的风险。

Ø 减少危险的上网操作:

- a)浏览网页时提高警惕,不浏览来路不明的色情、赌博等不良信息网站,此类网站经常被用于发起挂马、钓鱼攻击。

- b)不要点击来源不明的邮件附件,不从不明网站下载软件,警惕伪装为浏览器更新或者flash更新的病毒。

- c)电脑连接移动存储设备(如U盘、移动硬盘)时,应首先使用安全软件检测其安全性。

2、针对企业用户的安全建议

Ø 及时给办公终端和服务器打补丁,修复漏洞,包括操作系统以及第三方应用的补丁,防止攻击者通过漏洞入侵系统。

Ø 尽量关闭不必要的端口,如139、445、3389等端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险。

Ø 不对外提供服务的设备不要暴露于公网之上,对外提供服务的系统,应保持较低权限。

Ø 企业用户应采用高强度且无规律的密码来登录办公系统或服务器,要求包括数字、大小写字母、符号,且长度至少为8位的密码,并定期更换口令。对于各类系统和软件中的默认账户,应该及时修改默认密码,同时清理不再使用的账户。

Ø 对重要的数据文件定期进行非本地备份,一旦文件损坏或丢失,也可以及时找回。

Ø 尽量关闭不必要的文件共享。

Ø 提高安全运维人员职业素养,定期进行木马病毒查杀。

Ø 安装诺亚防勒索软件,防御未知勒索病毒。