微软周二正式发布了《Digital Defense Report》(下称数字防御报告),该报告为微软《Security Intelligence Report》(安全情报报告)的重构版。

《数字防御报告》每年一版,根据微软安全团队的统计数据而来。今年这份长达 88 页的报告没有像《安全情报报告》一样侧重于恶意软件趋势,而是探讨了网络犯罪的趋势。

报告中解释道:“该报告的目的是帮助了解网络犯罪分子如何改变攻击方式以及应对网络犯罪的最佳方法”。

报告还囊括了有关国家级攻击组织的部分,也记录了微软过去关于美国大选遭到黑客攻击的预警。

数据收集

微软每天从端点侧、网络侧和云中收集超过 8 万亿的数据。典型数据如下所示:

4700 亿封电子邮件

6000 亿份电子文档

1800 万个 URL

41 亿分钟会议记录

6300 亿认证事件

50 亿威胁被阻止

凭据信息

窃取凭据的网络钓鱼是主要的攻击场景,微软称其阻止了 130 亿恶意和可疑邮件,这些邮件中通常包括网络钓鱼的 URL。

报告中指出:“每个月都会发现约 200 万个此类 URL,这些 URL 会在数千次网络钓鱼行动中被使用”。

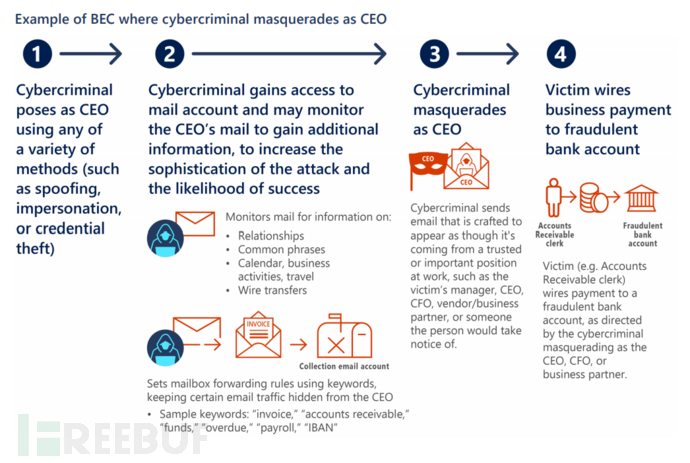

攻击者开始对 BEC 表露出极大的兴趣,通过电子邮件的管理者身份诱使员工转移资金。这种攻击以执行人员、会计和薪资的电子邮件账户为目标。报告援引了 IC3 的统计数据,BEC 的投诉共计 23775 起,造成的损失已超过 17 亿美元,几乎占到所有网络犯罪造成的损失的一半。

报告指出:“BEC 攻击偏爱的十个行业是:会计与咨询、批发分销、IT 服务、地产、教育、医疗、化工、高科技与电子、法律服务和外包服务”。

网络犯罪通常也会伪造官方来源的欺诈电子邮件,诱使用户点击恶意链接。“基于 Office 365 遥测技术,品牌欺诈排名前五的是 Microsoft、UPS、Amazon、Apple 和 Zoom”。

微软每年会为公司内部超过 20 万名员工提供有关网络钓鱼知识的预防教育和经验指南。每季度跟进那些潜在的风险用户,以帮助他们更好地识别钓鱼邮件。

随着检测能力的提升,网络犯罪分子越来越倾向于使用云服务发动攻击。去年,微软还观测到了其他“创造性”的攻击方法:

网络犯罪分子会对搜索引擎结果投毒,还有通过自定义的 404 页面托管 Payload 的情况。

勒索软件

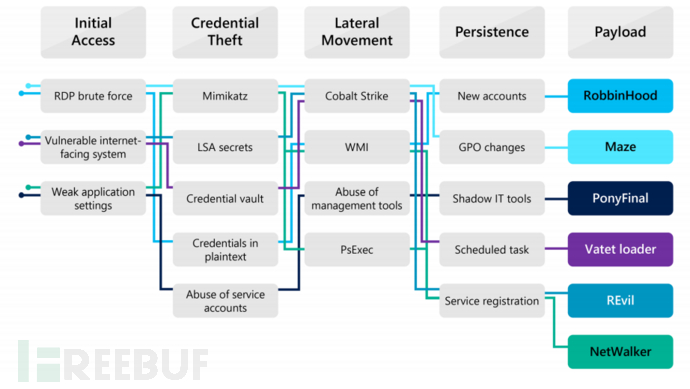

勒索软件是微软检测与响应团队发现自 2019 年 20 月到 2020 年 7 月的应急响应工作中最常见的原因。

该报告回避了公司是否应该支付赎金的立场判断,即使重建的花费比赎金还要高。它建议的是:“真正的损失通常是网络犯罪分子泄露数据时,或可能将后门留在企业中以备将来犯罪使用,无论是否支付赎金,这些风险仍然是存在的”。

网络犯罪依靠用于系统管理和安全测试的现成工具以及内置工具在计算机间迁移,但是一般需要管理凭据才能获得访问权限。为了在整个公司传播勒索软件,网络犯罪分子必须获取证书和相应的权限。域管理员账户通常因其利用活动目录策略和旨在用于软件分发的文件共享来部署恶意软件被经常使用。

修复 VPN

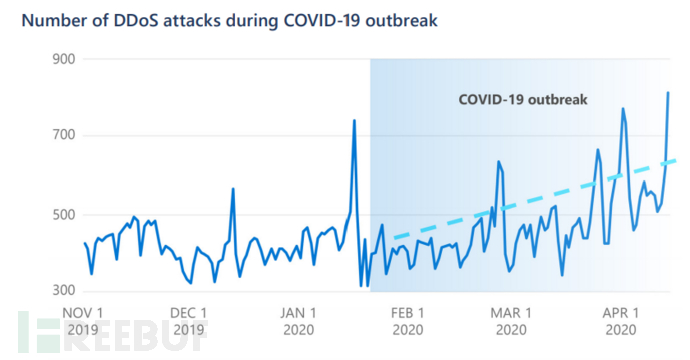

为了支持远程工作公司开始更多地使用 VPN,这样为攻击路径和网络带宽都带来了更加敏感的问题。报告还提及了 VPN 漏洞修复的问题。

随着世界上远程工作的需求越来越多,公司需要重视 VPN 的连接性与安全性。通常,该关键服务由第三方管理。但自从 2019 年年中开始,微软观察到国家级攻击组织瞄准了未及时打补丁的 VPN 基础设施。该行为表明,这是进行渗透和持久化的有效方法。

微软的安全建议

该报告包含了微软针对威胁提出的相关安全建议。微软建议启用多因子验证(MFA),这对于管理网络的 IT 人员应该是强制性的,建议所有终端用户使用。双因子首选方法是使用身份验证器而不是短信或者语音。

微软还建议使用不依赖密码的身份验证方法,比如面部识别、指纹识别或者 PIN 码。

报告还提到,公司应该部署检查恶意 URL 的电子邮件系统。系统应该及时修复存在漏洞,因为攻击者已经将 VPN 的基础设施作为实际的入侵目标。

网络配置错误也是另一种攻击途径,微软建议应该确保网络配置变更不会暴露攻击面。

公司还要具有管理跨云安全的解决方案,开发人员应遵循安全的开发生命周期。此外,微软还倡导零信任方案的部署,在授予访问权限之前,所有请求都经过认证、授权和加密。

公司应该具备数据备份,遵循 “3-2-1”原则最大程度上保护可用性(3 份副本、2 种存储类型、1 份异地或冷副本)。

完整报告可在微软官方下载。